自那時以來,我們已經取得了長足的進步,見證了技術的發展以支持存儲在 Microsoft 365 等企業雲平台中的數據。近年來,數字革命使數據更易於攜帶和訪問,但至關重要的是它也使這些數據在許多方面更容易受到攻擊。幸運的是,如果你的組織使用 Microsoft 雲,你可以通過多種方法使用 Microsoft 365 保護敏感數據。

目錄

儘管如此,許多組織仍然沒有意識到所帶來的風險當他們將數據存儲在雲中時,他們可能會假設默認情況下存在、啟用和配置數據安全和隱私控制。這是一個危險的假設,界限會變得非常模糊。在本文中,我將解釋為什麼你應該遵循零信任安全原則來保護對 Microsoft 365 服務的身份驗證訪問。

為什麼您應該在 Microsoft 365 中保護您的數據

數據是任何組織的生命線 – 我’我相信這句話你一定聽過,我認為它絕對準確。企業一直依賴於收集、分析、處理、存儲並最終處置的數據。

當我在 20 世紀 80 年代後期在一家律師事務所開始我的第一份工作時,我們今天使用的技術還不可用。然而,當您外出時,數據仍然以備忘錄、內部信封的形式在組織中流動,打印的時間表和裝滿客戶文件的存儲箱。如果此類物理數據資產丟失、錯放或被盜,這將對組織構成重大風險。

從今天開始,如果您在本地託管您的 IT 基礎設施,那麼您將對此負全部責任。但是,當您開始遷移到雲端時,其中一些責任會轉移給 Microsoft,這在 Microsoft(提供商)和您(客戶)之間被稱為責任共擔模型。

數據存儲在雲端時的責任共擔模型

下表對此進行了說明,我們詳細說明了本地基礎設施的責任模型,軟件即服務 (Saas) 模型,平台即服務 (PaaS),基礎設施作為服務 (IaaS) 模型。

在下表中:

M=Microsoft C=客戶 S=共同責任。

數據存儲在雲中時的責任共擔模型

在上面顯示的每個可能的模型中,保護數據和信息的責任是客戶的責任,即您!那麼,您需要從哪裡開始您的組織之旅,以確保您存儲在 Microsoft 365 服務(例如 Microsoft Teams、SharePoint 和 OneDrive)中的數據得到適當保護和安全?

嗯,它不是從數據本身開始的。它從身份和身份驗證開始。

零信任安全原則

IT 管理員可以使用大量指南來了解如何保護對 Microsoft 365 服務的經過身份驗證的訪問。 Microsoft 推薦的最佳做法是採用基於零信任安全原則的戰略方法,這些原則在下表 中進行了解釋。

零信任原則

有效的身份驗證是這個過程的關鍵組成部分。令人驚訝的是,許多組織尚未採取一些非常簡單的步驟來保護其身份信任結構方法。

為什麼多重身份驗證 (MFA) 必不可少

實施多重身份驗證 (MFA) 是最有效的開始方式。 MFA 並不是簡單的好東西,它在民族國家網絡攻擊的時代至關重要。據估計,5 次成功的網絡攻擊中有 4 次是針對未實施 MFA 的環境。

最基本形式的 MFA 適用於所有 Microsoft 365 環境。即使您沒有 Azure Active Directory 高級許可,也可以實施 MFA。

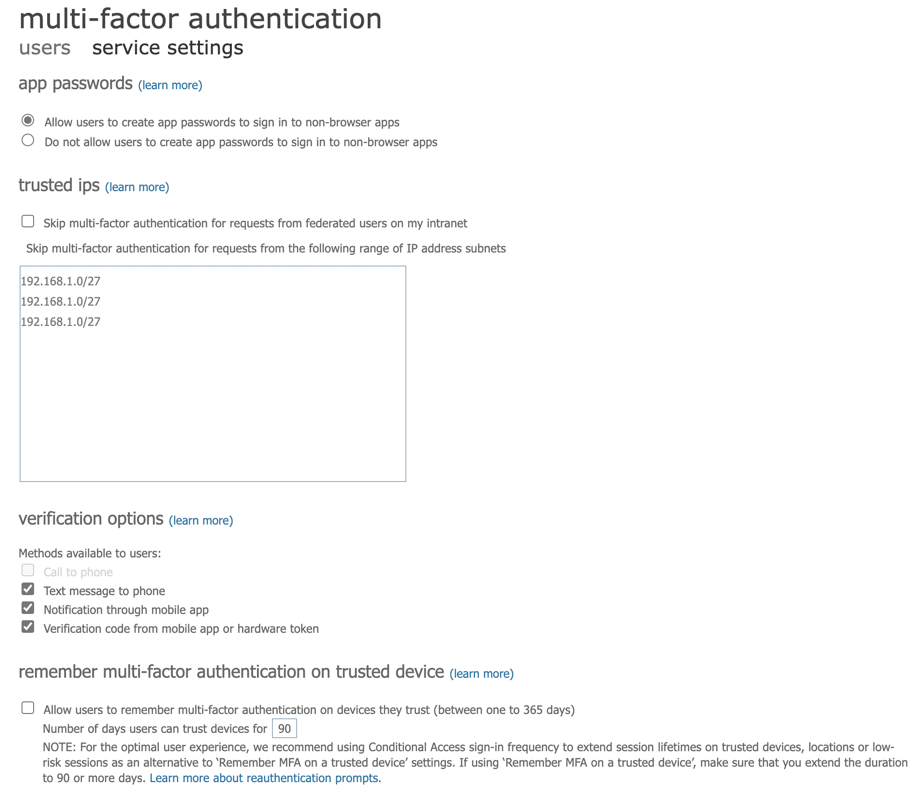

Azure Active Directory 中的多重身份驗證服務設置(圖片來源:Petri.com/Peter Rising)

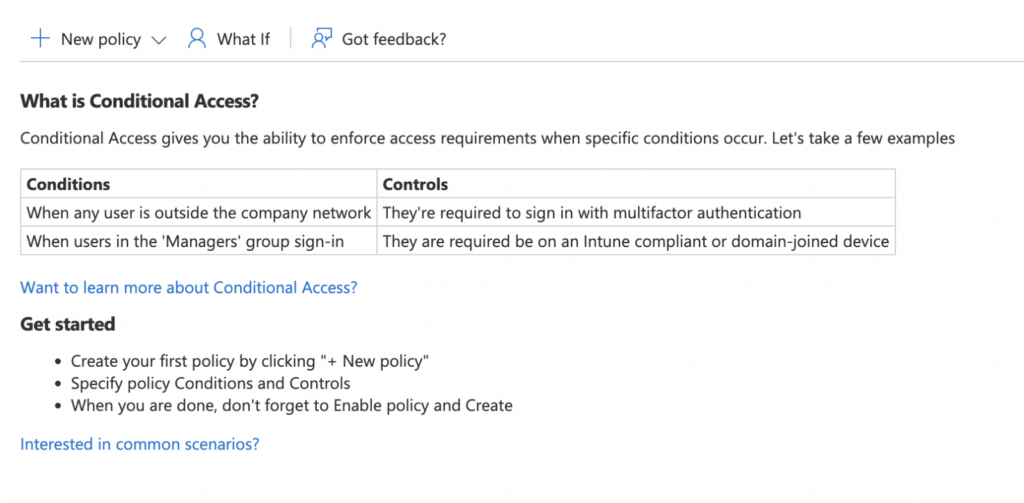

MFA 本身是 Azure AD 條件訪問的最基本形式,當在整個 Microsoft 365 組織中實施時,它可以使用監視來自端點的信號、有風險的登錄活動、受感染的用戶、使用人工智能的合規性標準等的策略來控制身份驗證。條件訪問可以根據是否滿足組織策略中規定的所需條件來允許或阻止對 Microsoft 365 服務的訪問。

條件訪問概述Azure Active Directory(圖片來源:Petri.com/Peter Rising)

條件訪問概述Azure Active Directory(圖片來源:Petri.com/Peter Rising)

但是這些原則是否足夠?它們是否擴展到保護您存儲在雲中的實際數據?簡單的答案是否定的,他們沒有!

保護對 Microsoft 365 的身份驗證訪問確實至關重要,它有助於防止未經授權的各方和惡意行為者進入您的租戶。但這並不對實際數據應用任何類型的保護。

那麼,您如何才能防止敏感信息和個人信息丟失、洩露或以其他方式被濫用?這就是 Microsoft Purview 發揮作用的地方。

使用 Microsoft Purview 保護數據

Microsoft Purview 是 Microsoft 365 中合規性功能和服務的新總稱,因為它專門與數據保護相關有兩個關鍵功能需要考慮,即數據丟失防護 (DLP) 和信息保護。

數據丟失預防和信息作為 Microsoft Purview 解決方案目錄的一部分(圖片來源:Petri.com/Peter Rising)

數據丟失預防和信息作為 Microsoft Purview 解決方案目錄的一部分(圖片來源:Petri.com/Peter Rising)

但是,在考慮實施這些技術中的任何一種之前,請務必退後一步,考慮存儲在 Microsoft 365 環境中的數據。你持有什麼類型的信息?

數據分類

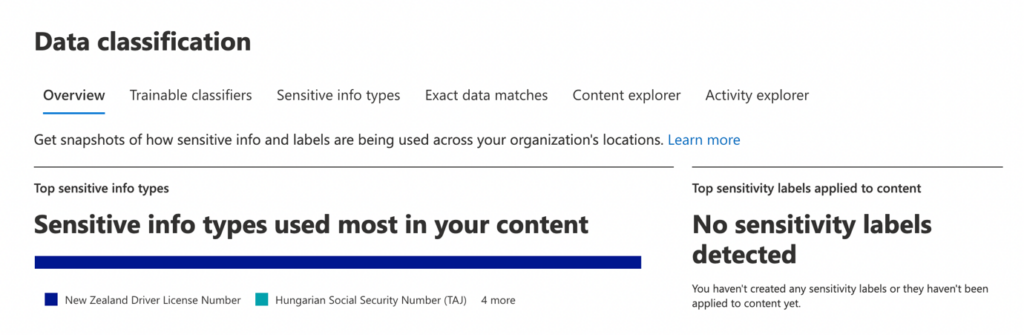

Microsoft Purview Compliance Center 中的數據分類部分可幫助您通過匹配敏感信息類型來識別這一點和可訓練的分類器到在電子郵件、文檔、容器和聊天消息中檢測到的內容。

中的數據分類概覽Microsoft Purview(圖片來源:Petri.com/Peter Rising)

中的數據分類概覽Microsoft Purview(圖片來源:Petri.com/Peter Rising)

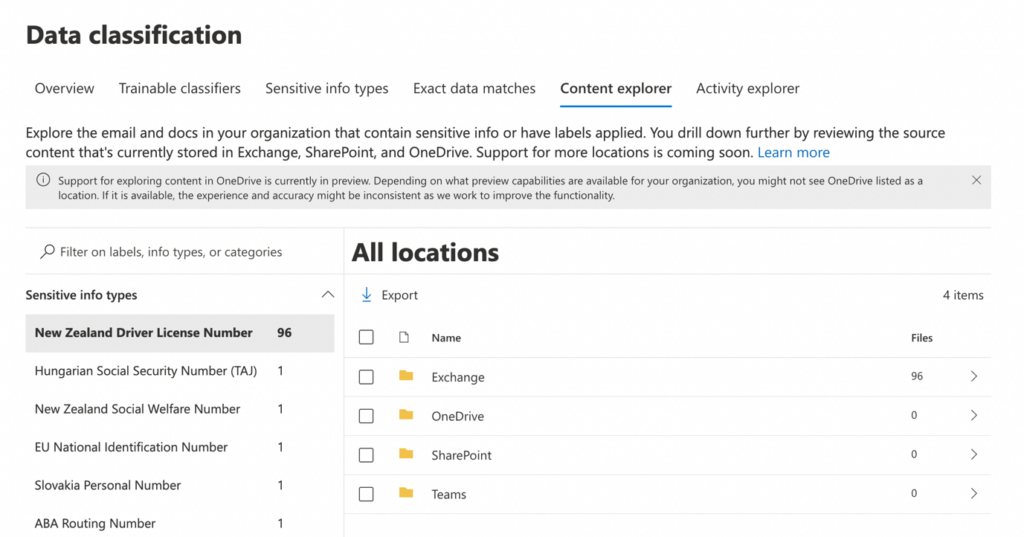

Content Explorer 部分將引導您了解存儲在 Microsoft 365 中的敏感信息類型。這些示例包括財務和醫療數據。它們可以按地區細分。

數據分類內容瀏覽器在 Microsoft Purview 中查看(圖片來源:Petri.com/Peter Rising)

數據分類內容瀏覽器在 Microsoft Purview 中查看(圖片來源:Petri.com/Peter Rising)

將數據分類與 Microsoft Purview Compliance Manager 中提供的評估模板結合使用,您可以得出正確的數據丟失防護策略和信息保護防止您的信息被未授權方意外共享或訪問所需的敏感度標籤。

數據丟失防護 (DLP)

借助數據丟失防護策略-可以檢測到敏感信息(例如醫療記錄和信用卡號)並防止意外或惡意共享。 DLP 政策可能針對以下 Microsoft 365 服務:

Exchange 電子郵件 SharePoint 網站 OneDrive 帳戶 Teams 聊天和頻道消息 Microsoft Defender for Cloud Apps 本地存儲庫 Power BI(預覽版)端點

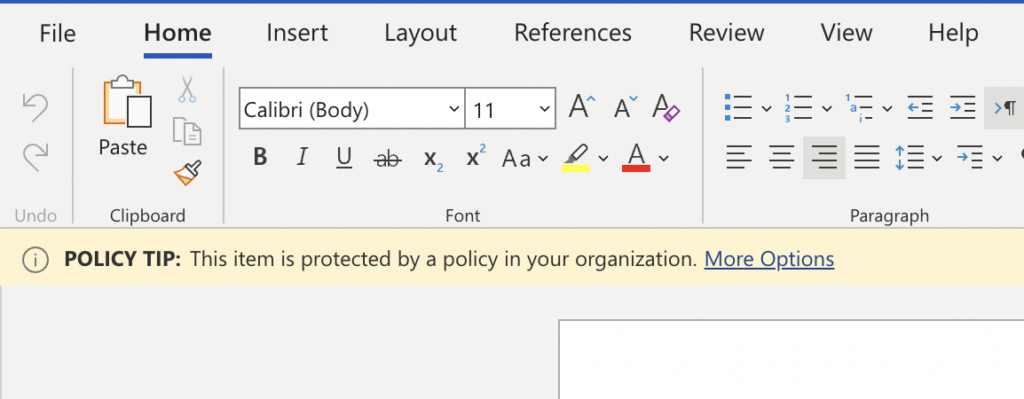

您配置的政策可以設置為在策略匹配時提醒最終用戶並阻止該活動。 在某些情況下,策略可以允許最終用戶覆蓋策略並為此提供理由。和/或將策略匹配報告為誤報。下面顯示瞭如何向用戶通知 DLP 策略匹配的示例。

用戶收到 Microsoft Word 中 DLP 策略匹配的警告(圖片來源:Petri.com/Peter Rising)

用戶收到 Microsoft Word 中 DLP 策略匹配的警告(圖片來源:Petri.com/Peter Rising)

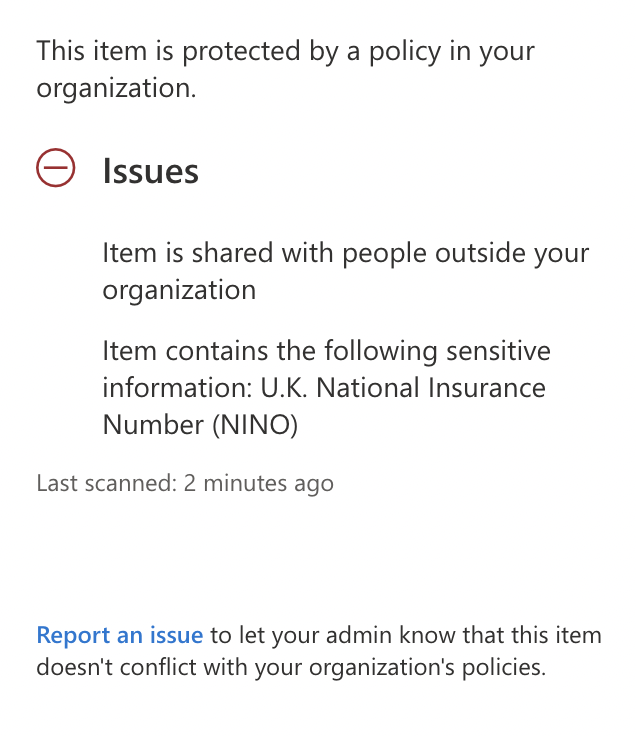

通過單擊 More Options,用戶可以看到更多信息,了解策略匹配發生的原因,以及他們可用的任何操作,例如覆蓋策略或報告誤報。如下圖 7 所示。

有關 DLP 策略匹配的更多信息(圖片來源:Petri.com/Peter Rising)

有關 DLP 策略匹配的更多信息(圖片來源:Petri.com/Peter Rising)

可以在 DLP 策略中配置一組豐富的功能,其中包括低容量和高容量檢測規則,條件、警報和通知。您甚至可以將 DLP 策略與敏感度標籤結合使用。

敏感度標籤

敏感度標籤是 Microsoft Purview 中一項強大的信息保護功能,可用於分類、標記和加密文件、電子郵件和容器(例如 Teams 或 M365組),因此只有那些獲得該內容授權的人才能訪問它。

敏感度標籤與 DLP 策略的不同之處在於,它們旨在保護您的內容不被未經授權的各方在組織外部訪問。當內容被標籤加密時,無論內容到哪裡,保護都會隨之傳播。因此,如果未被授權使用受標籤保護的內容的人收到它,他們將無法在沒有可根據應用的標籤權限進行驗證的憑據的情況下訪問它。

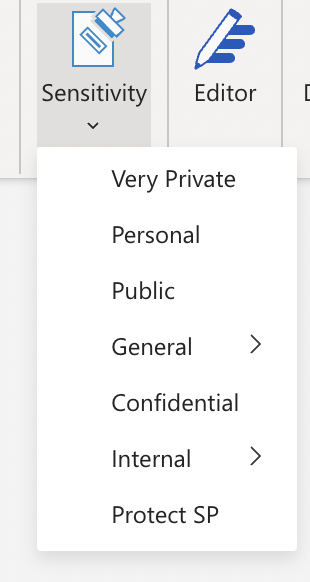

您為組織配置的標籤可能會根據您的要求和您的 Microsoft 365 許可級別手動或自動應用,並且這些標籤通過配置標籤策略提供給您的最終用戶,這將在 Microsoft 365 應用程序中為您的用戶顯示所需的標籤,包括 Outlook、Word 和 Excel。下圖 顯示了敏感度條在 Microsoft Word 中的顯示方式以及可用標籤的顯示方式。

敏感度標籤顯示在微軟內部Word(圖片來源:Petri.com/Peter Rising)

敏感度標籤顯示在微軟內部Word(圖片來源:Petri.com/Peter Rising)

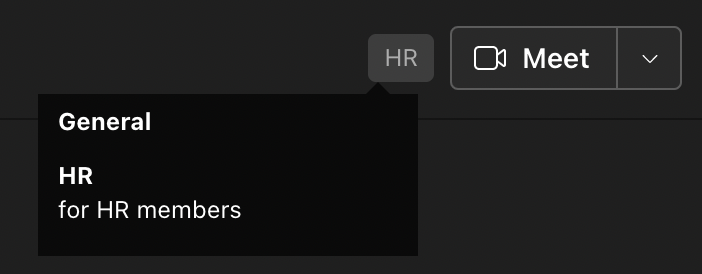

此外,標籤可以在容器級別進行定位,以保護 Teams、SharePoint 網站和 Microsoft 365 組。下圖 顯示了應用於 Microsoft Teams 中團隊的敏感度標籤。

一個容器標籤應用於Microsoft Teams 中的團隊(圖片來源:Petri.com/Peter Rising)

一個容器標籤應用於Microsoft Teams 中的團隊(圖片來源:Petri.com/Peter Rising)

應該注意的是,在容器級別和項目級別應用的標籤之間沒有關聯,並且團隊內的文件不會發生繼承受到容器標籤的保護。

總結

在 Microsoft 365 中保護您的敏感數據是您應該採用基於縱深防禦的策略來處理的事情。您啟用和配置的安全性、合規性和身份原則越多,您受到的保護就越好。

例如,如果您為您的用戶配置了敏感度標籤和策略,但您沒有強制執行 MFA,那麼您只是讓攻擊者的工作變得更容易,因為他們可以訪問您的 Microsoft 365 數據資產而無需任何層保護可以阻止他們走這麼遠。但現在他們進來了,他們可能會訪問您的敏感數據,甚至可能會刪除標籤提供的加密。

一旦您的數據在不受保護的情況下泄露出去,就已經太晚了。因此,請採取必要的步驟,通過對安全性、合規性和身份的零信任戰略方法來保護您的組織。你會很高興你做到了!