UPN 和 sAMAccountName 是 Active Directory 中的用戶帳戶屬性。在本文中,我將解釋這兩個用戶帳戶屬性的工作原理,以及如何在您的組織中使用用戶名和用戶登錄名。

目錄

什麼是用戶Active Directory 中的命名屬性?

在 Active Directory 的世界中,有兩個核心用戶命名屬性 – UserPrincipalName (UPN) 和 sAMAccountName (SAM)。這些標識用戶對象,例如用於安全目的的登錄名和 ID。

本質上,用戶對像是安全主體對象。您的 Active Directory 的配置將決定您的用戶在對他們的計算機進行身份驗證時如何使用這些不同的對象。

什麼是 sAMAccountName 屬性?

sAMAccountName(或 sAM 帳戶名稱)屬性在當天 Windows NT 誕生時就被利用了。它也是當時 Windows 以前版本的默認設置,例如 Windows 95 和 Windows 98 等等。它是一個登錄名,用於支持客戶端和服務器,這些客戶端和服務器有 20 個字符的硬性限制,並且必須在域內的所有安全主體對像中是唯一的。

sAMAccountName 屬性的用途是什麼?

此用戶對象標識符在 Windows 2000 之前使用。在 Active Directory 用戶和計算機管理單元 (ADUC) 中查看用戶對象時,您已經看到了這一點。

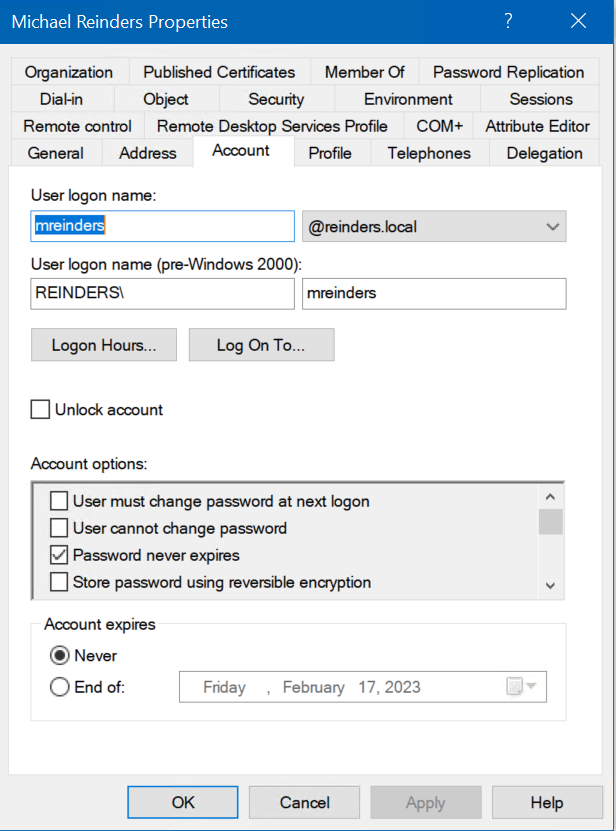

Active Directory 中的用戶-“帳戶”選項卡。請注意 UPN 和 sAMAccountName

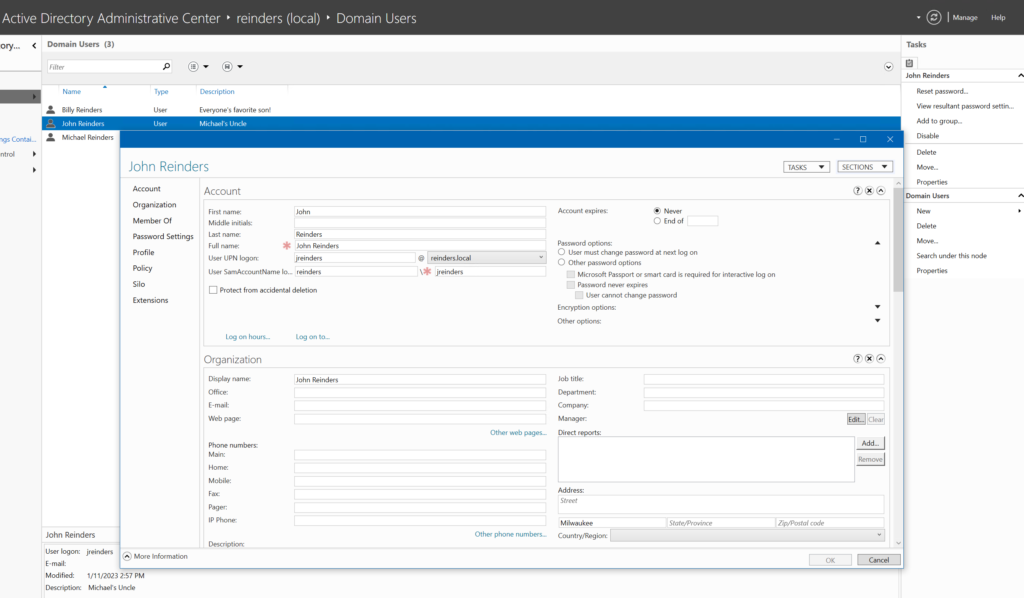

這裡是更現代的 Active Directory 管理中心中的類似信息。

顯示相同屬性/字段的 Active Directory 管理中心

顯示相同屬性/字段的 Active Directory 管理中心

在 Windows 2000 中出現 Active Directory 之前,這是在登錄到 Windows NT 4 工作站計算機和 Windows NT 4 服務器服務器時用於身份驗證目的。用戶可以登錄上述 Windows NT 4 計算機上的本地 SAM(安全身份驗證模型)數據庫。

sAMAccountName 屬性的格式是什麼?

使用的格式是這樣的:域名\用戶帳戶。因此,如果您的 (NetBIOS) 域名是“Reinders”,您將像這樣登錄到您的工作站:“REINDERS\mreinders”。

直到今天,您還會看到這種登錄方法,在Windows 10 和 Windows 11。但是,這些更現代的操作系統在構建時考慮了 DNS。這就是為什麼今天首選的登錄方法是通過基於 DNS 屬性構建的“用戶主體名稱”。

我說的這個 UPN 是什麼?嗯……

什麼是 userPrincipalName (UPN) 屬性?

UPN 或 userPrincipalName 是 Windows 2000 中隨 Active Directory 引入的更現代的屬性或用戶命名對象。它是一個 Internet-基於 互聯網標準 RFC 822。

UPN 屬性由用戶主體名稱 (UPN) 組成,這是當今 Windows 用戶最常用的名稱。用戶通常在登錄加入域的工作站/計算機時使用他們的 UPN。該屬性是單值和索引字符串。

UPN 比專有名稱更短,更容易記住!按照慣例,這應該映射到用戶的電子郵件名稱。它不是必需的,但當它相同時,它對您的用戶有明顯的優勢。這就是重點 – 整合電子郵件和登錄命名空間,以便用戶只需記住一項(而不是在鍵盤下方寫下……更不用說他們的

使用 UPN 的優點

如上所述,使用 UPN 的主要優點是將多個用戶屬性整合到一個項目中。用戶需要知道的是,他們在登錄計算機時使用了電子郵件地址。而且,如果你恰好在使用 Microsoft 365 服務,你的用戶可以使用這個相同的 UPN 登錄 Microsoft 365!三合一!

IT 專業人員的另一個優勢是能夠識別用戶所屬的 Active Directory 域。一個用戶可以使用“[email protected]”登錄,而另一個用戶可以使用“[email protected]”登錄。無需詢問用戶或 HR,您就可以確定他們是否是公司員工。非常巧妙!

UPN 格式

userPrincipalName 格式是電子郵件地址格式。同樣,這是 Internet 標準 RFC 822。UPN 在 forest。

UPN 由 UPN 前綴(用戶帳戶名)和 UPN 後綴(DNS 域名)組成。它們與“@”符號連接。需要明確的是,UPN 的前綴可以在林中重複使用,只是後綴不同。因此,您可以擁有 [email protected] 和 [email protected]。

sAMAccountName 和 UPN 可以是不同?

快速的回答是肯定的。請記住——sAMAccountName 是在 Windows NT 時代創建的。 userPrincipalName 創建於 Windows 2000 天——相隔多年。但是,回到工程上,它們不需要相同。事實上,對每個屬性使用不同的屬性可能有好處。

UPN 後綴的限制

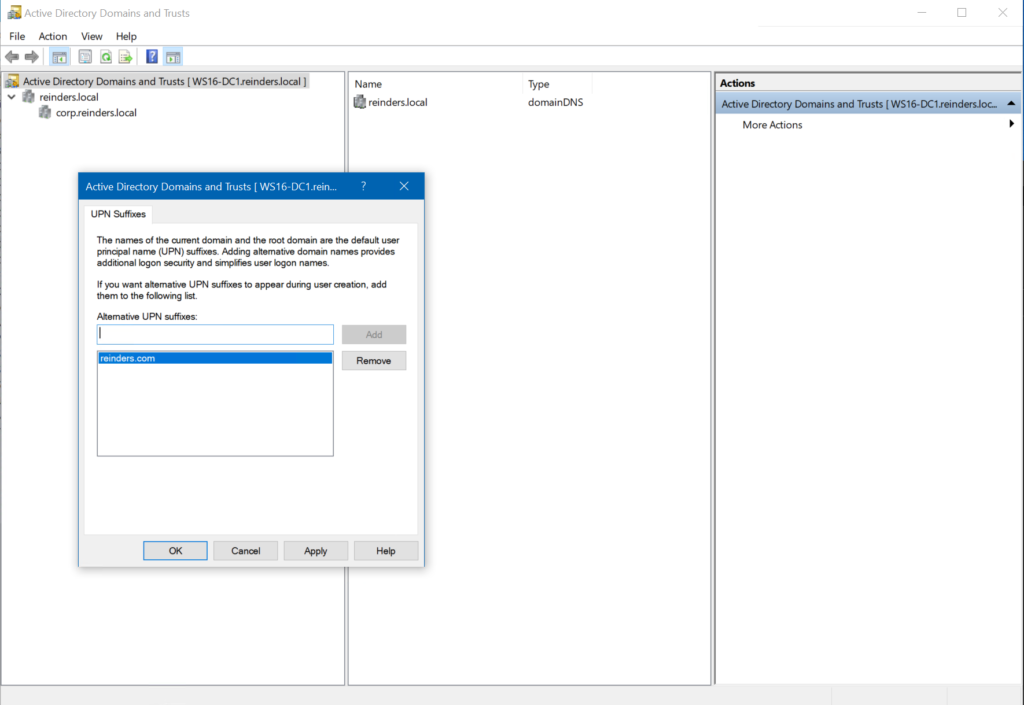

Windows Server 允許 IT 專業人員向您的域添加新的 UPN 後綴。繼續並打開 Active目錄域和信任,右鍵單擊您的根域,然後單擊屬性。

使用 Active Directory 域和信任管理單元添加 UPN 後綴……

使用 Active Directory 域和信任管理單元添加 UPN 後綴……

在這裡,您可以添加新的 UPN 後綴並單擊添加。

請注意有一個限制:添加這些後綴的用戶帳戶需要在Domain Admins 或Enterprise Admins 安全組中。或者,您必須被授予權限。此外,UPN 後綴應符合有效字符和語法的 DNS 約定。

Active Directory 如何使用 UPN 屬性

隨著 Active Directory 的出現,輕量級目錄訪問協議 (LDAP) 的目錄服務,DNS 成為其分層組織結構的基礎。反過來,userPrincipalName (UPN) 的誕生。

當用戶使用他們的 UPN 登錄到加入域的工作站時,Active Directory 首先在指定的域(UPN 後綴)中搜索用戶的憑據,然後是全局目錄(它將搜索整個森林).如果該搜索沒有結果,登錄將失敗。

如何驗證 samAccountName 和 UPN 登錄名

關於驗證用戶命名對象,您需要了解的唯一方面是 sAMAccountNames 需要在域中是唯一的。 UPN 在您的林中必須是唯一的。除此之外,UPN 是可選的。意思是,您在 Active Directory 中的用戶帳戶不需要擁有它們。什麼都不會中斷。

此外,如果您更改用戶帳戶的其他名稱屬性,除非您明確指定,否則它們的 UPN 不會更改。

結論

現在您對 sAMAccountName 和 userPrincipalName 背後的目的有了更好的理解,您對可以在您的企業中使用哪些命名約定以及如何教育您的用戶如何登錄到他們的計算機有了一種改進的方法。請記住,您通常想讓他們輕鬆一些。因為……用戶!

如果您有任何問題或意見,請隨時在下面發表評論。感謝閱讀!