© Ground Picture/Shutterstock.com

Se você usa Wi-Fi para rede sem fio em casa ou em sua empresa ou local de trabalho, como você sabe que os dados que você troca com a Internet são seguros? As redes locais sem fio (WLANs) não seguras são vulneráveis a espionagem, hacking e outros ataques. Felizmente, a maioria das redes Wi-Fi é protegida com uma das duas principais tecnologias, WEP e WPA. Os criadores do Wi-Fi desenvolveram WEP e WPA para garantir que sua rede sem fio permaneça privada e segura, mas existem diferenças significativas entre essas tecnologias que tornam uma mais segura do que a outra. Neste artigo, compartilhamos cinco diferenças principais entre WEP e WPA para ajudá-lo a selecionar a melhor tecnologia de segurança para sua rede Wi-Fi.

WEP x WPA: comparação lado a lado

A maioria das redes Wi-Fi atuais são protegidas por WPA2 ou WPA3.

A maioria das redes Wi-Fi atuais são protegidas por WPA2 ou WPA3.

©A_stockphoto/Shutterstock.com

WEP vs. WPA: 5 diferenças a saber

Ambos os protocolos de segurança de rede foram usados para proteger redes Wi-Fi de consumidores e empresas, mas suas diferenças significam que apenas um é adequado para uso contínuo. Aqui estão 5 diferenças fundamentais entre WEP e WPA:

1. WPA é uma tecnologia mais recente

A diferença crucial entre essas duas tecnologias de segurança Wi-Fi é que o WEP é mais antigo que o WPA. As coisas mudam rapidamente na tecnologia, então não é surpresa que, como um protocolo de segurança de mais de 23 anos, o WEP esteja praticamente obsoleto hoje em dia.

2. WEP só é compatível com Wi-Fi 1 e 2

A IEEE/Wi-Fi Alliance lançou o WEP quando o Wi-Fi foi lançado (1999) e era o protocolo de segurança de rede padrão em Wi-Fi 1 e 2 (802.11 b/a), mas o WPA o substituiu quando o Wi-Fi 3 (802.11g) foi lançado.

3. O nível de criptografia

O WPA tem uma criptografia muito mais robusta. Ele apresenta o padrão de criptografia avançada (AES) com uma chave de criptografia de 256 bits em comparação com as chaves de criptografia de 64 bits e 128 bits de WEP e WEP2. Embora ambas as tecnologias usem a cifra de fluxo RC4, o WPA usa a combinação de chaves e a geração automática de novas chaves para cada pacote de dados para ocultar a chave de maneira mais confiável.

4. Autenticação de rede

O WPA tem padrões de autenticação de dispositivo muito mais robustos do que a autenticação aberta do WEP e a autenticação de chave compartilhada. Isso inclui a implementação de chaves de grupo e handshakes de quatro vias para garantir que haja apenas participantes legítimos da rede em todos os momentos. O WPA 3 possui a autenticação mais avançada e fácil de usar, que inclui autenticação por código QR para dispositivos que não possuem teclado.

5. Proteção de pacotes de dados

O WPA tem proteção muito mais robusta de pacotes de dados, com verificações de integridade de mensagens para garantir que ninguém tenha adulterado os pacotes de dados recebidos. O WEP dependia quase inteiramente de sua criptografia relativamente fraca e verificações de redundância cíclica, o que significa que os pacotes de dados transmitidos poderiam ter sido potencialmente interceptados, alterados e reenviados sem detecção.

O que é WEP?

Wired Equivalent Privacy (WEP) é um algoritmo de segurança Wi-Fi herdado que foi implementado quando o primeiro padrão Wi-Fi 802.11 apareceu no final dos anos 90. Seu nome refere-se à intenção de que o protocolo WEP forneça um nível de segurança de rede equivalente a uma rede com fio (Ethernet).

O WEP era voltado para o usuário final e estava disponível como parte da configuração de segurança de roteadores Wi-Fi e outros equipamentos de rede. Ele protegia os dados trocados pelas redes por criptografia com as formas mais antigas de WEP usando uma chave de criptografia de 64 bits. É o único protocolo de criptografia integrado nas versões mais antigas de Wi-Fi, Wi-Fi 1 (802.11b) e Wi-Fi 2 (802.11a).

Desenvolvimento de WEP

Um dos principais desafios no desenvolvimento do WEP foi sua segurança relativamente frouxa. Isso não foi por negligência, mas porque na época em que a Wi-Fi Alliance desenvolveu o WEP, o governo dos Estados Unidos havia restringido o uso de tecnologias criptográficas, limitando a complexidade da chave de criptografia que o WEP poderia usar.

Depois que o WEP se tornou o padrão de segurança oficial para Wi-Fi em 1999, suas fraquezas se tornaram aparentes por meio dos seguintes ataques amplamente divulgados:

Ataque de Fluhrer, Mantin e Shamir, um ataque de cifra de fluxo que visava a cifra de fluxo RC4 usada pelo WEP para criptografar dados bit a bit. A equipe mirou e recuperou a chave de criptografia das mensagens criptografadas RC4. O ataque Caffe Latte, um ataque remoto usando a pilha sem fio do Windows para obter o WEP de um dispositivo cliente inundando a rede Wi-Fi com solicitações ARP criptografadas.

Quando o governo dos EUA suspendeu as restrições às tecnologias criptográficas, a Wi-Fi Alliance agiu rapidamente para atualizar o WEP com uma chave de criptografia de 128 bits mais forte e, posteriormente, uma chave de 256 bits. No entanto, em 2003, o IEEE e a W-Fi Alliance introduziram Wi-Fi Protected Access (WPA), que sucedeu o WEP. Em 2004, quando introduziram o WPA2, o WEP tornou-se uma tecnologia herdada.

Tecnologias usadas pelo WEP

O WEP usa as seguintes tecnologias:

Rivest Cipher 4 (RC4/ARC4) uma cifra de chave simétrica que criptografa os dígitos de texto simples de um fluxo de dados com um fluxo de chaves pseudo-aleatório um bit por vez. Essa tecnologia mantém os dados transferidos pela rede privados. O WEP originalmente usava uma chave de criptografia de 64 bits, mas o WEP 2 usa uma chave de 128 bits. CRC-32, uma variante de checksum de verificações de redundância cíclica para verificar erros nos dados que são transferidos por uma rede Wi-Fi e que garante que os pacotes de dados sejam recebidos corretamente. Autenticação de sistema aberto é um processo pelo qual os dispositivos acessam uma rede sem fio protegida por protocolo WEP. Ele fornece acesso simples, ideal para dispositivos convidados. Depois que um dispositivo cliente é autenticado, ele pode enviar e receber dados não criptografados pela rede. Autenticação de chave compartilhada requer a troca de uma chave WEP para acessar e trocar dados criptografados em uma rede Wi-Fi.

O que é WPA?

Wi-Fi Protected Access (WPA), também conhecido como Robust Security (IEEE 802.11i), é a tecnologia de segurança de rede que substituiu o WEP e nós o implementamos rotineiramente em Wi-Fi redes. Foi lançado pela primeira vez em 2003 pela IEEE/Wi-Fi Alliance em resposta a notáveis deficiências no protocolo WEP, fortalecendo a segurança com autenticação de dispositivo extremamente robusta e protocolos de criptografia. Atualmente está em sua terceira geração. Os padrões de certificação de segurança WPA disponíveis são:

O Wi-Fi Protected Access (WPA) original lançado em 2003Wi-Fi Protected Access 2 (WPA2) lançado em 2004Wi-Fi Protected Access 3 (WPA3) lançado em 2018

Todos os três protocolos WPA estão disponíveis em versões pessoais (por exemplo, WPA2-Pessoal) e empresariais (por exemplo, WPA2-Enterprise), desenvolvidas para uso comercial e de consumo. Eles usam criptografia de dados AES e exigem um nome de rede e senha para acesso à rede.

Recursos WPA

Os recursos de segurança de rede do WPA garantem uma proteção robusta do acesso à rede e dos dados que são transferidos pelas redes Wi-Fi. WPA 3 substitui WPA2 e WPA, com redes Wi-Fi modernas usando pelo menos WPA2 e WP3 sendo rotineiramente disponível para roteadores e dispositivos Wi-Fi 5 e 6. Os principais recursos e tecnologias do WPA incluem:

Counter Mode Cipher Block Chaining Message Authentication Code Protocol (CCMP): Este é um protocolo de criptografia aprimorado baseado no Advanced Encryption Standard (AES) que foi desenvolvido especificamente para Wi-Fi.

Padrão de Criptografia Avançado (AES): Este é um padrão de criptografia desenvolvido pelo governo dos EUA que pode usar 128, 192 e Chaves de criptografia de 256 bits.

Protocolo de Integridade de Chave Temporal (TKIP): WPA2 usava anteriormente esse protocolo de criptografia, mas outras tecnologias o substituíram. Ele mantém a chave raiz oculta usando uma função de combinação de chaves, enquanto usa RC4 para criptografar e descriptografar dados.

Message Integrity Check (MIC): Este recurso protege mensagens criptografadas contra ataques de interceptação comuns. Por exemplo, ataques “bit-flip”, em que hackers enviam mensagens falsificadas ligeiramente alteradas para receptores de rede em uma tentativa de penetrar na rede.

Handshake de quatro vias: o WPA usa o handshake de quatro vias para autenticação. É extremamente robusto, exigindo a troca de quatro mensagens entre o ponto de acesso da rede e o dispositivo que deseja ingressar.

Group key handshake (GTK): Esta é mais uma ferramenta de autenticação que fornece uma chave transitória de grupo com tempo limitado para todos os dispositivos clientes participantes na rede.

Sigilo de encaminhamento (FS): Este recurso altera aleatoriamente as chaves de criptografia entre os pacotes de dados transmitidos para que se um invasor obtém uma chave de criptografia, os dados que podem descriptografar são mínimos.

Problemas de segurança

O WPA também teve problemas de segurança, que foram amplamente resolvidos pela ampla implementação do WPA3. Os problemas de segurança incluem:

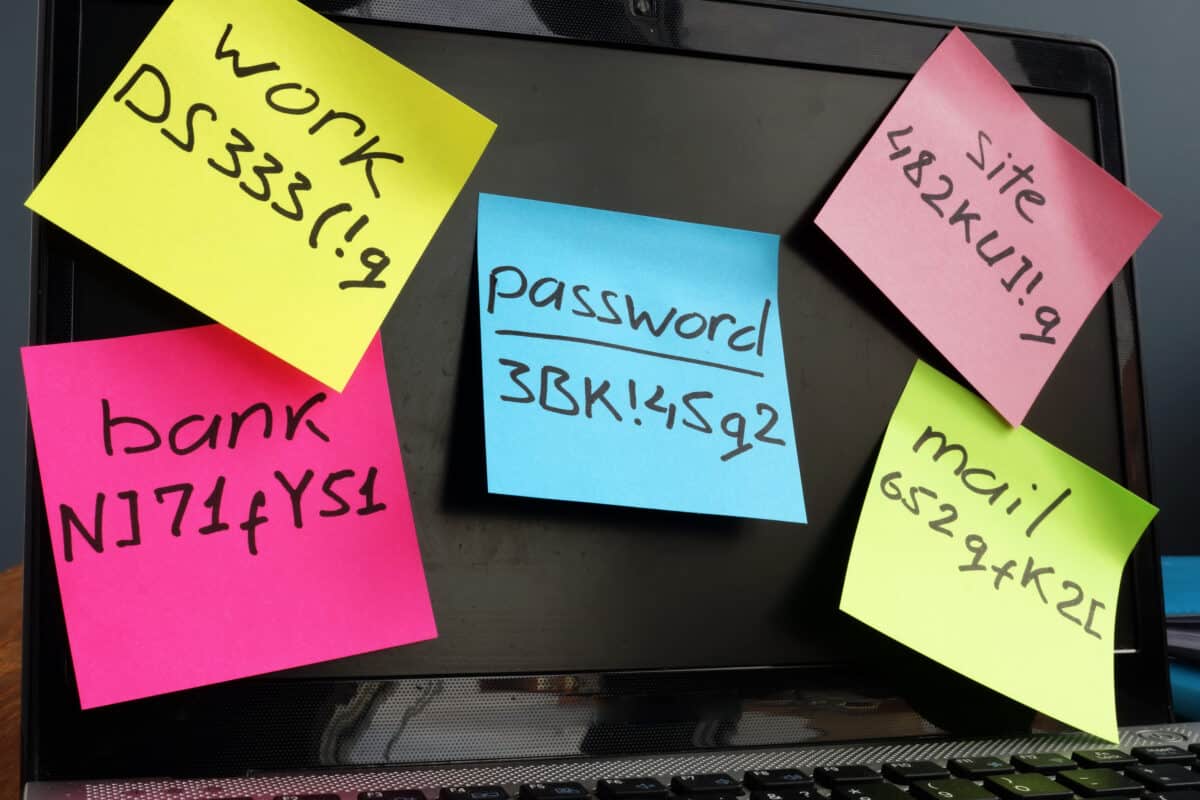

senhas fracas com vulnerabilidade à quebra de senha.Ausência de segurança de encaminhamento, permitindo que uma chave de criptografia capturada seja usada para decodificar todos os pacotes de dados. Pacotes de dados falsificados para tentar recuperar chaves de criptografia TKIP.Recuperação de PIN Wi-Fi Protected Setup (WPS) que usa um código PIN capturado do WPS de um roteador para recuperar WPA/WPA2 senhas.  É comum que senhas fortes consistam de caracteres aleatórios, tornando-os difíceis de lembrar.

É comum que senhas fortes consistam de caracteres aleatórios, tornando-os difíceis de lembrar.

©Vitalii Vodolazskyi/Shutterstock.com

WEP vs. WPA: seis fatos que você deve saber

A Wi-Fi Alliance pretendia inicialmente que o WPA ser uma medida provisória para resolver os pontos fracos de segurança do WEP antes do desenvolvimento de um padrão totalmente atualizado. A Wi-Fi Alliance lançou a versão WPA original como uma atualização de firmware para placas de rede sem fio Wi-Fi 1 e 2. Não foi possível tornar os pontos de acesso anteriores a 2003 compatíveis com WPA. A Group Temporal Key (GTK) usada pelo WPA2 também possui uma vulnerabilidade de segurança conhecida como Hole196. Um invasor pode explorar a autenticação de grupo com ataques man-in-the-middle ou de negação de serviço para se autenticar na rede de destino. Desde 1º de julho de 2020, o WPA3 é obrigatório para dispositivos oficiais com certificação Wi-Fi. Além disso, faz parte dos testes para certificação de novos dispositivos. No momento, o WPA2 não precisa ser atualizado e funciona de forma competente com o WPA3, pois é compatível com versões anteriores. O WPA3 substitui a troca de chaves pré-compartilhadas do WPA2 por um recurso mais robusto chamado Simultaneous Authentication of Equals (SAE) para a troca de chaves de criptografia de 128 bits entre dispositivos autenticados. Somente os dispositivos certificados pela Wi-Fi Alliance podem exibir o logotipo oficial do Wi-Fi.

WEP vs. WPA: Qual é melhor?

Como uma tecnologia herdada, o WEP tem várias vulnerabilidades. Já tem mais de 20 anos. Portanto, incapaz de proteger uma rede dos ataques sofisticados que prevalecem atualmente. Os invasores visam rapidamente um dispositivo que usa versões legadas de Wi-Fi, como WEP e WEP2, por causa de seus pontos fracos conhecidos.

A Wi-Fi Alliance desenvolveu o WPA para proteger melhor as redes Wi-Fi. A primeira versão, WPA, abordou a fraqueza do WEP. As versões subsequentes fortaleceram a segurança da rede sem fio para acompanhar os desafios contemporâneos. Resumindo, o melhor padrão de segurança para Wi-Fi atualmente é o WPA3. Ele foi implementado rotineiramente em todos os roteadores e dispositivos Wi-Fi lançados desde 2020.

WEP x WPA: perguntas frequentes sobre as cinco principais diferenças (perguntas frequentes)

O que é uma chave de criptografia?

Uma chave de criptografia é uma combinação aleatória de números, letras e símbolos usados para embaralhar e desembaralhar dados antes e depois de serem transmitidos de um dispositivo para outro.

O que é a Wi-Fi Alliance?

A Wi-Fi Alliance é o órgão da indústria que supervisiona o desenvolvimento do Wi-Fi e o processo de certificação para dispositivos compatíveis. Ele se desenvolveu a partir do corpo do Institute of Electrical and Electronic Engineers (IEEE) que desenvolveu a primeira versão do Wi-Fi e de um corpo intermediário chamado Wireless Ethernet Compatibility Alliance (WECA). A Wi-Fi Alliance não tem fins lucrativos e inclui várias empresas de redes sem fio, computação e telecomunicações como parte de seus membros.

O que é um ataque Man–In–The–Middle?

O Man–In–The–Middle é um ataque de rede Wi-Fi onde um hacker penetra nos fluxos de dados de uma rede e desvia grandes quantidades de dados. Se eles também conseguirem uma chave de criptografia, eles podem descriptografar os dados e roubar informações valiosas.

O que é um ataque de dicionário de força bruta?

Este é um Ataque de rede Wi-Fi em que o hacker tenta adivinhar a senha da rede executando rapidamente uma lista de dicionário de senhas e frases comuns.

O que é sniffing sem fio?

Sniffing sem fio é um ataque de rede sem fio que procura tráfego não criptografado sendo transferido em redes abertas. O ataque monitora o tráfego em busca de dados confidenciais, como detalhes de cartão de crédito ou senhas de contas.