Percorremos um longo caminho desde aquela época e vimos a tecnologia evoluir para oferecer suporte a dados armazenados em plataformas de nuvem de negócios, como o Microsoft 365. Nos últimos anos, a revolução digital tornou os dados mais portáteis e acessíveis, mas é crucial também tornou esses dados mais vulneráveis de várias maneiras. Felizmente, se sua organização usa a nuvem da Microsoft, você tem várias maneiras de proteger dados confidenciais com o Microsoft 365.

Índice

Ainda assim, muitas organizações ainda desconhecem o risco representado quando armazenam seus dados na nuvem e podem assumir que os controles de segurança e privacidade de dados estão presentes, ativados e configurados por padrão. Esta é uma suposição perigosa, e as linhas podem ficar bastante confusas. Neste artigo, explicarei por que você deve proteger o acesso autenticado aos serviços do Microsoft 365 seguindo os princípios de segurança Zero Trust.

Por que você deve proteger seus dados no Microsoft 365

Os dados são a força vital de qualquer organização – I’Tenho certeza de que esta é uma frase que você já ouviu e é absolutamente precisa em minha opinião. As empresas sempre confiaram em dados, que são coletados, analisados, processados, armazenados e eventualmente descartados.

Quando comecei meu primeiro emprego em um escritório de advocacia no final dos anos 1980, a tecnologia que usamos hoje não estava disponível. No entanto, os dados ainda fluíam pela organização na forma de memorandos, envelopes internos, mensagens enquanto você estava fora, folhas de ponto impressas e caixas de armazenamento cheias de arquivos de clientes. Se esses ativos de dados físicos fossem perdidos, extraviados ou roubados, isso representaria um risco significativo para a organização.

A partir de hoje, se você hospedar sua infraestrutura de TI no local, será totalmente responsável por isso. No entanto, conforme você começa a migrar para a nuvem, algumas dessas responsabilidades são transferidas para a Microsoft no que ficou conhecido como modelo de responsabilidade compartilhada entre a Microsoft (o provedor) e você (o cliente).

O modelo de responsabilidade compartilhada quando os dados são armazenados na nuvem

Isto é ilustrado na tabela abaixo, onde detalhamos o modelo de responsabilidade para infraestrutura local, a Modelo de Software como Serviço (Saas), um Platform as a service (Paas) e uma Infrastructure as a Modelo de serviço (IaaS).

Na tabela a seguir:

M=Microsoft C=Cliente S=Responsabilidade compartilhada.

O modelo de responsabilidade compartilhada quando os dados são armazenados na nuvem

Em todos os modelos possíveis mostrados acima, a responsabilidade pela proteção de dados e informações é de responsabilidade do cliente, ou seja, você! Então, por onde você precisa começar a jornada da sua organização para garantir que os dados armazenados nos serviços do Microsoft 365, como Microsoft Teams, SharePoint e OneDrive, estejam adequadamente protegidos e seguros?

Bem, não começa com os dados em si. Começa com identidade e autenticação.

Os princípios da segurança de confiança zero

Há orientações consideráveis disponíveis para administradores de TI sobre como proteger o acesso autenticado aos serviços do Microsoft 365. A melhor prática recomendada pela Microsoft é adotar uma abordagem estratégica baseada nos princípios de segurança de confiança zero, que são explicados na tabela abaixo.

Os princípios de Zero Trust

Autenticação de identidade eficaz é o bloco de construção chave para este processo. E é surpreendente notar que tantas organizações ainda precisam tomar algumas medidas muito simples para proteger sua metodologia de construção de confiança de identidade.

Por que a autenticação multifator (MFA) é essencial

Implementar a autenticação multifator (MFA) é a maneira mais eficaz de começar. MFA não é algo que é simplesmente bom ter, é crucial nestes tempos de ataques cibernéticos de estado-nação. Estima-se que 4 em cada 5 ataques cibernéticos bem-sucedidos sejam entregues em ambientes onde o MFA não foi implementado.

O MFA em sua forma mais básica está disponível em todos os ambientes do Microsoft 365. Você pode implementar o MFA mesmo se não tiver o licenciamento premium do Azure Active Directory.

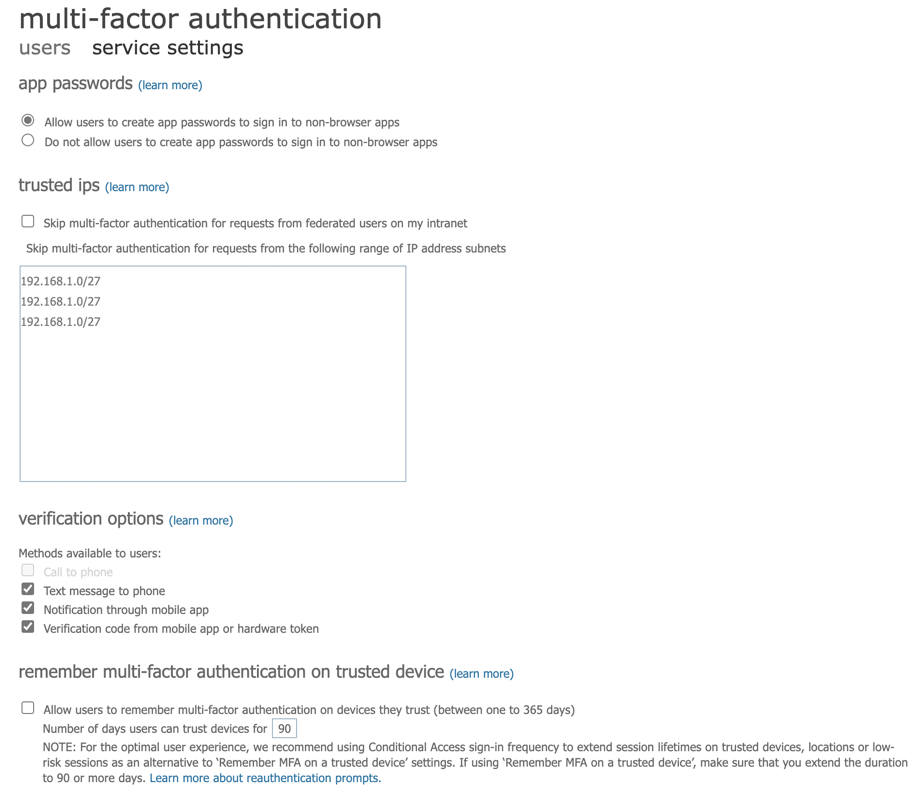

Configurações do serviço de autenticação multifator no Azure Active Directory (Crédito da imagem: Petri.com/Peter Rising)

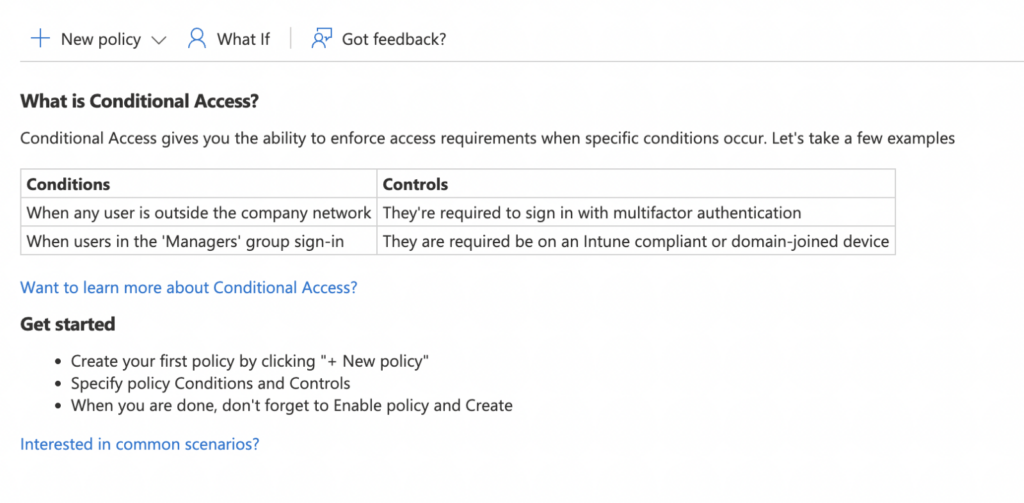

O MFA por si só é a forma mais básica de Acesso Condicional do Azure AD, que, quando implementado em uma organização do Microsoft 365, pode controlar a autenticação usando políticas que monitoram sinais de pontos de extremidade, atividades de entrada arriscadas, usuários comprometidos, padrões de conformidade usando Inteligência Artificial e muito mais. O acesso condicional pode permitir ou bloquear o acesso aos serviços do Microsoft 365 com base no cumprimento dos critérios necessários definidos nas políticas organizacionais.

Visão geral do acesso condicional em Azure Active Directory (Crédito da imagem: Petri.com/Peter Rising)

Visão geral do acesso condicional em Azure Active Directory (Crédito da imagem: Petri.com/Peter Rising)

Mas esses princípios vão longe o suficiente? Eles se estendem à proteção de seus dados reais que você armazena na nuvem? A resposta simples é não, eles não!

Proteger o acesso de autenticação ao Microsoft 365 é realmente crítico e ajuda a proteger contra partes não autorizadas e agentes mal-intencionados de obter acesso ao seu locatário. Mas isso não aplica nenhum tipo de proteção aos dados reais.

Então, como você pode evitar que informações confidenciais e pessoais sejam perdidas, vazadas ou mal utilizadas? É aqui que o Microsoft Purview entra em ação.

Proteção de dados com o Microsoft Purview

Microsoft Purview é o novo termo genérico para recursos e serviços de conformidade no Microsoft 365 e no que se refere especificamente à proteção de dados há dois recursos principais a serem considerados, que são Prevenção contra perda de dados (DLP) e Proteção de informações.

Prevenção de perda de dados e informações como parte do catálogo de soluções Microsoft Purview (Crédito da imagem: Petri.com/Peter Rising)

Prevenção de perda de dados e informações como parte do catálogo de soluções Microsoft Purview (Crédito da imagem: Petri.com/Peter Rising)

Antes de considerar a implementação de qualquer uma dessas tecnologias, no entanto, é importante dar um passo atrás e considerar os dados armazenados em seu ambiente do Microsoft 365. Que tipos de informações você possui?

Classificação de dados

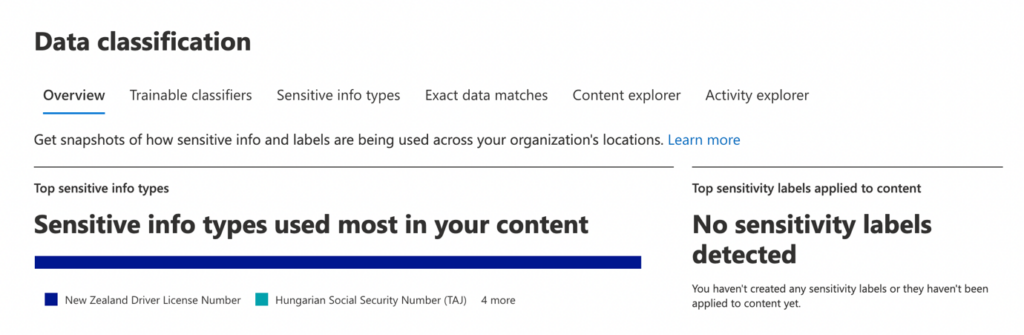

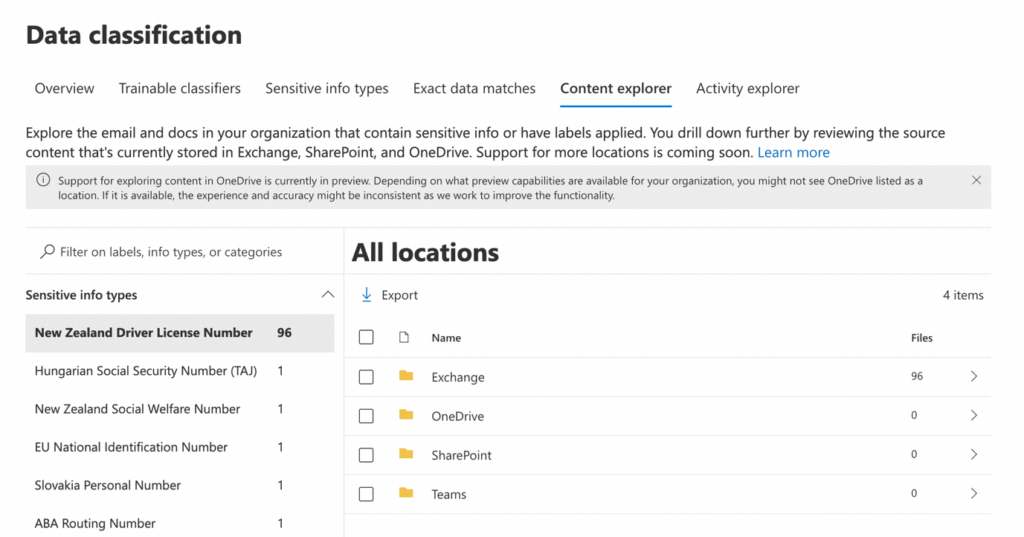

A seção Classificação de dados no Microsoft Purview Compliance Center ajuda você a identificar isso combinando tipos de informações confidenciais e Classificadores treináveis para o conteúdo detectado em e-mails, documentos, contêineres e mensagens de bate-papo.

Visão geral da classificação de dados em Microsoft Purview (Crédito da imagem: Petri.com/Peter Rising)

Visão geral da classificação de dados em Microsoft Purview (Crédito da imagem: Petri.com/Peter Rising)

A seção Content Explorer irá guiá-lo para os tipos de informações confidenciais que você está armazenando no Microsoft 365. Exemplos disso podem incluir finanças e dados médicos. E eles podem ser divididos por região.

Classificação de dados Explorador de conteúdo view in Microsoft Purview (Crédito da imagem: Petri.com/Peter Rising)

Classificação de dados Explorador de conteúdo view in Microsoft Purview (Crédito da imagem: Petri.com/Peter Rising)

Usando a classificação de dados em conjunto com os modelos de avaliação, que estão disponíveis no Microsoft Purview Compliance Manager, você pode derivar as políticas corretas de prevenção contra perda de dados e proteção de informações rótulos de sensibilidade necessários para impedir que suas informações sejam acidentalmente compartilhadas ou acessadas por pessoas não autorizadas.

Prevenção contra perda de dados (DLP)

Com as políticas de prevenção contra perda de dados – informações confidenciais, como registros médicos e números de cartão de crédito, podem ser detectadas e impedidas de compartilhamento acidental ou mal-intencionado. As políticas de DLP podem ser direcionadas para os seguintes serviços do Microsoft 365:

E-mail do Exchange Sites do SharePoint Contas do OneDrive Bate-papo do Teams e mensagens de canal Microsoft Defender para aplicativos de nuvem Repositórios locais Power BI (em versão prévia) Endpoints

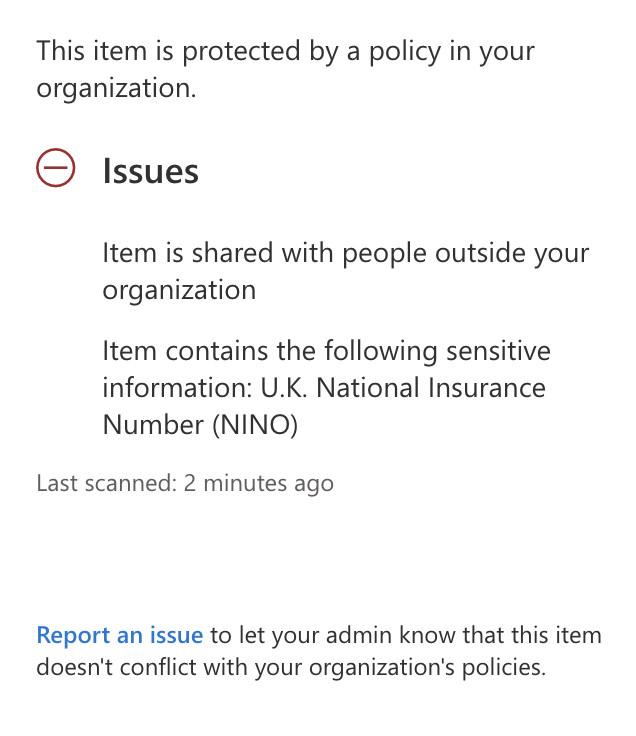

As políticas que você configura pode ser configurado para alertar o usuário final quando houver uma correspondência de política e bloquear a atividade. Em alguns casos, as políticas podem permitir que o usuário final substitua a política e forneça uma justificativa para isso. E/ou relatar a correspondência da política como um falso positivo. Um exemplo de como um usuário é notificado sobre uma correspondência de política DLP é mostrado abaixo.

Usuário alertado para uma correspondência de política DLP no Microsoft Word (Crédito da imagem: Petri.com/Peter Rising)

Usuário alertado para uma correspondência de política DLP no Microsoft Word (Crédito da imagem: Petri.com/Peter Rising)

Clicando em Mais opções, o usuário pode ver mais informações sobre por que uma correspondência de política ocorreu e quaisquer ações disponíveis para eles, como substituir a política ou relatar um falso positivo. Isso é mostrado na imagem abaixo 7.

Mais informações sobre a correspondência da política DLP (Crédito da imagem: Petri.com/Peter Rising)

Mais informações sobre a correspondência da política DLP (Crédito da imagem: Petri.com/Peter Rising)

Existe um rico conjunto de recursos que podem ser configurados em uma política DLP, que inclui regras de detecção de baixo e alto volume, condições, alertas e notificações. Você pode até usar políticas DLP em conjunto com rotulagem de confidencialidade.

Rotulagem de confidencialidade

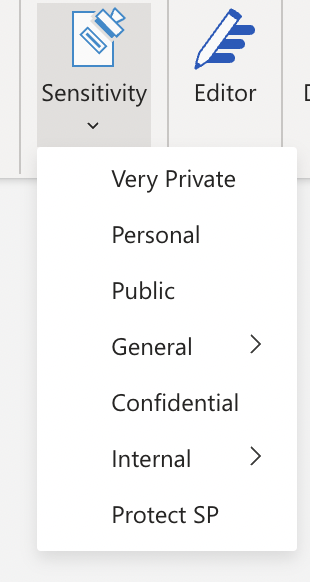

A rotulagem de confidencialidade é um poderoso recurso de proteção de informações dentro do Microsoft Purview que pode ser usado para classificar, marcar e criptografar arquivos, emails e contêineres (como Teams ou M365 grupos) para que apenas aqueles autorizados para esse conteúdo possam acessá-lo.

Os rótulos de confidencialidade diferem das políticas DLP no sentido de que são projetados para proteger seu conteúdo de ser acessado fora da organização por terceiros não autorizados para isso. Quando o conteúdo é criptografado por um rótulo, essa proteção acompanha o conteúdo, não importa para onde ele vá. Assim, se alguém não autorizado a consumir conteúdo protegido por um rótulo o receber, não poderá acessá-lo sem credenciais que possam ser validadas contra as permissões do rótulo aplicadas.

Os rótulos que você configura para sua organização podem ser aplicados manualmente ou automaticamente, dependendo de seus requisitos e seu nível de licenciamento do Microsoft 365, e esses rótulos são disponibilizados para seus usuários finais por meio da configuração de políticas de rótulo, que irão exiba os rótulos necessários nos aplicativos do Microsoft 365 para seus usuários, incluindo Outlook, Word e Excel. A imagem abaixo mostra como a barra de sensibilidade aparece com o Microsoft Word e apresenta os rótulos disponíveis.

Rótulos de sensibilidade são mostrados na Microsoft Word (Crédito da imagem: Petri.com/Peter Rising)

Rótulos de sensibilidade são mostrados na Microsoft Word (Crédito da imagem: Petri.com/Peter Rising)

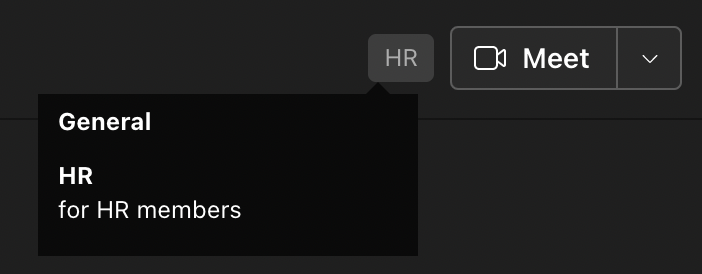

Além disso, os rótulos podem ser direcionados no nível do contêiner para proteger equipes, sites do SharePoint e grupos do Microsoft 365. A imagem abaixo mostra um rótulo de confidencialidade aplicado a uma equipe no Microsoft Teams.

Uma etiqueta de contêiner aplicada a um equipe no Microsoft Teams (Crédito da imagem: Petri.com/Peter Rising)

Uma etiqueta de contêiner aplicada a um equipe no Microsoft Teams (Crédito da imagem: Petri.com/Peter Rising)

Deve-se observar que não há correlação entre rótulos aplicados no nível do contêiner e no nível do item, e nenhuma herança ocorre em arquivos dentro de uma equipe que são protegidos com um rótulo de recipiente.

Resumo

Proteger seus dados confidenciais no Microsoft 365 é algo que você deve abordar com uma estratégia baseada na defesa em profundidade. Quanto mais princípios de segurança, conformidade e identidade você habilitar e configurar, mais protegido você estará.

Por exemplo, se você tiver rótulos e políticas de confidencialidade configurados para seus usuários, mas não estiver aplicando MFA, estará simplesmente facilitando o trabalho de um invasor, pois eles podem acessar seus ativos de dados do Microsoft 365 sem uma camada de proteção que poderia tê-los impedido de chegar tão longe. Mas agora eles estão dentro e podem potencialmente acessar seus dados confidenciais e talvez até remover a criptografia que a rotulagem fornece.

Uma vez que seus dados estão desprotegidos, já é tarde demais. Portanto, tome as medidas necessárias para proteger sua organização hoje com uma abordagem estratégica de confiança zero para segurança, conformidade e identidade. Você ficará muito feliz por ter feito isso!