© Ground Picture/Shutterstock.com

Si usa Wi-Fi para redes inalámbricas en su hogar o en su empresa o lugar de trabajo, ¿cómo sabe que los datos que intercambia con Internet son seguros? Las redes de área local inalámbricas (WLAN) no seguras son vulnerables a espionaje, piratería y otros ataques. Afortunadamente, la mayoría de las redes Wi-Fi están protegidas con una de las dos tecnologías líderes, WEP y WPA. Los creadores de Wi-Fi han desarrollado WEP y WPA para garantizar que su red inalámbrica se mantenga privada y segura, pero existen diferencias significativas entre estas tecnologías que hacen que una sea más segura que la otra. En este artículo, compartimos cinco diferencias clave entre WEP y WPA para ayudarlo a seleccionar la mejor tecnología de seguridad para su red Wi-Fi.

WEP frente a WPA: comparación en paralelo

La mayoría de las redes Wi-Fi actuales están protegidas por WPA2 o WPA3.

La mayoría de las redes Wi-Fi actuales están protegidas por WPA2 o WPA3.

©A_stockphoto/Shutterstock.com

WEP vs. WPA: 5 diferencias que debe conocer

Ambos protocolos de seguridad de red se han utilizado para proteger las redes Wi-Fi comerciales y de consumo, pero sus diferencias significan que solo uno es adecuado para uso continuo. Aquí hay 5 diferencias fundamentales entre WEP y WPA:

1. WPA es una tecnología más nueva

La diferencia fundamental entre estas dos tecnologías de seguridad Wi-Fi es que WEP es más antigua que WPA. Las cosas avanzan rápidamente en tecnología, por lo que no sorprende que, como protocolo de seguridad de más de 23 años, WEP esté prácticamente obsoleto en la actualidad.

2. WEP solo es compatible con Wi-Fi 1 y 2

La IEEE/Wi-Fi Alliance lanzó WEP cuando comenzó Wi-Fi (1999) y era el protocolo de seguridad de red predeterminado en Wi-Fi 1 y 2 (802.11 b/a), pero WPA lo reemplazó cuando salió Wi-Fi 3 (802.11g).

3. El nivel de cifrado

WPA tiene un cifrado mucho más sólido. Cuenta con el Estándar de cifrado avanzado (AES) con una clave de cifrado de 256 bits frente a las claves de cifrado de 64 bits y 128 bits de WEP y WEP2. Aunque ambas tecnologías utilizan el cifrado de flujo RC4, WPA utiliza la combinación de claves y la generación automática de nuevas claves para cada paquete de datos para ocultar la clave de manera más confiable.

4. Autenticación de red

WPA tiene estándares de autenticación de dispositivos mucho más sólidos que la autenticación abierta y la autenticación de clave compartida de WEP. Esto incluye la implementación de claves de grupo y protocolos de enlace de cuatro vías para garantizar que solo haya participantes legítimos en la red en todo momento. WPA 3 tiene la autenticación más avanzada y fácil de usar que incluye autenticación de código QR para dispositivos que no tienen teclado.

5. Protección de paquetes de datos

WPA tiene una protección mucho más sólida de los paquetes de datos, con controles de integridad de mensajes para garantizar que nadie haya manipulado los paquetes de datos recibidos. WEP dependía casi por completo de su encriptación relativamente débil y controles de redundancia cíclica, lo que significa que los paquetes de datos transmitidos podrían haber sido potencialmente interceptados, alterados y reenviados sin detección.

¿Qué es WEP?

Wired Equivalent Privacy (WEP) es un algoritmo de seguridad Wi-Fi heredado que se implementó cuando apareció el primer estándar Wi-Fi 802.11 a fines de la década de 1990. Su nombre hace referencia a la intención de que el protocolo WEP proporcione un nivel de seguridad de red equivalente a una red cableada (Ethernet).

WEP estaba orientado al usuario final y estaba disponible como parte de la configuración de seguridad de los enrutadores Wi-Fi y otros equipos de red. Protegió los datos intercambiados a través de las redes mediante el cifrado con las primeras formas de WEP utilizando una clave de cifrado de 64 bits. Es el único protocolo de cifrado incorporado en las primeras versiones de Wi-Fi, Wi-Fi 1 (802.11b) y Wi-Fi 2 (802.11a).

Desarrollo de WEP

Uno de los desafíos clave en el desarrollo de WEP fue su seguridad relativamente laxa. Esto no se debió a negligencia, sino a que en el momento en que Wi-Fi Alliance desarrolló WEP, el gobierno de EE. UU. había restringido el uso de tecnologías criptográficas, limitando la complejidad de la clave de cifrado que WEP podía usar.

Una vez que WEP se convirtió en el estándar de seguridad oficial para Wi-Fi en 1999, sus debilidades se hicieron evidentes a través de los siguientes ataques ampliamente publicitados:

Ataque Fluhrer, Mantin y Shamir, un ataque de cifrado de flujo dirigido al cifrado de flujo RC4 utilizado por WEP para cifrar datos bit a bit. El equipo apuntó y recuperó la clave de cifrado de los mensajes cifrados RC4. El ataque Caffe Latte, un ataque remoto que utiliza la pila inalámbrica de Windows para obtener el WEP de un dispositivo cliente inundando la red Wi-Fi con solicitudes ARP cifradas.

Cuando el gobierno de EE. UU. levantó las restricciones sobre las tecnologías criptográficas, Wi-Fi Alliance se movió rápidamente para actualizar WEP con una clave de cifrado más fuerte de 128 bits y luego una clave de 256 bits. Sin embargo, en 2003, el IEEE y la W-Fi Alliance introdujeron Wi-Fi Protected Access (WPA), que sucedió a WEP. En 2004, cuando introdujeron WPA2, WEP se convirtió en una tecnología heredada.

Tecnologías utilizadas por WEP

WEP utiliza las siguientes tecnologías:

Rivest Cipher 4 (RC4/ARC4) un cifrado de clave simétrica que cifra los dígitos de texto sin formato de un flujo de datos con un flujo de claves pseudoaleatorio bit a bit. Esta tecnología mantiene la privacidad de los datos transferidos a través de la red. WEP originalmente usaba una clave de cifrado de 64 bits, pero WEP 2 usa una clave de 128 bits. CRC-32, una variante de suma de comprobación de comprobaciones de redundancia cíclica para comprobar errores en los datos que se transfieren a través de una red Wi-Fi y que garantiza que los paquetes de datos se reciben correctamente. La autenticación de sistema abierto es un proceso mediante el cual los dispositivos acceden a una red inalámbrica protegida por protocolo WEP. Proporciona un acceso simple que es ideal para dispositivos invitados. Una vez que se autentica un dispositivo cliente, puede enviar y recibir datos sin cifrar a través de la red. La autenticación de clave compartida requiere el intercambio de una clave WEP para acceder e intercambiar datos cifrados en una red Wi-Fi.

¿Qué es WPA?

El Acceso Protegido Wi-Fi (WPA), también conocido como Seguridad Robusta (IEEE 802.11i), es la tecnología de seguridad de red que ha reemplazado a WEP y la implementamos rutinariamente en Wi-Fi.-Fi redes. Fue lanzado por primera vez en 2003 por IEEE/Wi-Fi Alliance en respuesta a las notables debilidades del protocolo WEP, fortaleciendo la seguridad con protocolos de encriptación y autenticación de dispositivos extremadamente robustos. Actualmente se encuentra en su tercera generación. Los estándares de certificación de seguridad WPA disponibles son:

El acceso protegido Wi-Fi (WPA) original lanzado en 2003Acceso protegido Wi-Fi 2 (WPA2) lanzado en 2004Acceso protegido Wi-Fi 3 (WPA3) lanzado en 2018

Los tres protocolos WPA están disponibles en versiones personal (p. ej., WPA2-Personal) y empresarial (p. ej., WPA2-Enterprise) desarrolladas para uso comercial y de consumo. Utilizan el cifrado de datos AES y requieren un nombre de red y una contraseña para acceder a la red.

Características de WPA

Las características de seguridad de red de WPA garantizan una sólida protección del acceso a la red y los datos que se transfieren a través de redes Wi-Fi. WPA 3 reemplaza a WPA2 y WPA, con redes Wi-Fi modernas que usan al menos WPA2, y WP3 está disponible de forma rutinaria para enrutadores y dispositivos Wi-Fi 5 y 6. Las características y tecnologías clave de WPA incluyen:

Protocolo de código de autenticación de mensajes (CCMP) de encadenamiento de bloques de cifrado en modo contador: Este es un protocolo de cifrado mejorado basado en el Estándar de cifrado avanzado (AES) que se desarrolló específicamente para Wi-Fi.

Estándar de cifrado avanzado (AES): este es un conocido estándar de cifrado desarrollado por el gobierno de EE. UU. que puede usar 128, 192 y Claves de cifrado de 256 bits.

Protocolo de integridad de clave temporal (TKIP): WPA2 utilizaba anteriormente este protocolo de cifrado, pero otras tecnologías lo han reemplazado. Mantiene la clave raíz oculta mediante el uso de una función de combinación de claves, mientras usa RC4 para cifrar y descifrar datos.

Comprobación de integridad de mensajes (MIC): Esta característica protege los mensajes cifrados de ataques de intercepción comunes. Por ejemplo, los ataques de”bit-flip”, en los que los piratas informáticos envían mensajes falsificados ligeramente alterados a los receptores de la red en un intento de penetrar en la red.

Apretón de manos de cuatro vías: WPA utiliza el apretón de manos de cuatro vías para la autenticación. Es extremadamente robusto y requiere el intercambio de cuatro mensajes entre el punto de acceso a la red y un dispositivo que quiera unirse.

Apretón de manos de clave de grupo (GTK): Esta es otra herramienta de autenticación que proporciona una clave transitoria de grupo de tiempo limitado a todos los dispositivos cliente participantes en la red.

Secreto hacia adelante (FS): Esta característica cambia aleatoriamente las claves de cifrado entre los paquetes de datos transmitidos para que si un atacante obtiene una clave de cifrado, los datos que puede descifrar son mínimos.

Problemas de seguridad

WPA también ha tenido problemas de seguridad, que se han solucionado en gran medida mediante la implementación generalizada de WPA3. Los problemas de seguridad incluyen:

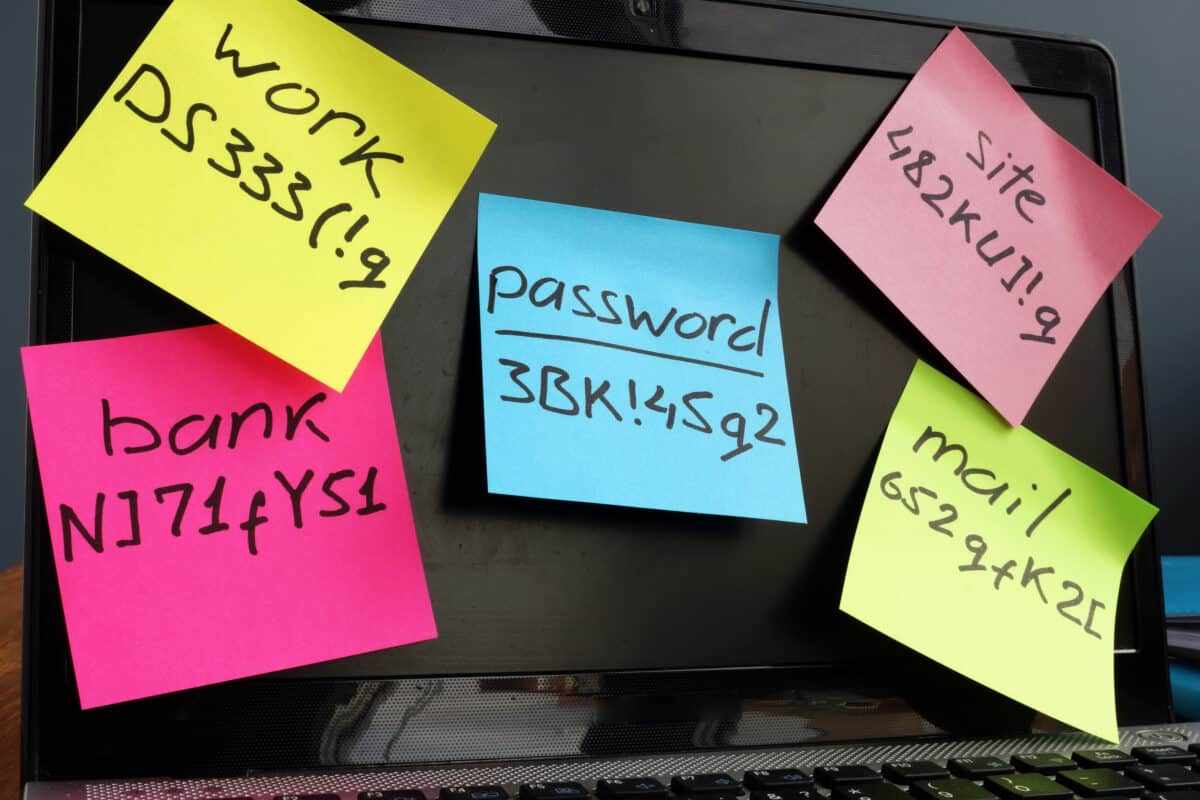

Contraseñas débiles con vulnerabilidad al descifrado de contraseñas.Ausencia de seguridad de reenvío, lo que permite usar una clave de cifrado capturada para decodificar todos los paquetes de datos. Paquetes de datos falsificadospara intentar recuperar claves de cifrado TKIP.Recuperación de PIN de configuración protegida Wi-Fi (WPS) que utiliza un código PIN capturado del WPS de un enrutador para recuperar WPA/WPA2 contraseñas  Es habitual que las contraseñas seguras consistan de caracteres aleatorios, lo que los hace difíciles de recordar.

Es habitual que las contraseñas seguras consistan de caracteres aleatorios, lo que los hace difíciles de recordar.

©Vitalii Vodolazskyi/Shutterstock.com

WEP vs. WPA: Seis datos imprescindibles

La Wi-Fi Alliance inicialmente pretendía que WPA ser una medida provisional para resolver las debilidades de seguridad de WEP antes del desarrollo de un estándar completamente actualizado. Wi-Fi Alliance lanzó la versión WPA original como una actualización de firmware para las tarjetas de red inalámbrica Wi-Fi 1 y 2. No era posible hacer que los puntos de acceso anteriores a 2003 fueran compatibles con WPA. La clave temporal de grupo (GTK) utilizada por WPA2 también tiene una vulnerabilidad de seguridad conocida como Hole196. Un atacante puede explotar la autenticación de grupo con ataques de intermediario o de denegación de servicio para autenticarse en la red de destino. Desde el 1 de julio de 2020, WPA3 es obligatorio para los dispositivos oficiales con certificación Wi-Fi. Además, forma parte de las pruebas para la certificación de nuevos dispositivos. En la actualidad, WPA2 no tiene que actualizarse y funciona de manera competente con WPA3, ya que es compatible con versiones anteriores. WPA3 reemplaza el intercambio de claves precompartidas de WPA2 con una característica más robusta llamada Autenticación simultánea de iguales (SAE) para el intercambio de claves de cifrado de 128 bits entre dispositivos autenticados. Solo los dispositivos certificados por Wi-Fi Alliance pueden llevar el logotipo oficial de Wi-Fi.

WEP frente a WPA: ¿cuál es mejor?

Como tecnología heredada, WEP tiene múltiples vulnerabilidades. Ya tiene más de 20 años. Por lo tanto, no puede proteger una red de los ataques sofisticados que prevalecen en estos días. Los atacantes apuntarían rápidamente a un dispositivo que utiliza versiones heredadas de Wi-Fi como WEP y WEP2 debido a sus conocidas debilidades.

La Wi-Fi Alliance desarrolló WPA para proteger mejor las redes Wi-Fi. La primera versión, WPA, abordó la debilidad de WEP. Las versiones posteriores han reforzado la seguridad de la red inalámbrica para mantenerse al día con los desafíos contemporáneos. En resumen, el mejor estándar de seguridad para Wi-Fi en este momento es WPA3. Se ha implementado de forma rutinaria en todos los enrutadores y dispositivos Wi-Fi que se lanzaron desde 2020.

WEP vs. WPA: 5 diferencias clave Preguntas frecuentes (Preguntas frecuentes)

¿Qué es una clave de cifrado?

Una clave de cifrado es una combinación aleatoria de números, letras y símbolos que se utilizan para cifrar y descifrar datos antes y después de que se transmitan de un dispositivo a otro..

¿Qué es Wi-Fi Alliance?

Wi-Fi Alliance es el organismo de la industria que supervisa el desarrollo de Wi-Fi y el proceso de certificación para dispositivos compatibles. Se desarrolló a partir del organismo del Instituto de Ingenieros Eléctricos y Electrónicos (IEEE) que desarrolló la primera versión de Wi-Fi y un organismo intermediario llamado Wireless Ethernet Compatibility Alliance (WECA). La Wi-Fi Alliance es una organización sin fines de lucro e incluye una variedad de empresas de redes inalámbricas, computación y telecomunicaciones como parte de su membresía.

¿Qué es un ataque Man-In-The-Middle?

El Man-In-The-Middle es un ataque a la red Wi-Fi en el que un hacker penetra los flujos de datos de una red y extrae grandes cantidades de datos. Si también pueden obtener una clave de cifrado, pueden descifrar los datos y robar información valiosa.

¿Qué es un ataque de diccionario de fuerza bruta?

Este es un Ataque a la red Wi-Fi en el que el hacker intenta adivinar la contraseña de la red revisando rápidamente una lista de diccionarios de contraseñas y frases comunes.

¿Qué es la detección inalámbrica?

La detección inalámbrica es un ataque a la red inalámbrica que busca tráfico no cifrado que se transfiere en redes abiertas. El ataque monitorea el tráfico en busca de datos confidenciales como detalles de tarjetas de crédito o contraseñas de cuentas.