Joanna Stern y Nicole Nguyen del Wall Street Journal han publicado un artículo (de pago) y acompañante video que describe una preocupante serie de ataques denunciados por individuos y departamentos de policía dirigidos a usuarios de iPhone que pueden involucrar de cientos a miles de víctimas por año en los Estados Unidos.

Mira el video, pero en resumen , un ne’er-do-well hace que alguien en un bar ingrese su contraseña de iPhone mientras observan subrepticiamente (o un compañero lo hace por ellos). Luego, el ladrón roba el iPhone y sale corriendo. En cuestión de minutos, el ladrón usó el código de acceso para obtener acceso al iPhone y cambiar la contraseña de ID de Apple, lo que les permite deshabilitar Find My, realizar compras con Apple Pay, obtener acceso a las contraseñas almacenadas en el llavero de iCloud y escanear Fotos para imágenes de documentos que contengan un número de Seguro Social u otros detalles que podrían usarse para el robo de identidad. Después de eso, pueden transferir dinero desde cuentas bancarias, solicitar una Apple Card y más, todo mientras el usuario está completamente bloqueado de su cuenta.

Y sí, borrarán y revenderán el iPhone también. Los usuarios de Android no han denunciado casi ningún delito como este, y un oficial de policía especuló que se debía a que el valor de reventa de los teléfonos con Android es más bajo. En el video, Joanna Stern dijo que un ladrón con el código de acceso de un teléfono Android podría realizar hazañas similares de robo de identidad y financiero.

El artículo del Wall Street Journal detalla tres tipos de ataques, solo uno de los cuales es claramente evitable. El que está muy enfatizado en el artículo que describo arriba. Pero Stern y Nguyen también hablaron con víctimas que estaban drogadas:/”>un problema lamentablemente común, y entrevistó a otras personas que fueron objeto de violencia para revelar su código. En ningún caso las víctimas han hecho nada malo, y cualquier persona que frecuenta bares o lugares similares en áreas urbanas debe tener cuidado.

Dado el alto perfil de la cobertura del Wall Street Journal, espero que Apple aborde esta vulnerabilidad. en iOS 17, si no antes. La solución obvia es solicitar al usuario que ingrese la contraseña de ID de Apple actual antes de permitir que se cambie en Configuración> Su nombre> Contraseña y seguridad> Cambiar contraseña. Eso no bloqueará el acceso al llavero de iCloud, pero al menos permitirá que el usuario borre el iPhone.

Es probable que Apple no haya solicitado la contraseña de ID de Apple actual en el pasado porque el código de acceso se considera un Segundo factor seguro: tienes el iPhone y conoces el código de acceso. Por el contrario, cuando inicia sesión en el sitio ID de Apple para administrar su cuenta, debe proporcionar su contraseña actual, pasar por autenticación de dos factores e ingrese la contraseña actual nuevamente para cambiarla. Parece un cambio fácil de hacer, al menos hasta que Apple haya tenido la oportunidad de pensar en otras opciones.

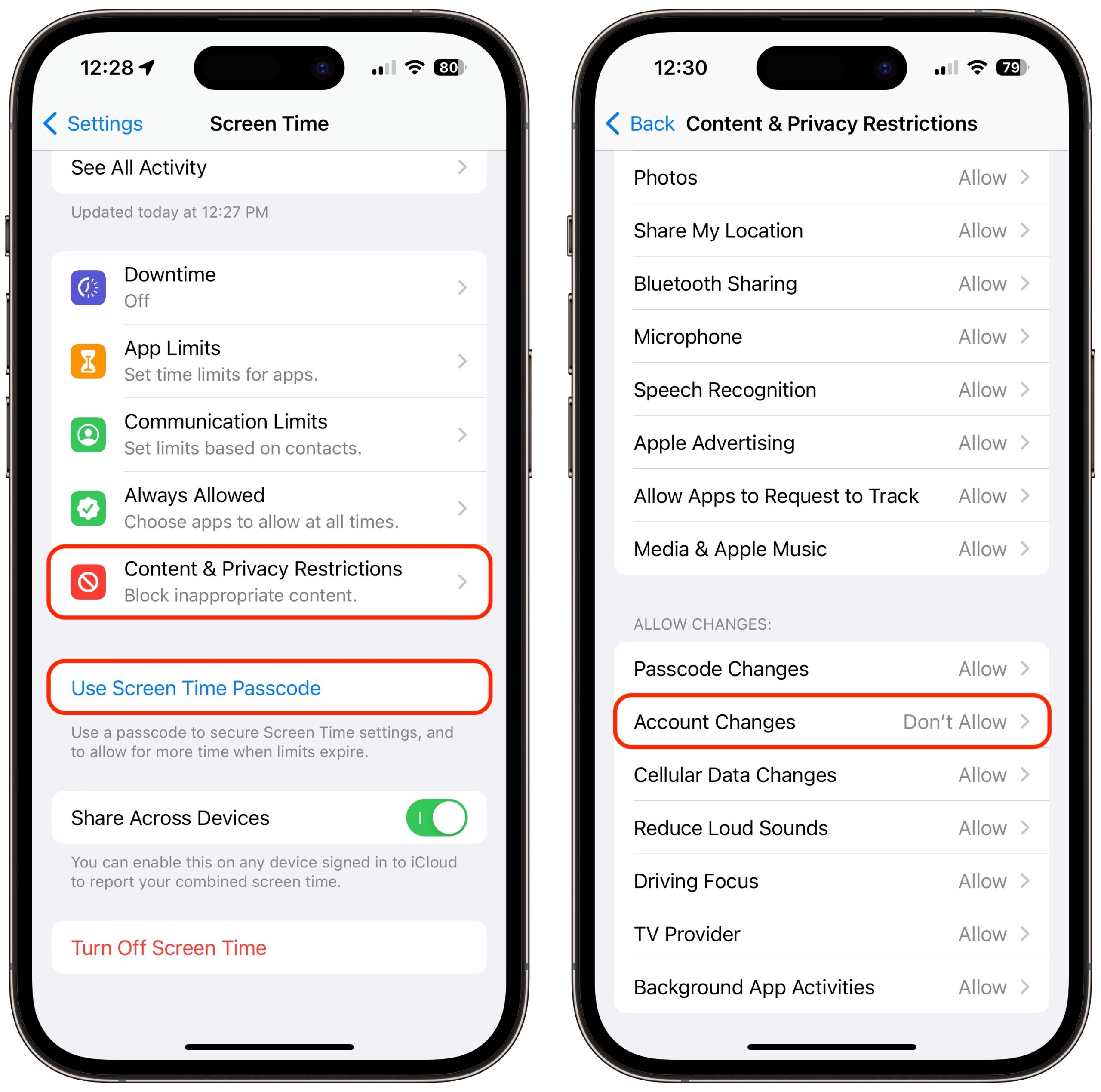

Lo más cercano que tenemos a un paso de contraseña adicional es Código de tiempo de pantalla. Si habilita Screen Time, establezca un código de acceso de Screen Time de cuatro dígitos separado, active Restricciones de contenido y privacidad y seleccione Cambios de cuenta > No permitir, nadie puede cambiar su contraseña de ID de Apple sin ese código de acceso. Desafortunadamente, le impide incluso ingresar a Configuración> Su nombre sin ir primero a Configuración> Tiempo de pantalla> Restricciones de contenido y privacidad> Cambios de cuenta> ####> Permitir. La mayoría de la gente no aguantaría semejante aumento de velocidad.

Otra falla que Stern y Nguyen señalan es que la nueva opción de clave de seguridad de hardware de Apple, si está habilitada, no siempre solicite la clave de hardware al realizar cambios si el usuario tiene el código de acceso del dispositivo (consulte”Apple lanza iOS 16.3, iPadOS 16.3 y macOS 13.2 Ventura con soporte de clave de seguridad de hardware”, 23 de enero de 2023). La protección de la llave de seguridad también se puede quitar por completo sin tener una de las llaves de hardware. Apple debería reevaluar cómo esta opción de alta seguridad, aunque solo la empleará un subconjunto de usuarios, cumple sus promesas.

Cómo protegerse

Puede pensar que nunca sería víctima de un robo de reloj, de ser drogado en un bar o en una cita, o de un crimen violento. Pero el robo de un código de acceso puede ocurrir en otras circunstancias. Y tiene consecuencias tan graves, como señalaron los reporteros del Wall Street Journal, que incluso si no eres un fanático de los bares o vives en un área con una alta incidencia de robos violentos a la propiedad, creo que todos deberían hacer un balance de estas formas de disuadir a los malintencionados. uso de su contraseña:

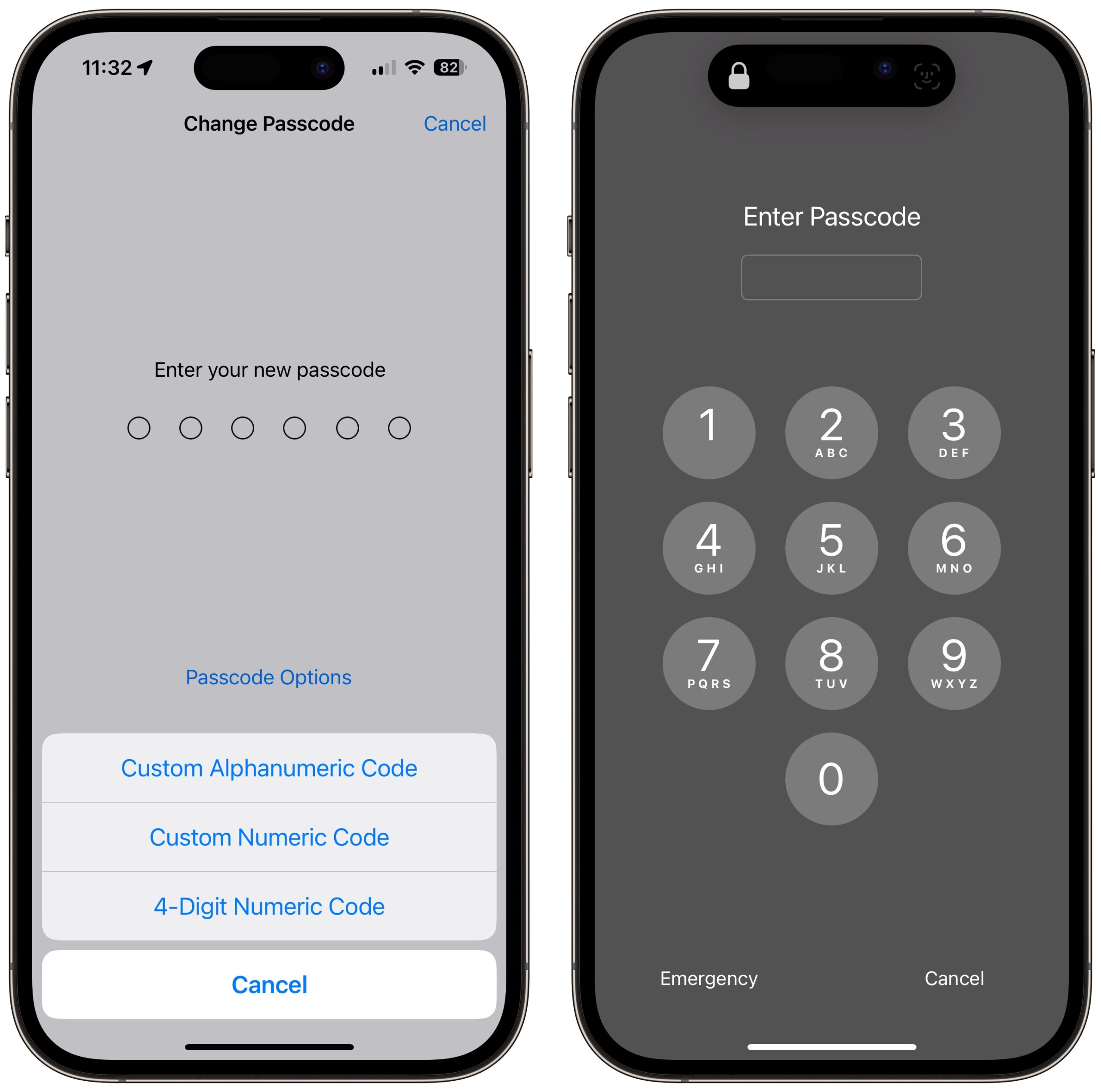

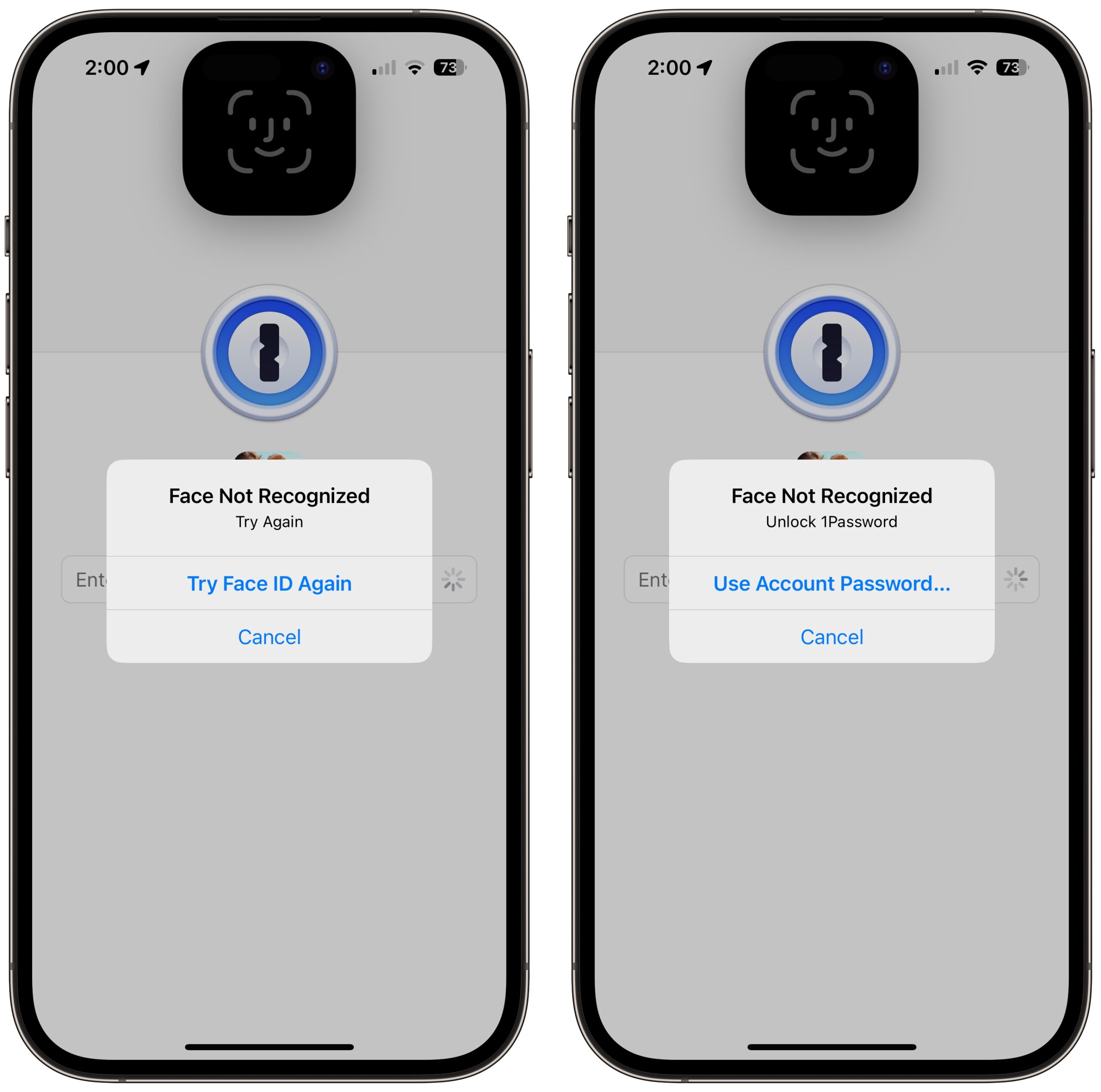

Preste atención a la seguridad física de su iPhone en público. Estos ataques requieren tanto su contraseña como la posesión física de su iPhone. Muchos de nosotros nos hemos negado a exponer nuestros iPhones en público porque los usamos constantemente y porque todos los demás también tienen teléfonos inteligentes. Apple también ha hecho un gran trabajo con el mensaje de que un iPhone es inútil para un ladrón debido a un código de acceso que protege su contenido y al bloqueo de activación que garantiza que no se puede revender intacto; esto probablemente hace que nos preocupemos menos por su seguridad, incluso si hay un molestias y gastos para reemplazarlo. No hay una buena forma de evitar que un ladrón te quite el iPhone de la mano cuando lo estás usando, pero si puedes guardarlo en un bolsillo o bolso cuando no lo estés usando, en lugar de sostenerlo o dejarlo sobre la mesa en delante de ti, eso reduce la posibilidad de que un ladrón te apunte. Siempre use Face ID o Touch ID en público. La clave de estos ataques es adquirir el código de acceso del usuario; la forma más fácil de hacerlo es observar o registrar su ingreso. Si confía completamente en Face ID o Touch ID, especialmente cuando está en público, nadie puede robar su contraseña sin que usted lo sepa. (La policía cree que las personas que son drogadas mientras beben usan la cara o los dedos, pero eso no revela sus códigos de acceso). Si ha estado evitando Face ID o Touch ID debido a alguna creencia errónea sobre la seguridad de su información biométrica, yo te suplico que lo uses. Su huella dactilar o información facial se se almacena únicamente en el dispositivo en Secure Enclave, que es mucho más segura que la entrada de contraseña en casi todas las circunstancias. Si usted es una de las pocas personas para las que Face ID o Touch ID funcionan mal, oculte su contraseña de cualquier persona que pueda estar mirando, tal como lo haría al ingresar su PIN en un cajero automático. Considere un código de acceso más fuerte: de forma predeterminada, los códigos de acceso de iPhone son seis dígitos. Puede degradar a cuatro dígitos, lo cual es una mala idea, pero también puede actualizar a un código de acceso alfanumérico más largo. En el video, Joanna Stern recomienda eso, y podría dificultar que alguien observe subrepticiamente, pero no estoy convencida de que el aumento de la seguridad valga la pena el esfuerzo adicional. Alguien aún podría grabarlo ingresando su código de acceso alfanumérico, y cuanto más largo y difícil sea ingresar, más tiempo tomará y más concentrado estará en escribirlo correctamente, haciéndolo menos consciente de su entorno. (Curiosamente, si configura un código de acceso alfanumérico con solo dígitos, aún obtiene un teclado numérico para ingresarlo, mientras que si agrega caracteres no numéricos, debe usar el teclado completo). Aún así, no puedo recomendar a la mayoría de las personas ir más allá de un código de acceso estándar de seis dígitos. Solo asegúrate de que no sea algo trivialmente fácil de observar o adivinar, como 111111 o 123456. Nunca comparta su código de acceso más allá de los familiares de confianza. Si no le daría a alguien acceso completo a su cuenta bancaria, no le dé su código de acceso. Si las circunstancias extremas requieren que confíes temporalmente en una persona fuera de ese círculo, cambia el código de acceso a algo simple que recordarán, incluso 123456, y vuelve a cambiarlo tan pronto como te devuelvan el iPhone. Use un administrador de contraseñas de terceros en lugar del llavero de iCloud. Me duele recomendar esta opción porque Apple sigue mejorando la interfaz del llavero de iCloud con Configuración > Contraseñas y Configuración del sistema/Preferencias > Contraseñas. Pero hasta que los sistemas operativos protejan el acceso a las contraseñas del llavero de iCloud con algo más que el código de acceso, confiar en el llavero de iCloud no es lo suficientemente seguro. Por el contrario, los administradores de contraseñas de terceros protegen sus contraseñas con una contraseña separada. Incluso si admiten y habilitas el desbloqueo biométrico, el respaldo es la contraseña de la cuenta del administrador de contraseñas, no el código de acceso del dispositivo.

Nunca comparta su código de acceso más allá de los familiares de confianza. Si no le daría a alguien acceso completo a su cuenta bancaria, no le dé su código de acceso. Si las circunstancias extremas requieren que confíes temporalmente en una persona fuera de ese círculo, cambia el código de acceso a algo simple que recordarán, incluso 123456, y vuelve a cambiarlo tan pronto como te devuelvan el iPhone. Use un administrador de contraseñas de terceros en lugar del llavero de iCloud. Me duele recomendar esta opción porque Apple sigue mejorando la interfaz del llavero de iCloud con Configuración > Contraseñas y Configuración del sistema/Preferencias > Contraseñas. Pero hasta que los sistemas operativos protejan el acceso a las contraseñas del llavero de iCloud con algo más que el código de acceso, confiar en el llavero de iCloud no es lo suficientemente seguro. Por el contrario, los administradores de contraseñas de terceros protegen sus contraseñas con una contraseña separada. Incluso si admiten y habilitas el desbloqueo biométrico, el respaldo es la contraseña de la cuenta del administrador de contraseñas, no el código de acceso del dispositivo. Elimine fotos que contengan SSN u otros números de identificación. Es común tomar una foto de su tarjeta de Seguro Social, licencia de conducir o pasaporte como respaldo, en caso de que pierda la verdadera. No es una mala idea, pero almacenar tales imágenes en Fotos las hace vulnerables a estos ataques. En su lugar, guárdelos en su administrador de contraseñas. Busque en Fotos en SSN, TIN, EIN, licencia de conducir y pasaporte, junto con su Seguro Social real y otros números de identificación. También busque en Visa, MasterCard, Discover, American Express y los nombres de cualquier otra tarjeta de crédito que haya fotografiado como respaldo. (La búsqueda de texto en Fotos funciona en macOS 13 Ventura e iOS 16. Para versiones anteriores del sistema operativo, pruebe Búsqueda de fotos; consulte”Trabajar con texto en imágenes con TextSniper y búsqueda de fotos”, 23 de agosto de 2021.)

Elimine fotos que contengan SSN u otros números de identificación. Es común tomar una foto de su tarjeta de Seguro Social, licencia de conducir o pasaporte como respaldo, en caso de que pierda la verdadera. No es una mala idea, pero almacenar tales imágenes en Fotos las hace vulnerables a estos ataques. En su lugar, guárdelos en su administrador de contraseñas. Busque en Fotos en SSN, TIN, EIN, licencia de conducir y pasaporte, junto con su Seguro Social real y otros números de identificación. También busque en Visa, MasterCard, Discover, American Express y los nombres de cualquier otra tarjeta de crédito que haya fotografiado como respaldo. (La búsqueda de texto en Fotos funciona en macOS 13 Ventura e iOS 16. Para versiones anteriores del sistema operativo, pruebe Búsqueda de fotos; consulte”Trabajar con texto en imágenes con TextSniper y búsqueda de fotos”, 23 de agosto de 2021.)

Mi respuesta

Estoy poniendo mi tiempo donde está mi boca. Aunque tengo un riesgo muy bajo de sufrir estos ataques, que se dirigen principalmente a los clientes de bares en las grandes ciudades y a las personas en áreas con delincuencia callejera frecuente, he tomado medidas para reducir mi exposición.

Primero , ya confío en Face ID siempre que sea posible, y seré aún más consciente de quién está mirando mientras ingreso mi código de acceso si Face ID falla y me veo obligado a tocar mis dígitos secretos. Ya me da un poco de vergüenza sacar mi iPhone cuando estoy en público cuando no lo estoy usando, y probablemente lo guarde en mi bolsillo incluso más de lo que solía hacerlo.

Segundo , decidí borrar todas mis contraseñas almacenadas en el llavero de iCloud. En mi MacBook Air, fui a Configuración del sistema > Contraseñas, las seleccioné todas y presioné Eliminar. (También puede hacer esto en el panel de configuración de Contraseñas de Safari). Debido a que nunca he usado seriamente el llavero de iCloud, esto no fue una dificultad, todo allí fue esencialmente aleatorio. Hasta hace poco, usaba LastPass, pero después de la violación de LastPass, cambié a 1Password e importé todas mis contraseñas de LastPass (consulte”Detalles de las acciones de LastPass sobre la violación de seguridad”, 24 de diciembre de 2022). Ya tenía muchas contraseñas almacenadas en 1Password de varias importaciones y pruebas a lo largo de los años, además de las bóvedas que comparto con Tonya y Tristan. Cada vez que uso una contraseña ahora, me tomo unos minutos para limpiar los duplicados y la basura relacionada, como las contraseñas generadas automáticamente sobrantes.

Sé que aquellos que confían en el llavero de iCloud no se sentirán cómodos eliminando sus contraseñas, pero Puedo decir que me resultó sencillo cambiar a 1Password desde LastPass, y 1Password ofrece instrucciones para exportar las contraseñas del llavero de iCloud e importarlas a 1Password. Haga el baile de exportación/importación y viva con 1Password, o cualquier administrador de contraseñas que elija, durante una o dos semanas para asegurarse de que funciona para usted antes de eliminar todo del llavero de iCloud. Si decide volver al llavero de iCloud en el futuro, eso también es posible.

Tercero, busqué visualmente y usé búsquedas de texto en mi biblioteca de Fotos para tarjetas de identificación y similares, exporté algunas para importarlas a 1Password y eliminé todo después. (Recuerde que Fotos almacena las imágenes eliminadas en el álbum Eliminadas recientemente durante aproximadamente 30 días antes de eliminarlas de forma permanente. Para eliminarlas de inmediato, seleccione las fotos en ese álbum y presione Eliminar). Encontré mi licencia de conducir, pasaporte, tarjetas de crédito, tarjetas de seguro , y otras tarjetas de mi billetera. Asegúrese de hacer clic en Ver todo después de realizar una búsqueda de fotos si hay más de un puñado de resultados. Incluso busqué en la tarjeta y me desplacé por más de 500 fotos para encontrar algunas que escaparon a otras búsquedas. (¿Quién sabía que tomé tantas fotos que contenían cartón?)

Por un momento consideré mover esas imágenes sensibles al álbum Oculto en Fotos y usar la nueva opción de iOS 16/Ventura para proteger ese álbum con Face ID o Touch IDENTIFICACIÓN. Desafortunadamente, cuando probé varias fallas de Face ID en mi iPhone, finalmente se me solicitó mi código de acceso, que reveló el álbum oculto. Es otro ejemplo de cómo el código de acceso es la clave para tu reino.

Si bien la probabilidad de que una persona determinada sea presa de este tipo de ataque es muy pequeña, y en realidad no estoy preocupado por mí mismo, el Los informes del Wall Street Journal me llevaron a pensar y limpiar mis supuestos y comportamientos de seguridad más amplios. Aprecié el empujón y te animo a que también reflexiones sobre tu situación de seguridad.