© Ground Picture/Shutterstock.com

Si vous utilisez le Wi-Fi pour un réseau sans fil à la maison, dans votre entreprise ou sur votre lieu de travail, comment savez-vous que les données que vous échangez avec Internet sont sécurisées ? Les réseaux locaux sans fil (WLAN) non sécurisés sont vulnérables à l’espionnage, au piratage et à d’autres attaques. Heureusement, la plupart des réseaux Wi-Fi sont sécurisés avec l’une des deux technologies de pointe, WEP et WPA. Les créateurs du Wi-Fi ont développé WEP et WPA pour garantir que votre réseau sans fil reste privé et sécurisé, mais il existe des différences significatives entre ces technologies qui rendent l’une plus sécurisée que l’autre. Dans cet article, nous partageons cinq différences clés entre WEP et WPA pour vous aider à sélectionner la meilleure technologie de sécurité pour votre réseau Wi-Fi.

La plupart des réseaux Wi-Fi actuels sont protégés par WPA2 ou WPA3.

La plupart des réseaux Wi-Fi actuels sont protégés par WPA2 ou WPA3.

©A_stockphoto/Shutterstock.com

WEP vs WPA : 5 différences à connaître

Les deux protocoles de sécurité réseau ont été utilisés pour protéger les réseaux Wi-Fi des particuliers et des entreprises, mais leurs différences signifient qu’un seul est adapté à une utilisation continue. Voici 5 différences fondamentales entre WEP et WPA :

1. WPA est une technologie plus récente

La différence cruciale entre ces deux technologies de sécurité Wi-Fi est que WEP est plus ancien que WPA. Les choses évoluent rapidement dans la technologie, il n’est donc pas surprenant qu’en tant que protocole de sécurité vieux de plus de 23 ans, le WEP soit à peu près obsolète de nos jours.

2. Le WEP n’est compatible qu’avec le Wi-Fi 1 et 2

L’IEEE/Wi-Fi Alliance a publié le WEP lorsque le Wi-Fi a commencé (1999) et c’était le protocole de sécurité réseau par défaut sur le Wi-Fi 1 et 2 (802.11 b/a), mais le WPA l’a remplacé au moment où le Wi-Fi 3 (802.11g) est sorti.

3. Le niveau de cryptage

WPA a un cryptage beaucoup plus robuste. Il comporte la norme de cryptage avancée (AES) avec une clé de cryptage 256 bits par rapport aux clés de cryptage 64 bits et 128 bits de WEP et WEP2. Bien que les deux technologies utilisent le chiffrement de flux RC4, WPA utilise le mélange de clés et la génération automatique de nouvelles clés pour chaque paquet de données afin de dissimuler la clé de manière plus fiable.

4. Authentification réseau

WPA a des normes d’authentification des appareils beaucoup plus robustes que l’authentification ouverte et l’authentification par clé partagée de WEP. Cela inclut la mise en œuvre de clés de groupe et de poignées de main à quatre voies pour s’assurer qu’il n’y a que des participants légitimes au réseau à tout moment. WPA 3 possède l’authentification la plus avancée, mais la plus facile à utiliser, qui inclut l’authentification par code QR pour les appareils qui n’ont pas de clavier.

5. Protection des paquets de données

WPA offre une protection beaucoup plus robuste des paquets de données, avec des contrôles d’intégrité des messages pour s’assurer que personne n’a altéré les paquets de données reçus. Le WEP dépendait presque entièrement de son cryptage relativement faible et de ses contrôles de redondance cyclique, ce qui signifie que les paquets de données transmis pouvaient potentiellement être interceptés, modifiés et renvoyés sans être détectés.

Qu’est-ce que le WEP ?

Wired Equivalent Privacy (WEP) est un ancien algorithme de sécurité Wi-Fi qui a été mis en œuvre lorsque la première norme Wi-Fi 802.11 est apparue à la fin des années 1990. Son nom fait référence à l’intention selon laquelle le protocole WEP fournirait un niveau de sécurité réseau équivalent à un réseau câblé (Ethernet).

WEP était accessible à l’utilisateur final et disponible dans le cadre de la configuration de la sécurité des routeurs Wi-Fi et d’autres équipements réseau. Il a sécurisé les données échangées sur les réseaux par cryptage avec les premières formes de WEP à l’aide d’une clé de cryptage 64 bits. Il s’agit du seul protocole de cryptage intégré dans les premières versions de Wi-Fi, Wi-Fi 1 (802.11b) et Wi-Fi 2 (802.11a).

Développement du WEP

L’un des principaux défis du développement du WEP était sa sécurité relativement laxiste. Ce n’était pas par négligence, mais parce qu’au moment où la Wi-Fi Alliance a développé le WEP, le gouvernement américain avait restreint l’utilisation des technologies cryptographiques, limitant la complexité de la clé de chiffrement que le WEP pouvait utiliser.

Une fois que WEP est devenu la norme de sécurité officielle pour le Wi-Fi en 1999, ses faiblesses sont devenues apparentes à travers les attaques suivantes largement médiatisées :

Attaque Fluhrer, Mantin et Shamir, une attaque de chiffrement de flux ciblant le chiffrement de flux RC4 utilisé par WEP pour chiffrer les données bit par bit. L’équipe a ciblé et récupéré la clé de chiffrement des messages chiffrés RC4. L’attaque Caffe Latte, une attaque à distance utilisant la pile sans fil Windows pour obtenir le WEP d’un appareil client en inondant le réseau Wi-Fi de requêtes ARP chiffrées.

Lorsque le gouvernement américain a levé les restrictions sur les technologies cryptographiques, la Wi-Fi Alliance a réagi rapidement pour mettre à jour WEP avec une clé de chiffrement 128 bits plus puissante, puis une clé 256 bits. Cependant, en 2003, l’IEEE et la W-Fi Alliance ont introduit le Wi-Fi Protected Access (WPA), qui a succédé au WEP. En 2004, lorsqu’ils ont introduit le WPA2, le WEP est devenu une technologie héritée.

Technologies utilisées par le WEP

Le WEP utilise les technologies suivantes :

Rivest Cipher 4 (RC4/ARC4) un chiffrement à clé symétrique qui crypte les chiffres en texte brut d’un flux de données avec un flux de clé pseudo-aléatoire un bit à la fois. Cette technologie assure la confidentialité des données transférées sur le réseau. WEP utilisait à l’origine une clé de cryptage 64 bits, mais WEP 2 utilise une clé 128 bits. CRC-32, une variante de somme de contrôle des contrôles de redondance cyclique pour vérifier les erreurs dans les données transférées sur un réseau Wi-Fi et qui garantit que les paquets de données sont correctement reçus. L’authentification système ouverte est un processus par lequel les appareils accèdent à un réseau sans fil sécurisé par le protocole WEP. Il offre un accès simple, idéal pour les appareils invités. Une fois qu’un appareil client est authentifié, il peut envoyer et recevoir des données non chiffrées sur le réseau. L’authentification par clé partagée nécessite l’échange d’une clé WEP pour accéder et échanger des données chiffrées sur un réseau Wi-Fi.

Qu’est-ce que le WPA ?

Wi-Fi Protected Access (WPA), également connu sous le nom de Robust Security (IEEE 802.11i), est la technologie de sécurité réseau qui a remplacé le WEP et nous l’implémentons régulièrement dans le Wi-Fi.-Réseaux Fi. Il a été publié pour la première fois en 2003 par l’IEEE/Wi-Fi Alliance en réponse aux faiblesses notables du protocole WEP, renforçant la sécurité avec des protocoles d’authentification et de cryptage extrêmement robustes. Il en est actuellement à sa troisième génération. Les normes de certification de sécurité WPA disponibles sont :

Le Wi-Fi Protected Access (WPA) d’origine publié en 2003Wi-Fi Protected Access 2 (WPA2) publié en 2004Wi-Fi Protected Access 3 (WPA3) publié en 2018

Les trois protocoles WPA sont disponibles en versions personnelle (par exemple, WPA2-Personal) et entreprise (par exemple, WPA2-Enterprise) développées pour un usage grand public et commercial. Ils utilisent le cryptage des données AES et nécessitent un nom de réseau et un mot de passe pour l’accès au réseau.

Fonctionnalités WPA

Les fonctionnalités de sécurité réseau de WPA garantissent une protection robuste de l’accès au réseau et des données transférées sur les réseaux Wi-Fi. WPA 3 remplace WPA2 et WPA, les réseaux Wi-Fi modernes utilisant au moins WPA2, et WP3 étant régulièrement disponible pour les routeurs et appareils Wi-Fi 5 et 6. Les principales fonctionnalités et technologies de WPA incluent :

Counter Mode Cipher Block Chaining Message Authentication Code Protocol (CCMP) : Il s’agit d’un protocole de chiffrement amélioré basé sur la norme de chiffrement avancé (AES) qui a été spécifiquement développé pour le Wi-Fi.

Advanced Encryption Standard (AES) : Il s’agit d’une norme de chiffrement bien connue développée par le gouvernement américain qui peut utiliser 128, 192 et Clés de chiffrement 256 bits.

Temporal Key Integrity Protocol (TKIP) : WPA2 utilisait auparavant ce protocole de chiffrement, mais d’autres technologies l’ont remplacé. Il garde la clé racine cachée en utilisant une fonction de mélange de clés, tout en utilisant RC4 pour chiffrer et déchiffrer les données.

Vérification de l’intégrité des messages (MIC) : cette fonctionnalité protège les messages chiffrés contre les attaques d’interception courantes. Par exemple, les attaques”bit-flip”, où les pirates envoient des messages usurpés légèrement modifiés aux récepteurs du réseau pour tenter de pénétrer le réseau.

Prise de contact en quatre étapes : WPA utilise la poignée de main en quatre étapes pour l’authentification. Il est extrêmement robuste, nécessitant l’échange de quatre messages entre le point d’accès du réseau et un appareil qui souhaite s’y connecter.

Group key handshake (GTK) : Il s’agit d’un autre outil d’authentification qui fournit une clé transitoire de groupe limitée dans le temps à tous les appareils clients participants du réseau.

Secret de transmission (FS) : Cette fonctionnalité modifie de manière aléatoire les clés de chiffrement entre les paquets de données transmis afin que si un attaquant obtient une clé de chiffrement, les données qu’il peut déchiffrer sont minimes.

Problèmes de sécurité

WPA a également eu des problèmes de sécurité, qu’ils ont largement résolus grâce à la mise en œuvre généralisée de WPA3. Les problèmes de sécurité incluent :

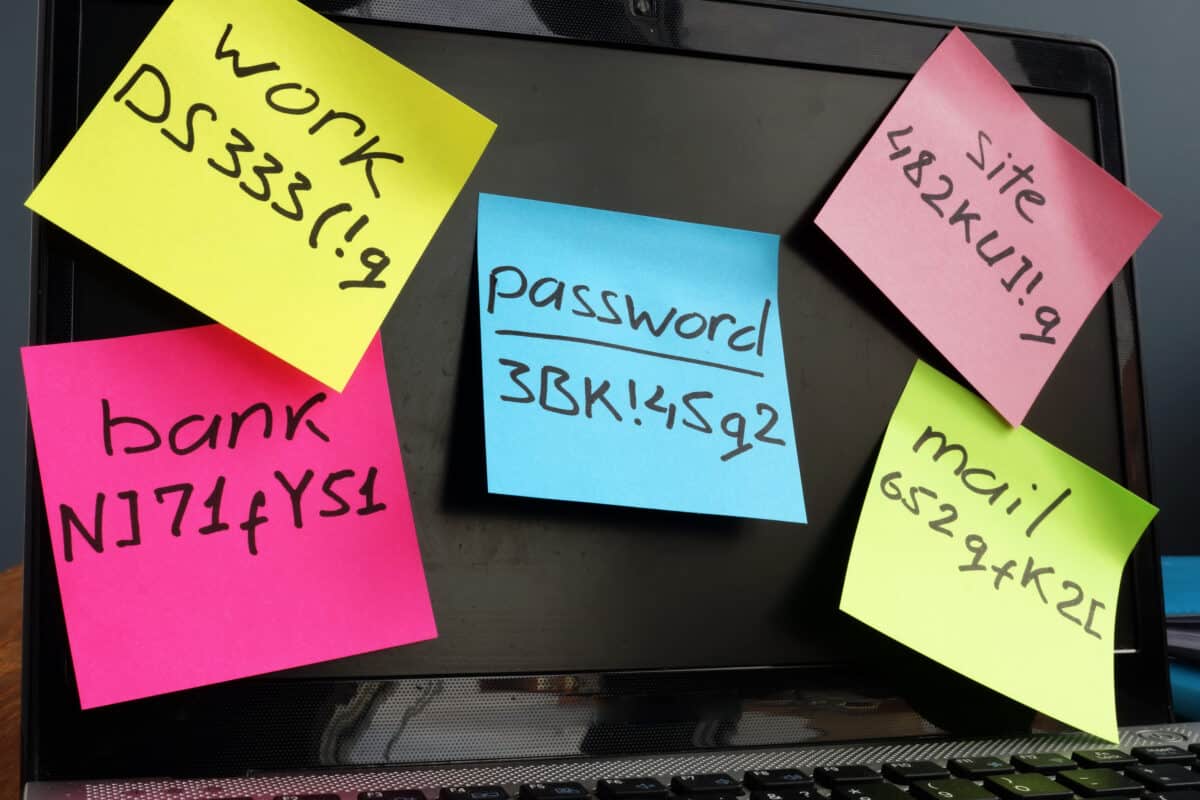

Des mots de passe faiblesavec une vulnérabilité au piratage des mots de passe.Une sécurité de transfert absente, permettant d’utiliser une clé de chiffrement capturée pour décoder tous les paquets de données. Paquets de données usurpés pour tenter de récupérer les clés de cryptage TKIP.Récupération du code PIN Wi-Fi Protected Setup (WPS) qui utilise un code PIN capturé à partir du WPS d’un routeur pour récupérer le WPA/WPA2 mots de passe.  Il est courant que les mots de passe forts consistent de caractères aléatoires, ce qui les rend difficiles à mémoriser.

Il est courant que les mots de passe forts consistent de caractères aléatoires, ce qui les rend difficiles à mémoriser.

©Vitalii Vodolazskyi/Shutterstock.com

WEP contre WPA : six faits incontournables

La Wi-Fi Alliance voulait initialement que le WPA être une mesure provisoire pour résoudre les faiblesses de sécurité du WEP avant le développement d’une norme entièrement mise à jour. La Wi-Fi Alliance a publié la version WPA d’origine en tant que mise à jour du micrologiciel pour les cartes réseau sans fil Wi-Fi 1 et 2. Il n’était pas possible de rendre les points d’accès antérieurs à 2003 compatibles WPA. La clé temporelle de groupe (GTK) utilisée par WPA2 présente également une vulnérabilité de sécurité connue sous le nom de Hole196. Un attaquant peut exploiter l’authentification de groupe avec des attaques d’intercepteur ou de déni de service pour s’authentifier sur le réseau ciblé. Depuis le 1er juillet 2020, WPA3 est obligatoire pour les appareils certifiés Wi-Fi officiels. De plus, cela fait partie des tests pour la certification de nouveaux appareils. À l’heure actuelle, WPA2 n’a pas besoin d’être mis à niveau et fonctionne de manière compétente avec WPA3 car il est rétrocompatible. WPA3 remplace l’échange de clés pré-partagées de WPA2 par une fonctionnalité plus robuste appelée Simultaneous Authentication of Equals (SAE) pour l’échange de clés de chiffrement 128 bits entre des appareils authentifiés. Seuls les appareils certifiés par la Wi-Fi Alliance peuvent porter le logo Wi-Fi officiel.

WEP ou WPA : quel est le meilleur ?

En tant que technologie héritée, le WEP présente de multiples vulnérabilités. Il a déjà plus de 20 ans. Par conséquent, incapable de protéger un réseau contre les attaques sophistiquées qui sévissent de nos jours. Les attaquants cibleraient rapidement un appareil qui utilise des versions héritées du Wi-Fi comme WEP et WEP2 en raison de ses faiblesses bien connues.

La Wi-Fi Alliance a développé WPA pour mieux protéger les réseaux Wi-Fi. La première version, WPA, corrigeait la faiblesse du WEP. Les versions ultérieures ont renforcé la sécurité du réseau sans fil pour faire face aux défis contemporains. En bref, la meilleure norme de sécurité pour le Wi-Fi à l’heure actuelle est WPA3. Il a été systématiquement mis en œuvre sur tous les routeurs et appareils Wi-Fi qui ont été lancés depuis 2020.

WEP vs WPA : FAQ sur les 5 principales différences (Foire aux questions)

Qu’est-ce qu’une clé de chiffrement ?

Une clé de chiffrement est une combinaison aléatoire de chiffres, de lettres et de symboles utilisés pour brouiller et débrouiller les données avant et après leur transmission d’un appareil à un autre.

Qu’est-ce que la Wi-Fi Alliance ?

La Wi-Fi Alliance est l’organisme industriel qui supervise le développement du Wi-Fi et le processus de certification pour les appareils compatibles. Il s’est développé à partir de l’organisme IEEE (Institute of Electrical and Electronic Engineers) qui a développé la première version du Wi-Fi et d’un organisme intermédiaire appelé Wireless Ethernet Compatibility Alliance (WECA). La Wi-Fi Alliance est à but non lucratif et comprend une gamme de sociétés de réseaux sans fil, d’informatique et de télécommunications parmi ses membres.

Qu’est-ce qu’une attaque Man-In-The-Middle ?

L’attaque Man-In-The-Middle est une attaque de réseau Wi-Fi où un pirate pénètre dans les flux de données d’un réseau et siphonne de grandes quantités de données. S’ils peuvent également obtenir une clé de chiffrement, ils peuvent déchiffrer les données et voler des informations précieuses.

Qu’est-ce qu’une attaque par force brute par dictionnaire ?

Il s’agit d’une Attaque du réseau Wi-Fi où le pirate essaie de deviner le mot de passe du réseau en parcourant rapidement une liste de dictionnaire de mots de passe et de phrases courants.

Qu’est-ce que le reniflage sans fil ?

Le reniflement sans fil est une attaque de réseau sans fil qui recherche le trafic non chiffré transféré sur des réseaux ouverts. L’attaque surveille le trafic à la recherche de données sensibles telles que les détails de carte de crédit ou les mots de passe de compte.