Microsoft Sentinel, qui était auparavant connu sous le nom d’Azure Sentinel, est une solution Security Information and Event Management (SIEM) pour Azure et Microsoft 365. Tout comme les autres solutions SIEM, il combine la gestion des informations de sécurité (SIM) et la gestion des événements de sécurité (SEM). Dans cet article, nous allons expliquer le fonctionnement de Microsoft Sentinel et comment cette solution peut aider les organisations à protéger leurs ressources cloud et sur site.

Table des matières

Qu’est-ce que Microsoft Sentinel ?

Il existe plusieurs excellentes solutions SIEM disponibles sur le marché, mais Microsoft Sentinel est celle qui se démarque lorsque nous parlons de cloud computing. Microsoft Sentinel a été initialement lancé sous le nom d’Azure Sentinel en 2019, et à l’époque, l’accent était clairement mis sur les services Azure. Cependant, alors que Microsoft commençait à élaborer une stratégie multi-cloud et introduisait des connecteurs à d’autres fournisseurs de cloud, la plate-forme a été renommée Microsoft Sentinel.

À partir d’aujourd’hui, Microsoft Sentinel permet aux organisations de collecter les journaux d’événements de différents systèmes et de les analyser pour identifier les menaces en constante évolution. Microsoft Sentinel exploite également l’analyse comportementale et l’apprentissage automatique pour améliorer la détection des menaces en constante évolution.

Quelles sont les principales fonctionnalités de Microsoft Sentinel ?

Les solutions SIEM doivent répondre à six exigences :

Agrégation de données Tableaux de bord Alertes Corrélation Rétention Analyse médico-légale

Examinons de plus près ces exigences pour les solutions SIEM et voyons comment Microsoft Sentinel les implémente.

Agrégation de données

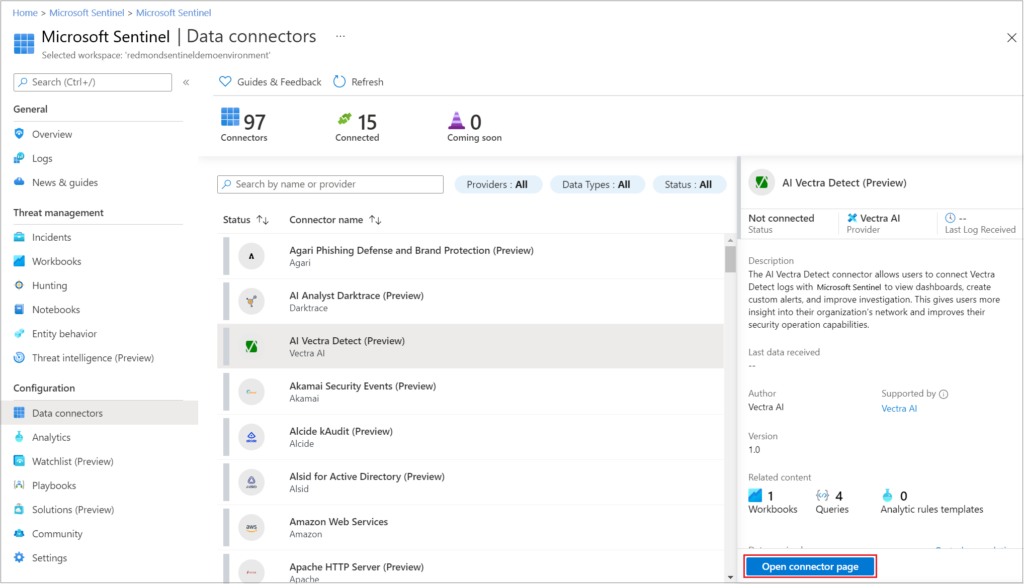

L’agrégation de données est le processus de collecte de données provenant de plusieurs sources à la fois. Près de 100 connecteurs de données sont disponibles avec Microsoft Sentinel, permettant aux organisations d’ingérer facilement des données de presque n’importe où.

Microsoft Sentinel propose des connecteurs pour d’autres plates-formes cloud telles qu’Amazon Web Services (AWS) et Google Cloud Platform (GCP). Vous pouvez également connecter Microsoft Sentinel à des ressources sur site.

Microsoft Sentinel prend en charge près de 100 connecteurs de données (Crédit image : Microsoft)

Tableaux de bord

Les données ingérées par Microsoft Sentinel sont stockées dans Log Analytics, qui permet aux journaux de être triés, filtrés et analysés. Kusto Query Language (KQL) est utilisé pour interroger données avec plus de 100 classeurs qui sont disponibles prêts à l’emploi.

La solution permet aux organisations de créer des tableaux de bord et de créer des visualisations de données. Les tableaux de bord ne sont cependant pas limités aux classeurs par défaut. KQL peut être utilisé pour créer vos propres requêtes et créer des tableaux de bord personnalisés.

Alertes

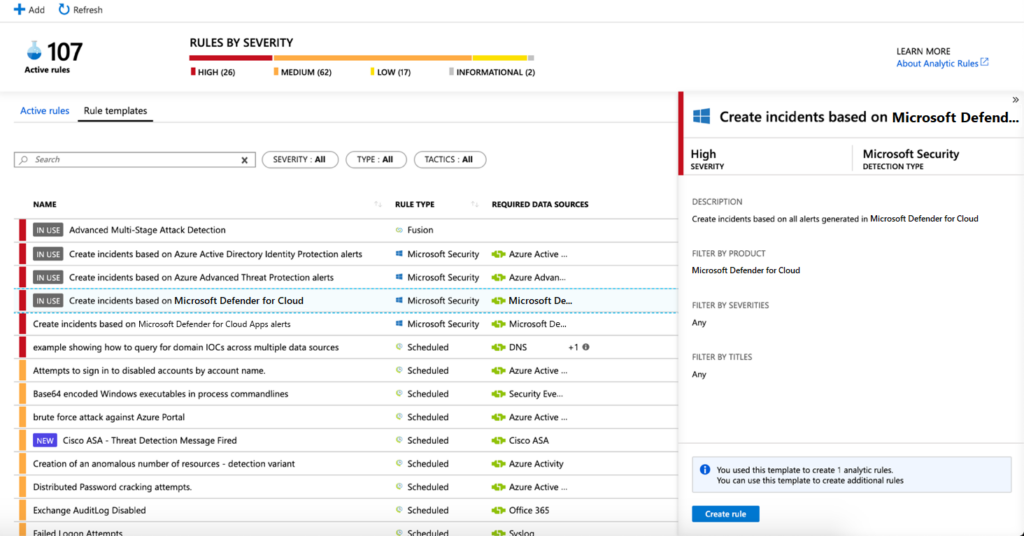

Dans Microsoft Sentinel, vous pouvez planifier l’exécution de classeurs, par défaut et personnalisés, selon un calendrier. Dans le cas où quelque chose d’anormal est détecté, des actions peuvent être définies. L’action la plus élémentaire consiste à envoyer une alerte et notifier une personne ou une équipe qu’ils doivent agir.

Les alertes peuvent être envoyées sous différentes formes, y compris les e-mails, les messages du canal Teams ou la création d’un élément de travail dans un outil de gestion de projet. Les alertes sont l’action la plus basique qui puisse être effectuée, bien que vous puissiez faire beaucoup plus. Une fois qu’une requête est exécutée selon un calendrier et qu’une anomalie est détectée, une action spécifique peut être déclenchée.

Vous pouvez personnaliser les détails des règles pour créer automatiquement des incidents Microsoft Sentinel (crédit image : Microsoft)

Vous pouvez personnaliser les détails des règles pour créer automatiquement des incidents Microsoft Sentinel (crédit image : Microsoft)

Plutôt que d’envoyer une alerte, notre action peut être tout ce qui peut être déclenché par un déclencheur. Par exemple, si nous détectons qu’un compte a été compromis, vous pouvez configurer une action pour désactiver le compte en question. Si une attaque par force brute est détectée, vous pouvez également configurer une action pour bloquer les adresses IP à l’origine de l’attaque ou fermer temporairement les ports ciblés.

L’envoi d’une alerte est utile et avertira quelqu’un qu’il doit agir. Mais la question est:”Quand vont-ils agir ?”Si une alerte est envoyée au milieu de la nuit, aurez-vous quelqu’un pour s’en occuper ? Si plusieurs alertes sont envoyées en même temps, aurez-vous suffisamment d’employés pour les gérer ?

Au moment où quelqu’un agit, il peut être trop tard. Heureusement, vous avez la possibilité d’automatiser les réponses et d’arrêter les attaques jusqu’à ce que votre équipe puisse les enquêter correctement. Ce type de réponse dépasse les exigences traditionnelles des solutions SIEM et constitue un complément utile à la lutte contre les cybermenaces modernes.

Corrélation

Les menaces de sécurité étant devenues plus sophistiquées ces dernières années, de nombreuses organisations constatent une augmentation des attaques en plusieurs étapes. Essentiellement, pour contourner les contrôles de sécurité, les attaques sont déployées à plusieurs étapes et points d’entrée, ce qui augmente les chances de succès d’une attaque.

Pour cette raison, vous devez établir une corrélation entre les différents types de données. Cela permettra à votre organisation de rechercher des anomalies dans différents journaux au fil du temps, afin de pouvoir relier les points et détecter les incidents lors d’attaques en plusieurs étapes. Étant donné que Microsoft Sentinel stocke des données provenant de nombreuses sources différentes dans un seul emplacement (Log Analytics), vous pourrez facilement interroger toutes les données ingérées.

Rétention

Pour détecter les attaques en plusieurs étapes, vous devrez interroger les données au fil du temps, ce qui nous amène à la conservation des données. Log Analytics permet aux organisations de stocker des données jusqu’à deux ans, ce qui peut être exagéré lorsqu’il s’agit de ce type d’attaque. Cependant, de nombreuses normes de conformité exigent que les journaux de sécurité soient stockés pendant une période plus longue.

Si une organisation utilise une plate-forme SIEM et que tous les journaux liés à la sécurité y sont déjà stockés, cela fournit un point unique pour garantir que la conformité est atteinte (contrairement à la conservation à plusieurs points si elle est contrôlée à la source de données). Avec la possibilité de conserver les données jusqu’à deux ans, Microsoft Sentinel est aligné sur la période de conservation de la plupart des normes de l’industrie. Si une période plus longue est requise, les données de Log Analytics peuvent être envoyées à un compte de stockage pour une conservation à long terme (jusqu’à 7 ans).

Analyse médico-légale

La dernière exigence pour SIEM est la capacité à effectuer une analyse médico-légale. Une fois que votre organisation prend conscience qu’un incident de sécurité s’est produit, elle doit être en mesure d’enquêter dessus et de découvrir « où, comment et quoi »: où était le point d’entrée, comment l’incident a évolué dans le système et de quelle nature de portée (ou de dégâts) qu’il avait.

Cette exigence d’analyse médico-légale combine en fait les deux précédentes : vous devez être en mesure d’effectuer des recherches dans différents journaux (corrélation) et dans le temps (rétention). Une fois l’accès initial obtenu, l’attaquant tentera d’exploiter au maximum vos données et d’accéder à différentes ressources. Par conséquent, vous devez être en mesure de déterminer le niveau précis d’exploitation des données de votre entreprise.

Très souvent, une fois l’accès initial obtenu, l’attaquant restera inactif pendant un certain temps. Si l’accès est utilisé de manière agressive, le risque de détection est beaucoup plus élevé. Cependant, les attaquants sont beaucoup plus susceptibles d’essayer de rester à l’intérieur aussi longtemps que possible pour accéder à autant de données que possible.

Vous devez également tenir compte du fait que la plupart des incidents sont détectés six mois (ou plus) après la survenue d’une faille de sécurité. Par conséquent, vous devez disposer d’une stratégie de rétention qui permet à votre organisation d’effectuer des recherches dans ses journaux pendant une période plus longue.

Qu’est-ce qui différencie Microsoft Sentinel des autres solutions SIEM ?

Toutes les exigences d’une solution SIEM sont satisfaites par Microsoft Sentinel. Mais qu’est-ce qui différencie Sentinel des autres produits SIEM ?

Nous avons mentionné la possibilité d’automatiser les réponses aux menaces, ce qui est un excellent ajout à la liste. Cependant, il existe une autre capacité qui fait une vraie différence-apprentissage automatique (ML).

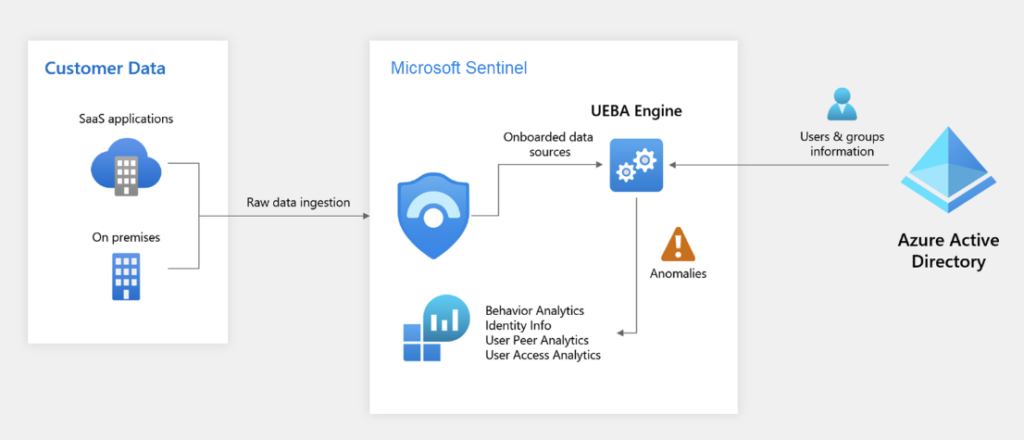

La quantité d’informations générées se multiplie chaque année, et il en va de même pour les journaux de sécurité. De ce fait, il devient de plus en plus difficile de rechercher des anomalies dans cet océan de données. Combinez cela avec des exploits zero-day et des attaques en plusieurs étapes, la sécurité devient presque une tâche impossible. Grâce à des options telles que Analyse du comportement des utilisateurs et des entités ( UEBA) et détection d’attaques en plusieurs étapes (Fusion), Microsoft Sentinel utilise l’apprentissage automatique pour détecter les incidents en temps réel.

Fonctionnement de l’analyse du comportement des utilisateurs et des entités dans Microsoft Sentinel (crédit image : Microsoft)

Fonctionnement de l’analyse du comportement des utilisateurs et des entités dans Microsoft Sentinel (crédit image : Microsoft)

Les données sont analysées et utilisées pour créer une ligne de base, établissant le comportement et les événements attendus. Ceci est combiné avec la base de données d’incidents et d’exploits connus de Microsoft pour amplifier les résultats et détecter les activités suspectes. L’ensemble de données plus volumineux sur une longue période donne les meilleurs résultats possibles, et les capacités d’apprentissage automatique de Microsoft Sentinel permettent la détection des plus petites anomalies dans vos systèmes.

Enfin, les organisations peuvent également apporter leur propre machine learning dans Microsoft Sentinel. En connectant leurs propres modèles d’apprentissage automatique, les organisations peuvent résoudre des problèmes de sécurité spécifiques et améliorer l’analyse de leurs données.

Résumé

Microsoft Sentinel est une solution SIEM complète : elle peut ingérer des données depuis presque n’importe où, interroger les données pour créer des tableaux de bord et des alertes, et interroger différents types de données et au fil du temps. Il peut également conserver des données pendant de longues périodes et être utilisé pour enquêter sur des incidents, etc.

Microsoft Sentinel apporte également de nouvelles fonctionnalités telles que la réponse automatisée aux incidents et l’apprentissage automatique, et ils peuvent faire une réelle différence dans l’arrêt une attaque et un compromis du système. La technologie évolue à un rythme accéléré, mais les menaces aussi. Comparé à d’autres solutions SIEM, Microsoft Sentinel pourrait bien faire un effort supplémentaire et mieux protéger votre organisation contre les méchants.