Nous avons parcouru un long chemin depuis cette époque et avons vu la technologie évoluer pour prendre en charge les données stockées dans des plates-formes cloud d’entreprise telles que Microsoft 365. Ces dernières années, la révolution numérique a rendu les données plus portables et plus accessibles, mais surtout elles a également rendu ces données plus vulnérables à bien des égards. Heureusement, si votre organisation utilise le cloud Microsoft, vous disposez de plusieurs façons de sécuriser les données sensibles avec Microsoft 365.

Table des matières

Pourtant, de nombreuses organisations ne sont toujours pas conscientes du risque posé lorsqu’ils stockent leurs données dans le cloud, et ils peuvent supposer que les contrôles de sécurité et de confidentialité des données sont présents, activés et configurés par défaut. C’est une hypothèse dangereuse, et les lignes peuvent devenir assez floues. Dans cet article, je vais vous expliquer pourquoi vous devez sécuriser l’accès authentifié aux services Microsoft 365 en suivant les principes de la sécurité Zero Trust.

Pourquoi vous devriez sécuriser vos données dans Microsoft 365

Les données sont la pierre angulaire de toute organisation-I’Je suis sûr que c’est une phrase que vous aurez entendue, et elle est absolument exacte à mon avis. Les entreprises ont toujours compté sur les données, qui sont collectées, analysées, traitées, stockées et finalement éliminées.

Lorsque j’ai commencé mon premier emploi dans un cabinet d’avocats à la fin des années 1980, la technologie que nous utilisons aujourd’hui n’était pas disponible. Pourtant, les données circulaient toujours dans l’organisation sous forme de notes de service, d’enveloppes internes, de messages pendant votre absence, de feuilles de présence imprimées et de boîtes de rangement remplies de dossiers de clients. Si ces actifs de données physiques étaient perdus, égarés ou volés, cela représenterait un risque important pour l’organisation.

À partir d’aujourd’hui, si vous hébergez votre infrastructure informatique sur site, vous en êtes entièrement responsable. Cependant, lorsque vous commencez à migrer vers le cloud, certaines de ces responsabilités sont transférées à Microsoft dans ce qui est devenu le modèle de responsabilité partagéeentre Microsoft (le fournisseur) et vous (le client).

Le modèle de responsabilité partagée lorsque les données sont stockées dans le cloud

Ceci est illustré dans le tableau ci-dessous où nous détaillons le modèle de responsabilité pour l’infrastructure sur site, a Modèle de logiciel en tant que service (Saas), un Platform as a service (Paas), et une Infrastructure as a Modèle de service (IaaS).

Dans le tableau suivant :

M=Microsoft C=Client S=Responsabilité partagée.

Le modèle de responsabilité partagée lorsque les données sont stockées dans le cloud

Dans tous les modèles possibles présentés ci-dessus, la responsabilité de la protection des données et des informations incombe au client, c’est-à-dire à vous ! Alors, par où devez-vous commencer le parcours de votre organisation pour vous assurer que les données que vous stockez dans les services Microsoft 365 tels que Microsoft Teams, SharePoint et OneDrive sont correctement protégées et sécurisées ?

Eh bien, cela ne commence pas avec les données elles-mêmes. Cela commence par l’identité et l’authentification.

Les principes de la sécurité Zero Trust

De nombreux conseils sont disponibles pour les administrateurs informatiques sur la manière de sécuriser l’accès authentifié aux services Microsoft 365. La meilleure pratique recommandée par Microsoft consiste à adopter une approche stratégique basée sur les principes de sécurité Zero Trust, qui sont expliqués dans le tableau ci-dessous.

Les principes de Zero Trust

Une authentification d’identité efficace est la pierre angulaire de ce processus. Et il est étonnant de constater que tant d’organisations doivent encore prendre des mesures très simples pour sécuriser leur méthodologie de tissu de confiance d’identité.

Pourquoi l’authentification multifacteur (MFA) est essentielle

La mise en œuvre de l’authentification multifacteur (MFA) est le moyen le plus efficace de commencer. L’AMF n’est pas quelque chose qui est simplement agréable à avoir, c’est crucial en ces temps de cyber-attaques d’États-nations. On estime que 4 cyberattaques réussies sur 5 sont menées dans des environnements où la MFA n’a pas été mise en œuvre.

MFA dans sa forme la plus basique est disponible dans tous les environnements Microsoft 365. Vous pouvez implémenter MFA même si vous ne disposez pas d’une licence premium Azure Active Directory.

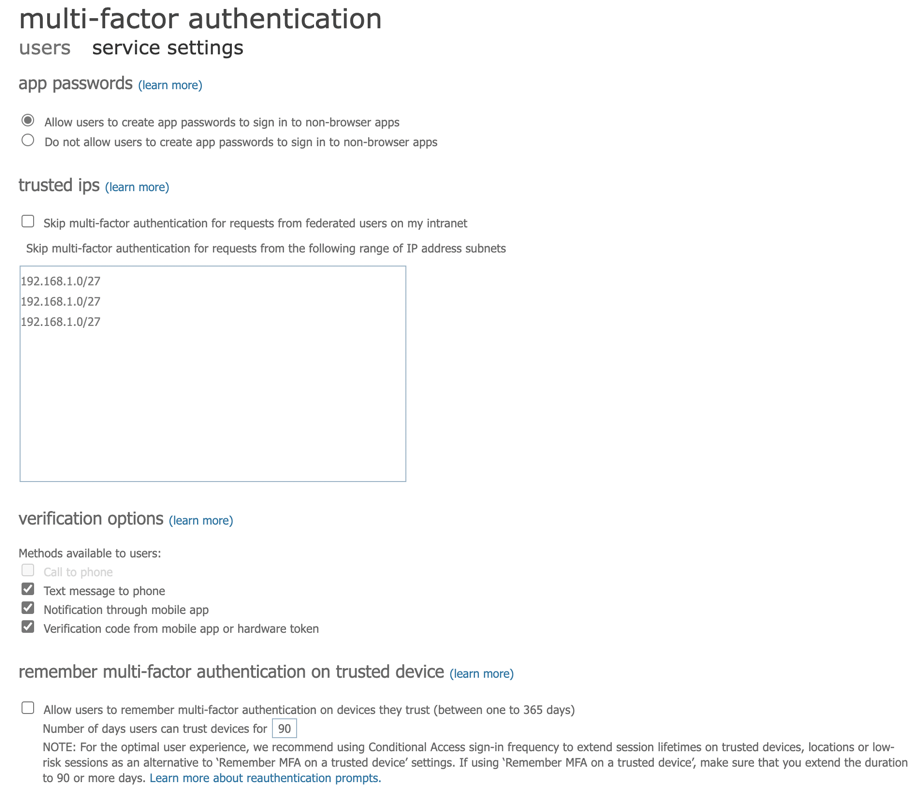

Paramètres du service d’authentification multifacteur dans Azure Active Directory (Crédit image : Petri.com/Peter Rising)

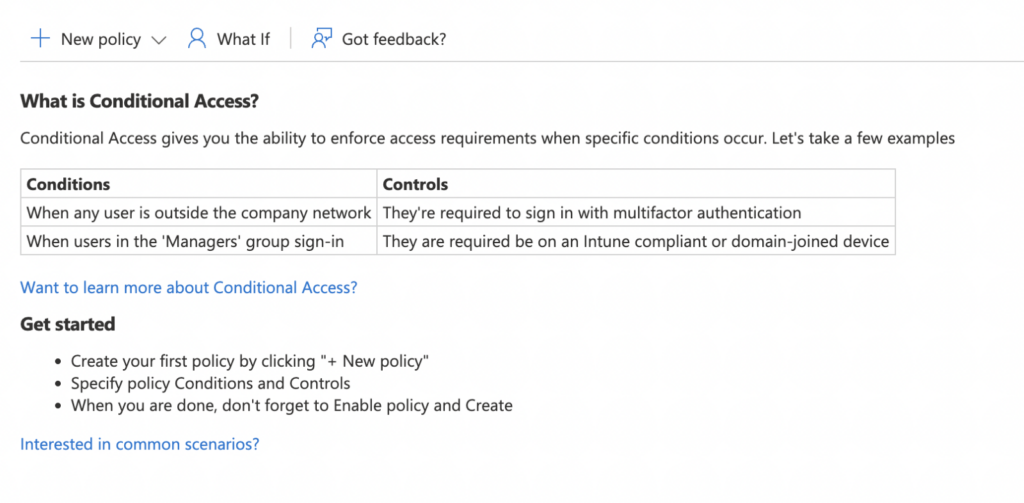

MFA en soi est la forme la plus basique d’accès conditionnel Azure AD, qui, lorsqu’il est mis en œuvre dans une organisation Microsoft 365, peut contrôler l’authentification à l’aide de politiques qui surveillent les signaux provenant des points de terminaison, les activités de connexion à risque, les utilisateurs compromis, les normes de conformité à l’aide de l’intelligence artificielle, etc. L’accès conditionnel peut autoriser ou bloquer l’accès aux services Microsoft 365 en fonction des critères requis définis dans les stratégies organisationnelles.

Présentation de l’accès conditionnel dans Azure Active Directory (Crédit image : Petri.com/Peter Rising)

Présentation de l’accès conditionnel dans Azure Active Directory (Crédit image : Petri.com/Peter Rising)

Mais ces principes vont-ils assez loin ? S’étendent-ils à la protection de vos données réelles que vous stockez dans le cloud ? La réponse simple est non, ils ne le font pas !

La sécurisation de l’accès par authentification à Microsoft 365 est en effet essentielle et permet d’empêcher les parties non autorisées et les acteurs malveillants d’accéder à votre locataire. Mais cela n’applique aucune sorte de protection aux données réelles.

Alors, comment allez-vous jusqu’à empêcher la perte, la fuite ou l’utilisation abusive d’informations sensibles et personnelles ? C’est là que Microsoft Purview entre en jeu.

Protéger les données avec Microsoft Purview

Microsoft Purview est le nouveau terme générique pour les fonctionnalités et services de conformité au sein de Microsoft 365, et en ce qui concerne spécifiquement la protection des données il y a deux fonctionnalités clés à prendre en compte, qui sont la prévention de la perte de données (DLP) et la protection des informations.

Prévention des pertes de données et informations dans le cadre du catalogue de solutions Microsoft Purview (Crédit image : Petri.com/Peter Rising)

Prévention des pertes de données et informations dans le cadre du catalogue de solutions Microsoft Purview (Crédit image : Petri.com/Peter Rising)

Avant d’envisager de mettre en œuvre l’une ou l’autre de ces technologies, il est toutefois important de prendre du recul et d’examiner les données stockées dans votre environnement Microsoft 365. Quels types d’informations détenez-vous ?

Classification des données

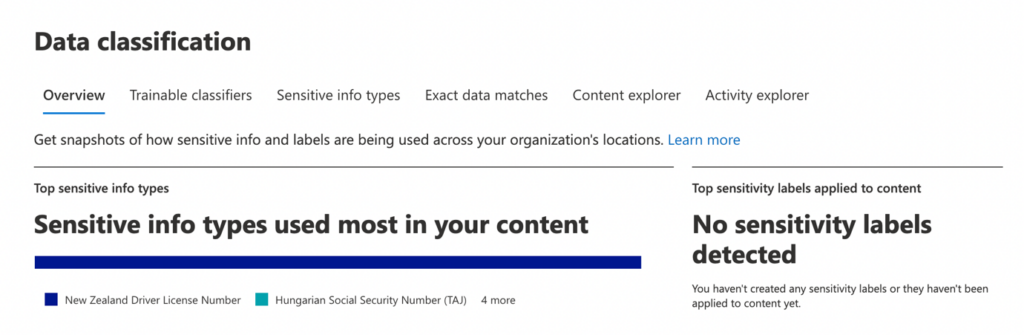

La section Classification des données du Centre de conformité Microsoft Purview vous aide à l’identifier en faisant correspondre les types d’informations sensibles et des classificateurs entraînables au contenu détecté dans les e-mails, les documents, les conteneurs et les messages de chat.

Vue d’ensemble de la classification des données dans Microsoft Purview (Crédit image : Petri.com/Peter Rising)

Vue d’ensemble de la classification des données dans Microsoft Purview (Crédit image : Petri.com/Peter Rising)

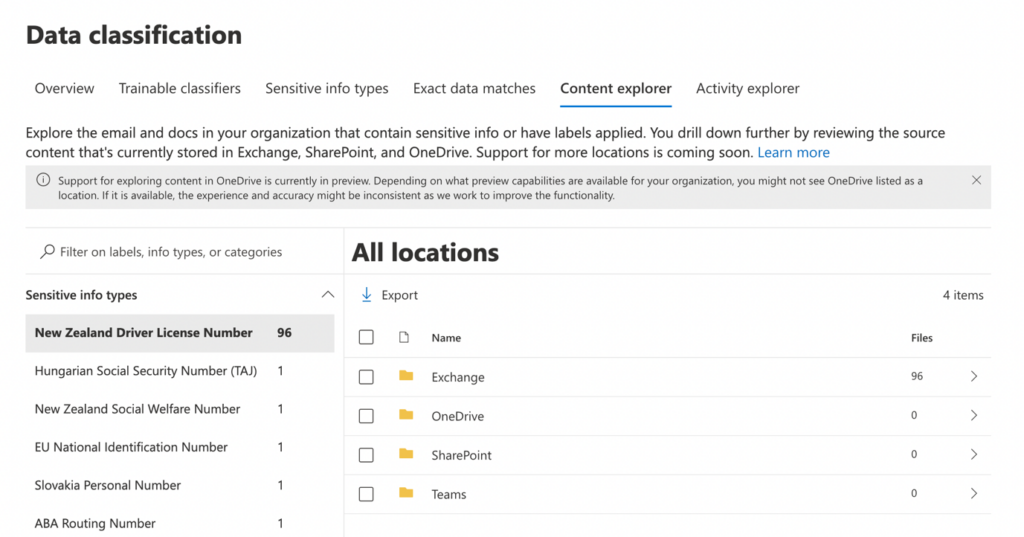

La section Explorateur de contenu vous guidera vers les types d’informations sensibles que vous stockez dans Microsoft 365. Ces informations peuvent par exemple inclure des informations financières et données médicales. Et ils peuvent être ventilés par région.

Classification des données Explorateur de contenu voir dans Microsoft Purview (Crédit image : Petri.com/Peter Rising)

Classification des données Explorateur de contenu voir dans Microsoft Purview (Crédit image : Petri.com/Peter Rising)

En utilisant la classification des données conjointement avec les modèles d’évaluation, qui sont disponibles dans le gestionnaire de conformité Microsoft Purview, vous pouvez dériver les bonnes politiques de prévention des pertes de données et de protection des informations. les étiquettes de confidentialité dont vous avez besoin pour empêcher que vos informations soient accidentellement partagées ou consultées par des parties non autorisées.

Prévention contre la perte de données (DLP)

Grâce aux politiques de prévention de la perte de données, les informations sensibles telles que les dossiers médicaux et les numéros de carte de crédit peuvent être détectées et empêchées d’être partagées accidentellement ou malveillantes. Les stratégies DLP peuvent être ciblées sur les services Microsoft 365 suivants :

E-mail Exchange Sites SharePoint Comptes OneDrive Messages de chat et de canal d’équipes Microsoft Defender pour les applications cloud Référentiels sur site Power BI (en préversion) Points de terminaison

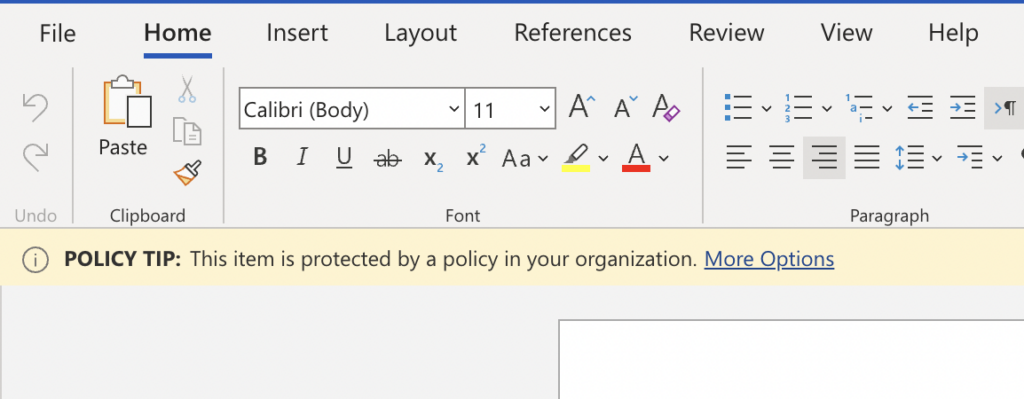

Les stratégies que vous configurez peut être configuré pour alerter l’utilisateur final lorsqu’il y a une correspondance avec la politique et bloquer l’activité. Dans certains cas, les politiques peuvent permettre à l’utilisateur final de remplacer la politique et de fournir une justification pour cela. Et/ou signaler la correspondance de stratégie comme un faux positif. Un exemple de la façon dont un utilisateur est informé d’une correspondance avec la stratégie DLP est illustré ci-dessous.

L’utilisateur est alerté d’une correspondance avec la politique DLP dans Microsoft Word (Crédit image : Petri.com/Peter Rising)

L’utilisateur est alerté d’une correspondance avec la politique DLP dans Microsoft Word (Crédit image : Petri.com/Peter Rising)

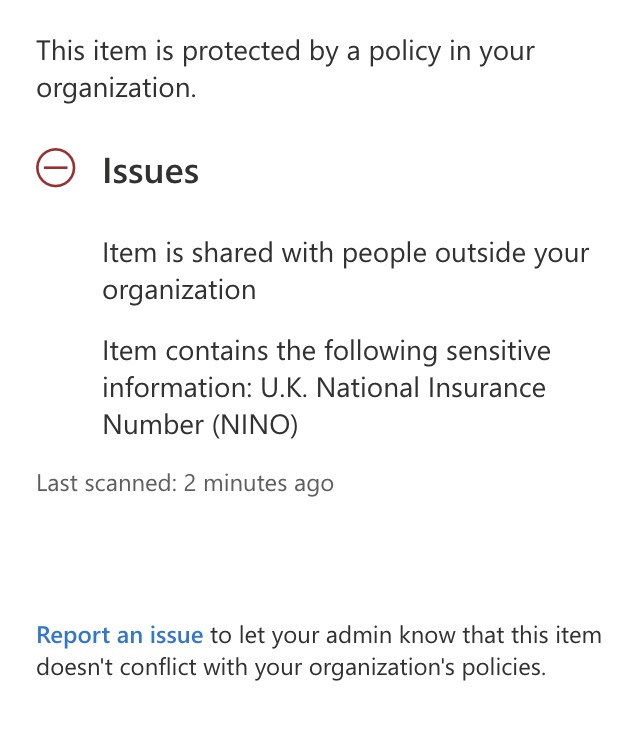

En cliquant sur Plus d’options, l’utilisateur peut voir plus d’informations sur la raison pour laquelle une correspondance de stratégie s’est produite et sur toutes les actions à sa disposition, telles que le remplacement de la stratégie ou le signalement d’un faux positif. Ceci est illustré dans l’image ci-dessous 7.

Plus d’informations sur la correspondance de la politique DLP (Crédit image : Petri.com/Peter Rising)

Plus d’informations sur la correspondance de la politique DLP (Crédit image : Petri.com/Peter Rising)

Il existe un riche ensemble de fonctionnalités qui peuvent être configurées dans une politique DLP, qui incluent des règles de détection de volume faible et élevé, conditions, alertes et notifications. Vous pouvez même utiliser des stratégies DLP conjointement avec l’étiquetage de sensibilité.

Étiquetage de confidentialité

L’étiquetage de confidentialité est une puissante fonctionnalité de protection des informations de Microsoft Purview qui peut être utilisée pour classer, marquer et chiffrer des fichiers, des e-mails et des conteneurs (tels que Teams ou M365 groupes) afin que seules les personnes autorisées pour ce contenu puissent y accéder.

Les étiquettes de confidentialité diffèrent des politiques DLP en ce sens qu’elles sont conçues pour empêcher l’accès à votre contenu en dehors de l’organisation par des parties qui n’y sont pas autorisées. Lorsque le contenu est chiffré par une étiquette, cette protection voyage avec le contenu, peu importe où il va. Ainsi, si une personne non autorisée à consommer du contenu protégé par une étiquette le reçoit, elle ne pourra pas y accéder sans informations d’identification pouvant être validées par rapport aux autorisations d’étiquette appliquées.

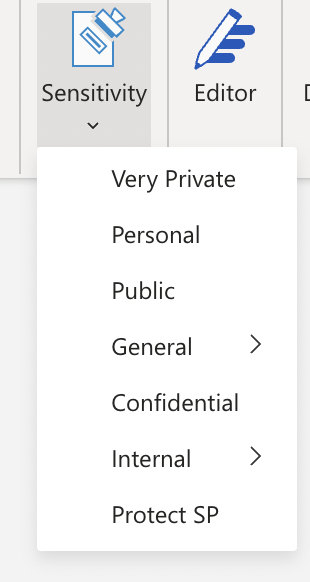

Les étiquettes que vous configurez pour votre organisation peuvent être appliquées manuellement ou automatiquement en fonction de vos besoins et de votre niveau de licence Microsoft 365, et ces étiquettes sont mises à la disposition de vos utilisateurs finaux en configurant des stratégies d’étiquettes, qui afficher les étiquettes requises dans les applications Microsoft 365 pour vos utilisateurs, notamment Outlook, Word et Excel. L’image ci-dessous montre comment la barre de sensibilité apparaît avec Microsoft Word et présente les libellés disponibles.

Les étiquettes de sensibilité sont affichées dans Microsoft Word (Crédit image : Petri.com/Peter Rising)

Les étiquettes de sensibilité sont affichées dans Microsoft Word (Crédit image : Petri.com/Peter Rising)

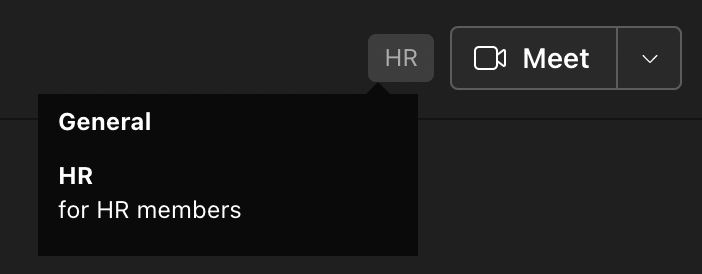

De plus, les étiquettes peuvent être ciblées au niveau du conteneur pour protéger Teams, les sites SharePoint et les groupes Microsoft 365. L’image ci-dessous montre une étiquette de sensibilité appliquée à une équipe dans Microsoft Teams.

Une étiquette de conteneur appliquée à un équipe dans Microsoft Teams (Crédit image : Petri.com/Peter Rising)

Une étiquette de conteneur appliquée à un équipe dans Microsoft Teams (Crédit image : Petri.com/Peter Rising)

Il convient de noter qu’il n’y a pas de corrélation entre les étiquettes appliquées au niveau du conteneur et au niveau de l’élément, et qu’aucun héritage n’a lieu sur les fichiers au sein d’une équipe qui sont protégés par une étiquette contenant.

Résumé

La sécurisation de vos données sensibles dans Microsoft 365 est quelque chose que vous devez aborder avec une stratégie basée sur la défense en profondeur. Plus vous activez et configurez de principes de sécurité, de conformité et d’identité, mieux vous serez protégé.

Par exemple, si vous avez configuré des étiquettes et des politiques de confidentialité pour vos utilisateurs, mais que vous n’appliquez pas MFA, vous facilitez simplement le travail d’un attaquant, car il peut accéder à vos actifs de données Microsoft 365 sans couche protection qui aurait pu les empêcher d’aller aussi loin. Mais maintenant, ils sont là et ils peuvent potentiellement accéder à vos données sensibles et peut-être même supprimer le cryptage fourni par l’étiquetage.

Une fois que vos données sont dans la nature sans protection, il est déjà trop tard. Alors, veuillez prendre les mesures nécessaires pour protéger votre organisation dès aujourd’hui avec une approche stratégique zéro confiance en matière de sécurité, de conformité et d’identité. Vous serez très heureux de l’avoir fait !