L’UPN et sAMAccountName sont des attributs de compte d’utilisateur dans Active Directory. Dans cet article, j’expliquerai le fonctionnement de ces deux attributs de compte utilisateur et comment le nom d’utilisateur et le nom de connexion de l’utilisateur peuvent être utilisés dans votre organisation.

Table des matières

Qu’est-ce qu’un utilisateur attributs de nommage dans Active Directory ?

Dans le monde d’Active Directory, il existe deux principaux attributs de nommage d’utilisateur : UserPrincipalName (UPN) et le sAMAccountName (SAM). Ceux-ci identifient les objets utilisateur tels que les noms de connexion et les ID utilisés à des fins de sécurité.

Essentiellement, un objet utilisateur est un objet principal de sécurité. La configuration de votre Active Directory dictera comment vos utilisateurs utiliseront ces différents objets lors de l’authentification sur leurs ordinateurs.

Qu’est-ce que l’attribut sAMAccountName ?

L’attribut sAMAccountName (ou nom de compte sam) a été utilisé avec la naissance de Windows NT à l’époque. C’était également la valeur par défaut utilisée avec les versions précédentes de Windows à l’époque, comme Windows 95 et Windows 98 pour n’en nommer que quelques-uns. Il s’agit d’un nom de connexion pour prendre en charge les clients et les serveurs qui avaient une limitation stricte de 20 caractères et devaient être uniques parmi tous les objets principaux de sécurité de votre domaine.

Quel est le but de l’attribut sAMAccountName ?

Cet identifiant d’objet utilisateur était utilisé avant Windows 2000. Vous l’avez vu lors de l’affichage des objets utilisateur dans le composant logiciel enfichable Utilisateurs et ordinateurs Active Directory (ADUC).

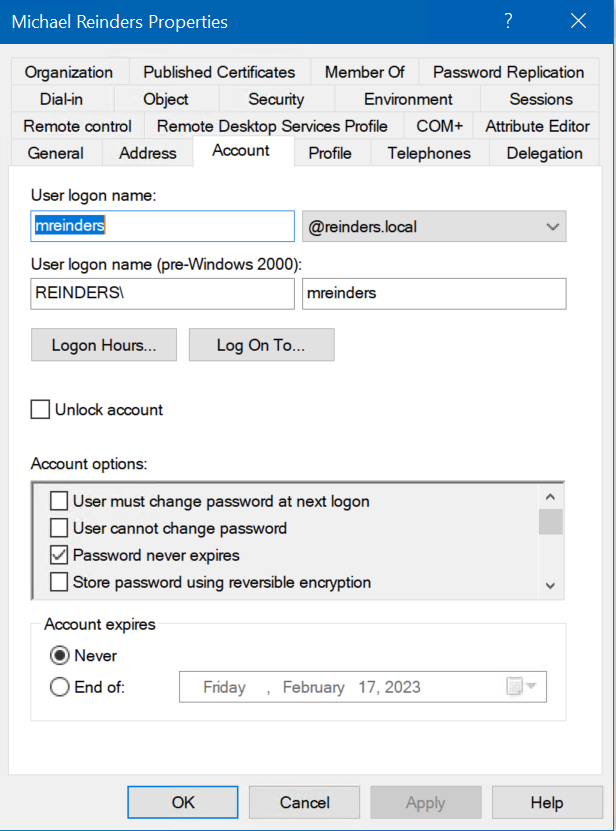

Un utilisateur dans Active Directory-l’onglet”Compte”. Notez l’UPN et sAMAccountName

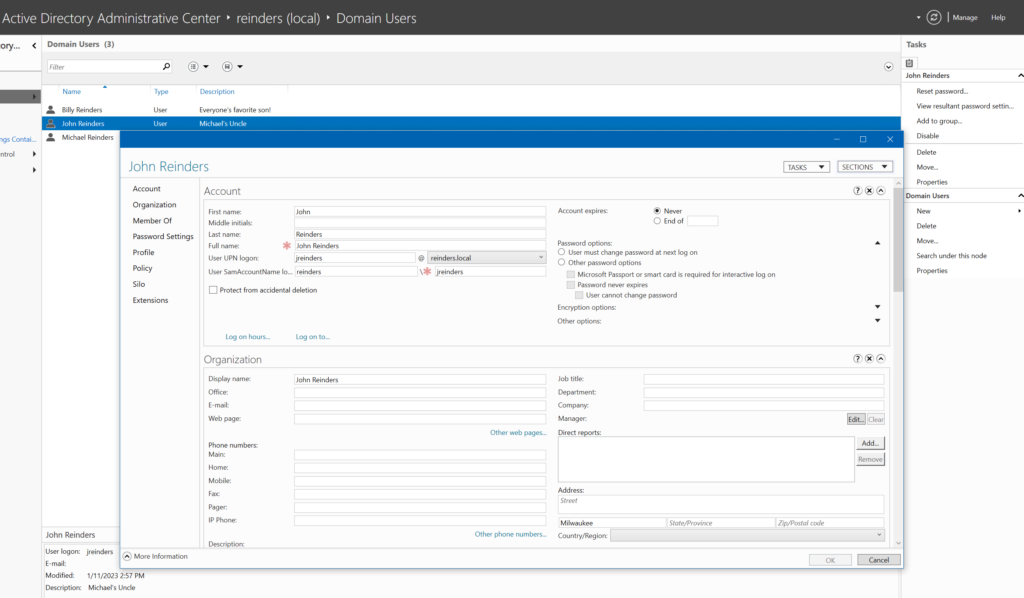

Et voici des informations similaires dans le centre d’administration Active Directory plus moderne.

Le centre d’administration Active Directory affichant les mêmes attributs/champs

Le centre d’administration Active Directory affichant les mêmes attributs/champs

Avant l’avènement d’Active Directory dans Windows 2000, c’était utilisé à des fins d’authentification lors de la connexion aux ordinateurs Windows NT 4 Workstation et aux serveurs Windows NT 4 Server. Les utilisateurs peuvent se connecter aux bases de données SAM (Security Authentication Model) locales trouvées sur lesdits ordinateurs Windows NT 4.

Quel est le format de l’attribut sAMAccountName ?

Le format utilisé est le suivant : NomDomaine\CompteUtilisateur. Donc, si votre nom de domaine (NetBIOS) était’Reinders’, vous vous connecteriez à votre poste de travail comme ceci :’REINDERS\mreinders’.

Vous voyez également ce type de méthode de connexion à ce jour, dans Windows 10 et Windows 11. Cependant, ces systèmes d’exploitation plus modernes sont conçus avec le DNS à l’esprit. C’est pourquoi la méthode préférée pour se connecter aujourd’hui est par”Nom d’utilisateur principal”qui est basé sur les attributs du DNS.

Quel est cet UPN dont je parle ? Eh bien…

Qu’est-ce que l’attribut userPrincipalName (UPN) ?

L’UPN ou userPrincipalName est l’attribut le plus moderne ou l’objet de nommage d’utilisateur introduit avec Active Directory dans Windows 2000. Il s’agit d’un-nom de connexion de style pour les utilisateurs basé sur Norme Internet RFC 822.

L’attribut UPN consiste en un nom d’utilisateur principal (UPN), qui est le plus courant aujourd’hui pour les utilisateurs Windows. Les utilisateurs utilisent généralement leur UPN lorsqu’ils se connectent à un poste de travail/ordinateur appartenant à un domaine. L’attribut est à valeur unique et une chaîne indexée.

L’UPN est plus court qu’un nom distinctif et beaucoup plus facile à retenir ! Cela devrait correspondre au nom de messagerie de l’utilisateur, par convention. Ce n’est pas obligatoire, mais cela a des avantages évidents pour vos utilisateurs quand c’est pareil. C’est tout l’intérêt : consolider les espaces de noms d’e-mail et de connexion afin que l’utilisateur n’ait qu’un seul élément à retenir (et qu’il ne l’écrive pas sous son clavier… et encore moins ses mots de passe !)

Avantages de l’utilisation d’un UPN

Comme je l’ai dit plus haut, le principal avantage de l’utilisation d’un UPN est la consolidation de plusieurs attributs utilisateur en un seul élément. Tout ce qu’un utilisateur doit savoir, c’est qu’il utilise son adresse e-mail lorsqu’il se connecte à son ordinateur. Et, si vous utilisez les services Microsoft 365, vos utilisateurs peuvent utiliser ce même UPN pour se connecter à Microsoft 365 ! 3-en-1 !

Un autre avantage pour les professionnels de l’informatique est la possibilité d’identifier à quel domaine Active Directory appartient l’utilisateur. Un utilisateur peut se connecter avec « [email protected] » et un autre peut se connecter avec « [email protected] ». Sans demander à l’utilisateur ou aux RH, vous pouvez déterminer s’il s’agit d’un employé de l’entreprise. Très astucieux !

Format UPN

Le format userPrincipalName est le format de l’adresse e-mail. Encore une fois, il s’agit de la norme Internet RFC 822. L’UPN doit être unique parmi tous les objets principaux de sécurité dans forêt.

Un UPN se compose d’un préfixe UPN (le nom du compte utilisateur) et d’un suffixe UPN (un nom de domaine DNS). Ils sont joints par le symbole « @ ». Et pour être clair, le préfixe d’un UPN peut être réutilisé dans une forêt, mais pas le même suffixe. Ainsi, vous pouvez avoir [email protected] et [email protected].

Un sAMAccountName et un UPN peuvent-ils être différent ?

La réponse rapide est Oui. Rappelez-vous-le sAMAccountName a été créé à l’époque de Windows NT. Le userPrincipalName a été créé sous Windows 2000 jours-à plusieurs années d’intervalle. Mais, revenons à l’ingénierie, ils n’ont pas besoin d’être les mêmes. En fait, il peut y avoir des avantages à utiliser des attributs différents pour chacun.

Restrictions pour les suffixes UPN

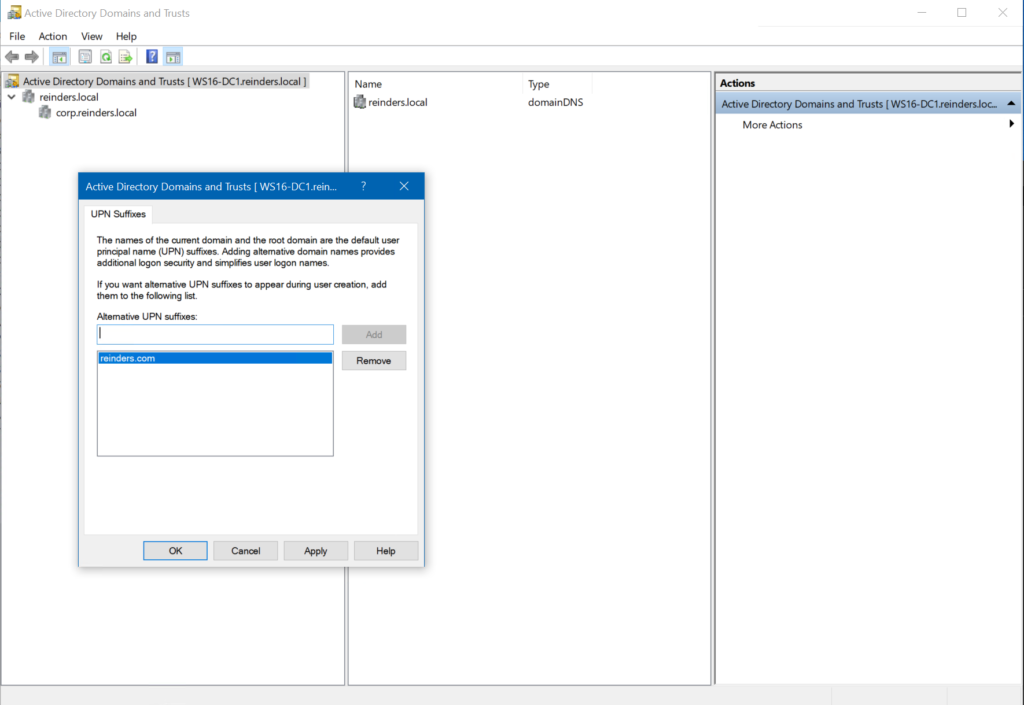

Windows Server permet aux professionnels de l’informatique d’ajouter un nouveau suffixe UPN à votre domaine. Allez-y et ouvrez Active Directory Domains and Trusts, faites un clic droit sur votre domaine racine, puis cliquez sur Propriétés.

Utilisation du composant logiciel enfichable Domaines et approbations Active Directory pour ajouter des suffixes UPN…

Utilisation du composant logiciel enfichable Domaines et approbations Active Directory pour ajouter des suffixes UPN…

Ici, vous pouvez ajouter un nouveau suffixe UPN et cliquer sur Ajouter.

Sachez qu’il existe une restriction : le compte d’utilisateur qui ajoute ces suffixes doit appartenir aux groupes de sécurité Domain Admins ou Enterprise Admins. Ou, vous devez être délégué l’autorité. De plus, les suffixes UPN doivent être conformes aux conventions DNS pour les caractères et la syntaxe valides.

Comment Active Directory utilise l’attribut UPN

Avec l’avènement d’Active Directory, un catalogue global (qui recherchera dans toute la forêt ). Si cette recherche est infructueuse, la connexion échouera.

Comment valider les noms de connexion samAccountName et UPN

Le seul aspect que vous devez savoir sur la validation des objets de nommage d’utilisateur est que sAMAccountNames a besoin être unique dans un domaine. Les UPN doivent être uniques dans votre forêt. En dehors de cela, les UPN sont facultatifs. Cela signifie que vos comptes d’utilisateurs dans Active Directory n’ont pas besoin d’en avoir. Rien ne se cassera.

De plus, si vous apportez des modifications à d’autres attributs de nom pour vos comptes d’utilisateurs, leurs UPN ne changeront pas, sauf si vous le spécifiez explicitement.

Conclusion

Maintenant que vous avez une meilleure compréhension de l’objectif derrière le sAMAccountName et le userPrincipalName, vous disposez d’une méthode améliorée des conventions de dénomination que vous pouvez utiliser dans votre entreprise et comment éduquer vos utilisateurs sur la façon de se connecter à leurs ordinateurs. N’oubliez pas que vous voulez généralement leur faciliter la tâche. Parce que… les utilisateurs !

Si vous avez des questions ou des commentaires, n’hésitez pas à laisser un commentaire ci-dessous. Merci d’avoir lu !