© Ground Picture/Shutterstock.com

Wenn Sie Wi-Fi für drahtlose Netzwerke zu Hause, in Ihrem Unternehmen oder am Arbeitsplatz verwenden, woher wissen Sie dann, dass die Daten, die Sie mit dem Internet austauschen, sicher sind? Ungesicherte drahtlose lokale Netzwerke (WLANs) sind anfällig für Snooping, Hacking und andere Angriffe. Glücklicherweise sind die meisten Wi-Fi-Netzwerke mit einer von zwei führenden Technologien gesichert, WEP und WPA. Die Schöpfer von Wi-Fi haben WEP und WPA entwickelt, um sicherzustellen, dass Ihr drahtloses Netzwerk privat und sicher bleibt, aber es gibt signifikante Unterschiede zwischen diesen Technologien, die eine sicherer als die andere machen. In diesem Artikel teilen wir fünf Hauptunterschiede zwischen WEP und WPA, um Ihnen bei der Auswahl der besten Sicherheitstechnologie für Ihr Wi-Fi-Netzwerk zu helfen.

WEP vs. WPA: Direkter Vergleich

Die meisten aktuellen WLAN-Netzwerke sind durch WPA2 oder WPA3 geschützt.

Die meisten aktuellen WLAN-Netzwerke sind durch WPA2 oder WPA3 geschützt.

©A_stockphoto/Shutterstock.com

WEP vs. WPA: 5 Unterschiede, die Sie kennen sollten

Beide Netzwerksicherheitsprotokolle wurden verwendet, um private und geschäftliche Wi-Fi-Netzwerke zu schützen, aber aufgrund ihrer Unterschiede gilt nur eines für Dauereinsatz geeignet. Hier sind 5 grundlegende Unterschiede zwischen WEP und WPA:

1. WPA ist eine neuere Technologie

Der entscheidende Unterschied zwischen diesen beiden Wi-Fi-Sicherheitstechnologien besteht darin, dass WEP älter ist als WPA. Die Dinge entwickeln sich schnell in der Technologie, daher ist es nicht verwunderlich, dass WEP als über 23 Jahre altes Sicherheitsprotokoll heutzutage ziemlich veraltet ist.

2. WEP ist nur mit Wi-Fi 1 und 2 kompatibel

Die IEEE/Wi-Fi Alliance veröffentlichte WEP, als Wi-Fi zum ersten Mal begann (1999), und es war das standardmäßige Netzwerksicherheitsprotokoll für Wi-Fi 1 und 2 2 (802.11 b/a) Geräte, aber es wurde von WPA abgelöst, als Wi-Fi 3 (802.11g) herauskam.

3. Die Verschlüsselungsstufe

WPA hat eine weitaus robustere Verschlüsselung. Es verfügt über den Advanced Encryption Standard (AES) mit einem 256-Bit-Verschlüsselungsschlüssel im Vergleich zu den 64-Bit-und 128-Bit-Verschlüsselungsschlüsseln von WEP und WEP2. Obwohl beide Technologien die RC4-Stream-Chiffre verwenden, verwendet WPA das Key-Mixing und die automatische Generierung neuer Schlüssel für jedes Datenpaket, um den Schlüssel zuverlässiger zu verbergen.

4. Netzwerkauthentifizierung

WPA hat weitaus robustere Geräteauthentifizierungsstandards als die offene Authentifizierung und die Shared-Key-Authentifizierung von WEP. Dazu gehört die Implementierung von Gruppenschlüsseln und Vier-Wege-Handshakes, um sicherzustellen, dass es immer nur legitime Netzwerkteilnehmer gibt. WPA 3 verfügt über die fortschrittlichste und dennoch benutzerfreundlichste Authentifizierung, einschließlich QR-Code-Authentifizierung für Geräte ohne Tastatur.

5. Schutz von Datenpaketen

WPA bietet einen weitaus robusteren Schutz von Datenpaketen mit Nachrichtenintegritätsprüfungen, um sicherzustellen, dass niemand die empfangenen Datenpakete manipuliert hat. WEP war fast ausschließlich auf seine relativ schwache Verschlüsselung und zyklische Redundanzprüfungen angewiesen, was bedeutet, dass übertragene Datenpakete möglicherweise abgefangen, verändert und unbemerkt erneut gesendet wurden.

Was ist WEP?

Wired Equivalent Privacy (WEP) ist ein älterer Wi-Fi-Sicherheitsalgorithmus, der implementiert wurde, als der erste 802.11-Wi-Fi-Standard Ende der 1990er Jahre auftauchte. Sein Name bezieht sich auf die Absicht, dass das WEP-Protokoll ein Netzwerksicherheitsniveau bietet, das einem kabelgebundenen (Ethernet-)Netzwerk entspricht.

WEP war für Endnutzer gedacht und als Teil der Sicherheitseinrichtung von Wi-Fi-Routern und anderen Netzwerkgeräten verfügbar. Es sicherte Daten, die über die Netzwerke ausgetauscht wurden, durch Verschlüsselung mit den frühesten Formen von WEP unter Verwendung eines 64-Bit-Verschlüsselungsschlüssels. Es ist das einzige integrierte Verschlüsselungsprotokoll in den frühesten Versionen von Wi-Fi, Wi-Fi 1 (802.11b) und Wi-Fi 2 (802.11a).

Entwicklung von WEP

Eine der größten Herausforderungen bei der Entwicklung von WEP war die relativ laxe Sicherheit. Dies lag nicht an Fahrlässigkeit, sondern daran, dass die US-Regierung zu der Zeit, als die Wi-Fi Alliance WEP entwickelte, die Verwendung kryptografischer Technologien eingeschränkt hatte, wodurch die Komplexität des Verschlüsselungsschlüssels begrenzt wurde, den WEP verwenden konnte.

Als WEP 1999 zum offiziellen Sicherheitsstandard für Wi-Fi wurde, wurden seine Schwächen durch die folgenden weit verbreiteten Angriffe offensichtlich:

Fluhrer-, Mantin-und Shamir-Angriff, Ein Stromverschlüsselungsangriff, der auf die RC4-Stromverschlüsselung abzielte, die von WEP verwendet wird, um Daten Bit für Bit zu verschlüsseln. Das Team zielte darauf ab und stellte den Verschlüsselungsschlüssel aus RC4-verschlüsselten Nachrichten wieder her. Der Caffe Latte-Angriff, ein Remote-Angriff, bei dem der Windows-Wireless-Stack verwendet wird, um das WEP von einem Clientgerät zu erhalten, indem das Wi-Fi-Netzwerk mit verschlüsselten ARP-Anforderungen überflutet wird.

Als die US-Regierung die Beschränkungen für kryptografische Technologien aufhob, ging die Wi-Fi Alliance schnell dazu über, WEP mit einem stärkeren 128-Bit-Verschlüsselungsschlüssel und später einem 256-Bit-Schlüssel zu aktualisieren. Im Jahr 2003 führten das IEEE und die W-Fi Alliance jedoch Wi-Fi Protected Access (WPA) ein, das WEP ablöste. Mit der Einführung von WPA2 im Jahr 2004 wurde WEP zu einer Legacy-Technologie.

Von WEP verwendete Technologien

WEP verwendet die folgenden Technologien:

Rivest Cipher 4 (RC4/ARC4) eine Verschlüsselung mit symmetrischem Schlüssel, die die Klartextziffern eines Datenstroms bitweise mit einem pseudozufälligen Schlüsselstrom verschlüsselt. Diese Technologie hält die über das Netzwerk übertragenen Daten privat. WEP verwendete ursprünglich einen 64-Bit-Verschlüsselungsschlüssel, aber WEP 2 verwendet einen 128-Bit-Schlüssel. CRC-32, eine Prüfsummenvariante der zyklischen Redundanzprüfung, um Fehler in den Daten zu überprüfen, die über ein Wi-Fi-Netzwerk übertragen werden, und die sicherstellt, dass Datenpakete korrekt empfangen werden. Open System Authentication ist ein Prozess, bei dem Geräte auf ein WEP-Protokoll-gesichertes drahtloses Netzwerk zugreifen. Es bietet einen einfachen Zugriff, der ideal für Gastgeräte ist. Sobald ein Clientgerät authentifiziert ist, kann es unverschlüsselte Daten über das Netzwerk senden und empfangen. Shared Key Authentication erfordert den Austausch eines WEP-Schlüssels, um auf verschlüsselte Daten in einem Wi-Fi-Netzwerk zuzugreifen und diese auszutauschen.

Was ist WPA?

Wi-Fi Protected Access (WPA), auch bekannt als Robust Security (IEEE 802.11i), ist die Netzwerksicherheitstechnologie, die WEP abgelöst hat, und wir implementieren sie routinemäßig in Wi-Fi-Netzwerke. Es wurde erstmals im Jahr 2003 von der IEEE/Wi-Fi Alliance als Reaktion auf bemerkenswerte Schwächen im WEP-Protokoll veröffentlicht und stärkt die Sicherheit mit extrem robusten Geräteauthentifizierungs-und Verschlüsselungsprotokollen. Es befindet sich derzeit in der dritten Generation. Die verfügbaren WPA-Sicherheitszertifizierungsstandards sind:

Das ursprüngliche Wi-Fi Protected Access (WPA), veröffentlicht im Jahr 2003, Wi-Fi Protected Access 2 (WPA2), veröffentlicht im Jahr 2004, Wi-Fi Protected Access 3 (WPA3), veröffentlicht im Jahr 2018

Alle drei WPA-Protokolle sind in Personal-(z. B. WPA2-Personal) und Unternehmensversionen (z. B. WPA2-Enterprise) verfügbar, die für den privaten und kommerziellen Gebrauch entwickelt wurden. Sie verwenden AES-Datenverschlüsselung und erfordern einen Netzwerknamen und ein Passwort für den Netzwerkzugriff.

WPA-Funktionen

Die Netzwerksicherheitsfunktionen von WPA gewährleisten einen robusten Schutz des Netzwerkzugriffs und der Daten, die über Wi-Fi-Netzwerke übertragen werden. WPA 3 ersetzt WPA2 und WPA, wobei moderne Wi-Fi-Netzwerke mindestens WPA2 verwenden und WP3 routinemäßig für Wi-Fi 5-und 6-Router und-Geräte verfügbar ist. Zu den wichtigsten Funktionen und Technologien von WPA gehören:

Counter Mode Cipher Block Chaining Message Authentication Code Protocol (CCMP): Dies ist ein erweitertes Verschlüsselungsprotokoll, das auf dem Advanced Encryption Standard (AES) basiert. der speziell für Wi-Fi entwickelt wurde.

Advanced Encryption Standard (AES): Dies ist ein bekannter, von der US-Regierung entwickelter Verschlüsselungsstandard, der 128, 192 und 256-Bit-Verschlüsselungsschlüssel.

Temporal Key Integrity Protocol (TKIP): WPA2 verwendete früher dieses Verschlüsselungsprotokoll, aber andere Technologien haben es ersetzt. Es hält den Stammschlüssel verborgen, indem es eine Schlüsselmischfunktion verwendet, während RC4 zum Verschlüsseln und Entschlüsseln von Daten verwendet wird.

Message Integrity Check (MIC): Diese Funktion schützt verschlüsselte Nachrichten vor häufigen Abhörangriffen. Beispielsweise „Bit-Flip“-Angriffe, bei denen Hacker leicht veränderte gefälschte Nachrichten an Netzwerkempfänger senden, um in das Netzwerk einzudringen.

Vier-Wege-Handshake: WPA verwendet den Vier-Wege-Handshake zur Authentifizierung. Es ist extrem robust und erfordert den Austausch von vier Nachrichten zwischen dem Zugangspunkt des Netzwerks und einem Gerät, das beitreten möchte.

Group Key Handshake (GTK): Dies ist ein weiteres Authentifizierungstool die einen zeitlich begrenzten transienten Gruppenschlüssel an alle teilnehmenden Client-Geräte im Netzwerk liefert.

Forward Secrecy (FS): Diese Funktion ändert zufällig Verschlüsselungsschlüssel zwischen übertragenen Datenpaketen, so dass Wenn ein Angreifer einen Verschlüsselungsschlüssel erhält, sind die Daten, die er entschlüsseln kann, minimal.

Sicherheitsprobleme

WPA hatte auch Sicherheitsprobleme, die sie weitgehend durch die weit verbreitete Implementierung von WPA3 angegangen sind. Zu den Sicherheitsproblemen gehörten:

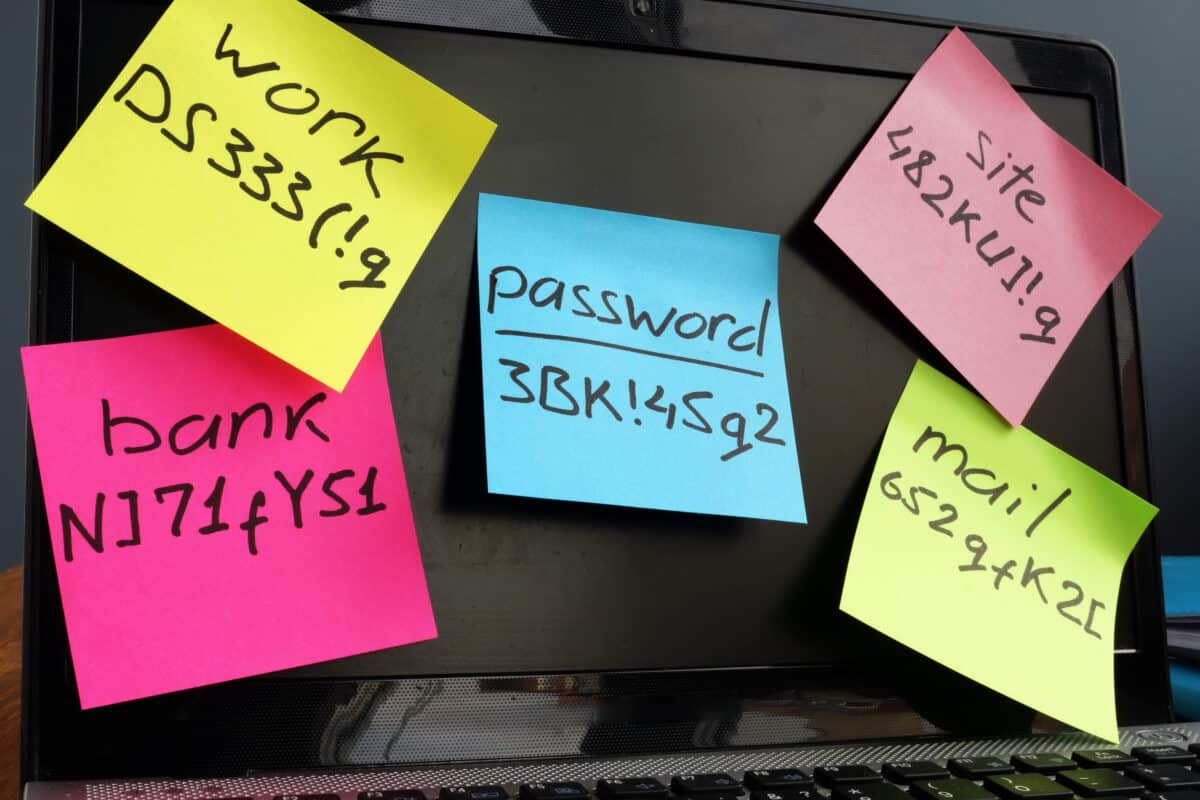

Schwache Passwörter mit Anfälligkeit für das Knacken von Passwörtern. Fehlende Vorwärtssicherheit, sodass ein erfasster Verschlüsselungsschlüssel zum Entschlüsseln aller Datenpakete verwendet werden kann. Gefälschte Datenpakete, um zu versuchen, TKIP-Verschlüsselungsschlüssel wiederherzustellen. Wi-Fi Protected Setup (WPS)-PIN-Wiederherstellung, die einen erfassten PIN-Code aus dem WPS eines Routers verwendet, um WPA/WPA2 wiederherzustellen Passwörter.  Es ist üblich, dass starke Passwörter bestehen aus zufälligen Zeichen, was es schwierig macht, sie sich zu merken.

Es ist üblich, dass starke Passwörter bestehen aus zufälligen Zeichen, was es schwierig macht, sie sich zu merken.

©Vitalii Vodolazskyi/Shutterstock.com

WEP vs eine vorläufige Maßnahme sein, um die Sicherheitsschwächen von WEP vor der Entwicklung eines vollständig aktualisierten Standards zu beheben. Die Wi-Fi Alliance hat die ursprüngliche WPA-Version als Firmware-Update für drahtlose Netzwerkkarten Wi-Fi 1 und 2 veröffentlicht. Access Points vor 2003 konnten nicht WPA-kompatibel gemacht werden. Der von WPA2 verwendete Group Temporal Key (GTK) weist ebenfalls eine Sicherheitslücke namens Hole196 auf. Ein Angreifer kann die Gruppenauthentifizierung mit Man-in-the-Middle-oder Denial-of-Service-Angriffen ausnutzen, um sich im Zielnetzwerk zu authentifizieren. Seit dem 1. Juli 2020 ist WPA3 für offizielle WLAN-zertifizierte Geräte verpflichtend. Darüber hinaus ist es Teil der Prüfung zur Zertifizierung von Neugeräten. Derzeit muss WPA2 nicht aktualisiert werden und arbeitet kompetent mit WPA3 zusammen, da es abwärtskompatibel ist. WPA3 ersetzt den vorinstallierten Schlüsselaustausch von WPA2 durch eine robustere Funktion namens Simultaneous Authentication of Equals (SAE) für den Austausch von 128-Bit-Verschlüsselungsschlüsseln zwischen authentifizierten Geräten. Nur Geräte, die von der Wi-Fi Alliance zertifiziert wurden, dürfen das offizielle Wi-Fi-Logo tragen.

WEP vs. WPA: Was ist besser?

Als Legacy-Technologie weist WEP mehrere Schwachstellen auf. Es ist bereits über 20 Jahre alt. Daher ist es nicht möglich, ein Netzwerk vor den ausgeklügelten Angriffen zu schützen, die heutzutage vorherrschen. Angreifer würden aufgrund ihrer bekannten Schwächen schnell ein Gerät anvisieren, das ältere Wi-Fi-Versionen wie WEP und WEP2 verwendet.

Die Wi-Fi Alliance hat WPA entwickelt, um Wi-Fi-Netzwerke besser zu schützen. Die erste Version, WPA, befasste sich mit der Schwäche von WEP. Nachfolgende Versionen haben die Sicherheit von drahtlosen Netzwerken verstärkt, um mit den aktuellen Herausforderungen Schritt zu halten. Kurz gesagt, der derzeit beste Sicherheitsstandard für Wi-Fi ist WPA3. Es wurde routinemäßig auf allen Routern und Wi-Fi-Geräten implementiert, die seit 2020 veröffentlicht wurden.

WEP vs. WPA: 5 Hauptunterschiede FAQs (Häufig gestellte Fragen)

Was ist ein Verschlüsselungsschlüssel?

Ein Verschlüsselungsschlüssel ist eine zufällige Kombination aus Zahlen, Buchstaben und Symbolen, die zum Verschlüsseln und Entschlüsseln von Daten verwendet werden, bevor und nachdem sie von einem Gerät auf ein anderes übertragen werden.

Was ist die Wi-Fi Alliance?

Die Wi-Fi Alliance ist die Branchenorganisation, die die Entwicklung von Wi-Fi und den Zertifizierungsprozess überwacht für kompatible Geräte. Es entwickelte sich aus der Körperschaft des Institute of Electrical and Electronic Engineers (IEEE), die die erste Version von Wi-Fi entwickelt hat, und einer zwischengeschalteten Körperschaft namens Wireless Ethernet Compatibility Alliance (WECA). Die Wi-Fi Alliance ist gemeinnützig und umfasst eine Reihe von drahtlosen Netzwerk-, Computer-und Telekommunikationsunternehmen als Teil ihrer Mitgliedschaft.

Was ist ein Man–In–The–Middle-Angriff?

Der Man–In–The–Middle-Angriff ist ein Wi-Fi-Netzwerkangriff, bei dem a Hacker dringt in die Datenströme eines Netzwerks ein und saugt große Datenmengen ab. Wenn sie auch einen Verschlüsselungsschlüssel erhalten, können sie die Daten entschlüsseln und wertvolle Informationen stehlen.

Was ist ein Brute-Force-Wörterbuchangriff?

Dies ist ein Wi-Fi-Netzwerkangriff, bei dem der Hacker versucht, das Netzwerkpasswort zu erraten, indem er schnell eine Wörterbuchliste mit gängigen Passwörtern und Ausdrücken durchläuft.

Was ist Wireless Sniffing?

Wireless Sniffing ist ein Angriff auf drahtlose Netzwerke, der nach unverschlüsseltem Datenverkehr sucht, der in offenen Netzwerken übertragen wird. Der Angriff überwacht den Datenverkehr auf sensible Daten wie Kreditkartendaten oder Kontokennwörter.