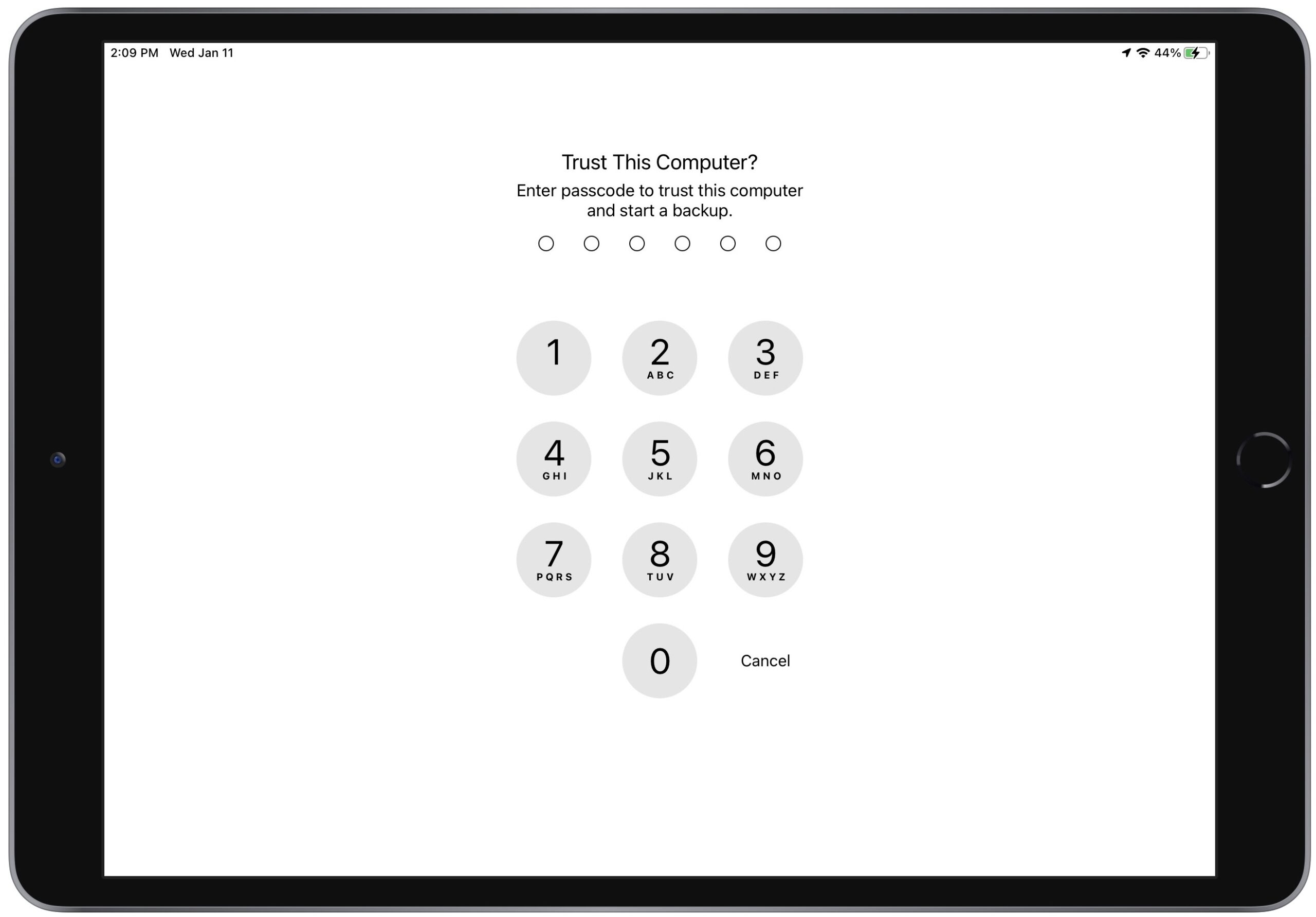

Bereits Ende Oktober 2022 tauchten bei „TNGD“ Talk verärgerte Berichte auf, in denen beklagt wurde, dass beim Verbinden eines iPhone oder iPad mit einem Mac zum Sichern oder Synchronisieren plötzlich jedes Mal der Passcode des Geräts eingegeben werden musste. Die Frage „Diesem Computer vertrauen?“ Die Eingabeaufforderung für den Passcode wurde angezeigt, unabhängig davon, ob eine Verbindung über USB oder Wi-Fi hergestellt wurde. Es erschien auch bei der Verwendung des iMazing-Dienstprogramms, um Backups von iOS-Geräten auszulösen. Vor dieser Änderung hat Ihr Gerät nur dann zur Eingabe seines Passcodes aufgefordert, wenn es neu eingerichtet und noch nicht mit dem Mac verbunden war oder wenn Sie eine Verbindung zu einem neuen Mac hergestellt haben. (Es ist auch möglich, dass Sie die Eingabeaufforderung nach einer größeren Änderung erhalten, aber das war nicht dokumentiert oder konsistent.)

Ein iMazing-Blogpost erklärt die Situation. In iOS/iPadOS 16.1 und iOS/iPadOS 15.7.1 begann Apple als Reaktion auf eine Schwachstelle<, bei jeder Verbindung eine Aufforderung anzuzeigen/a> berichtet vom Sicherheitsforscher Csaba Fitzl. Kurz gesagt, Fitzl zeigte, dass ein Angreifer mit physischem Zugriff auf Ihren Mac und Ihr Gerät das AppleMobileBackup-Befehlszeilenprogramm von macOS verwenden könnte, um eine Sicherung an einem ungeschützten Ort auszulösen. Da lokale iOS/iPadOS-Backups nicht verschlüsselt sind, es sei denn, Sie fügen ein Passwort hinzu, kann der Angreifer möglicherweise Benutzerdaten aus dem verschobenen Backup extrahieren.

Es ist verschwindend unwahrscheinlich, dass dies jemals passieren würde: Jemand müsste Zugriff auf Ihren entsperrten Mac, Ihr Gerät und das Wissen haben, um den Exploit auszuführen. Es ist die Art von Schwachstelle, die von Regierungsagenten, Kriminellen und anderen entweder mit staatlich autorisierter Lizenz oder in schändlicher Absicht ausgenutzt wird.

Anstatt AppleMobileBackup daran zu hindern, ohne zusätzliche Genehmigung an benutzerdefinierten Orten zu sichern, entschied sich Apple dafür, die Schwachstelle zu mindern Sicherheitslücke, indem der Benutzer gezwungen wird, den Passcode des Geräts bei jeder Backup-oder Synchronisierungsverbindung einzugeben. Und es funktioniert: Der neue Ansatz von Apple verhindert, dass die Backups an einen ungeschützten Ort geleitet werden, es sei denn, ein Angreifer kennt den Passcode Ihres Geräts. Wenn sie den Passcode kennen, gibt es weitaus Schlimmeres, was sie mit Ihrem iPhone oder iPad und den darauf gespeicherten Daten anstellen könnten.

Leider ist Apples Lösung besonders ungeschickt, weil sie einen nicht trivialen Schritt hinzufügt jeder USB-oder Wi-Fi-Verbindungsversuch von jedem iOS/iPadOS-Benutzer, der lokal sichert oder synchronisiert. iCloud-Backups leiden nicht unter dieser Anforderung, erfordern jedoch eine Internetverbindung, verwenden möglicherweise Mobilfunkdaten und benötigen häufig ein iCloud +-Abonnement für den erforderlichen Speicherplatz. Einige Leute wollen auch der iCloud-Sicherheit von Apple nicht vertrauen, obwohl die Veröffentlichung von Advanced Data Protection diese Bedenken zerstreuen sollte (siehe „Apple’s Advanced Data Protection Gives You More Keys to iCloud Data“, 8. Dezember 2022).

Noch beunruhigender ist die Art und Weise, wie diese ununterbrochenen Passcode-Eingabeaufforderungen Benutzer für die Eingabe ihrer Passcodes desensibilisieren, wenn sie dazu aufgefordert werden. Je öfter Sie nach einem Passwort oder Passcode gefragt werden, desto weniger Aufmerksamkeit schenken Sie, was die Wahrscheinlichkeit erhöht, dass Sie auf eine irreführende Eingabeaufforderung von Malware hereinfallen, die versucht, Ihre Zugangsdaten zu stehlen.

Auch die Lösung von Apple ist übertrieben. Wie bereits erwähnt, ist die Wahrscheinlichkeit, dass ein Angreifer mit den Fähigkeiten, diese Schwachstelle auszunutzen, physischen Zugriff auf den Mac eines Benutzers und sein iPhone oder iPad hat, äußerst gering. Die Lösung unterscheidet sich auch deutlich von den üblichen Ansätzen von Apple zur Minderung des Risikos durch physische Angriffe, die im Allgemeinen Möglichkeiten bieten, das Widerstandsniveau je nach Bedarf zu aktivieren oder zu eskalieren. Ein motivierter Angreifer würde eher herausfinden, wie der Exploit in Malware eingekapselt werden kann, die dann Benutzerdaten aus dem Geräte-Backup exfiltriert, ein wertvoller Vektor, der wahrscheinlich an eine Regierung für einen sehr gezielten Angriff verkauft würde. Ja, die Sicherheitsingenieure von Apple sollten die Schwachstelle beheben, aber sie sollten dies so tun, dass die allgemeine Benutzererfahrung nicht beeinträchtigt wird.

Praktisch gesehen können Sie leiden, wenn Sie bei jedem Backup den Passcode eingeben— Es hindert Sie nicht daran, Backups zu erstellen, unterbricht jedoch automatische Backups mit iMazing und kann dazu führen, dass Sie seltener Backups erstellen. Für die meisten Menschen empfehle ich jedoch iCloud-Backups, da sie automatisch und ohne menschliches Eingreifen erfolgen. Sie verbrauchen auch keinen Speicherplatz auf Ihrem Mac, was erheblich sein kann, insbesondere wenn Sie mehrere Geräte mit vielen Daten haben.

Ehrlich gesagt war ich von der allgemeinen Benutzererfahrung des Mac-basierten Geräte-Backup-Workflows unbeeindruckt auch. Während ich für diesen Artikel mit lokalen Backups experimentierte, musste ich den Stecker meines iPhone 14 Pro-Backups ziehen, bevor es den freien Speicherplatz auf meinem Mac auf Null setzte. Die 1-TB-SSD meines iMac hatte ungefähr 150 GB frei, nachdem ich 32 GB von meinem 10,5-Zoll-iPad Pro gesichert hatte, und es war glücklich, mit der Sicherung meines iPhone 14 Pro zu beginnen, das ungefähr 112 GB verwendet hat. Leider war die Sicherung nicht vollständig, als macOS mich warnte, dass meine Festplatte fast voll war und weniger als 3 GB verfügbar waren. Die Zahlen hätten funktionieren sollen, aber eindeutig nicht, ein weiteres Beispiel dafür, warum freier Speicherplatz sogar für Apple schwer zu berechnen ist.

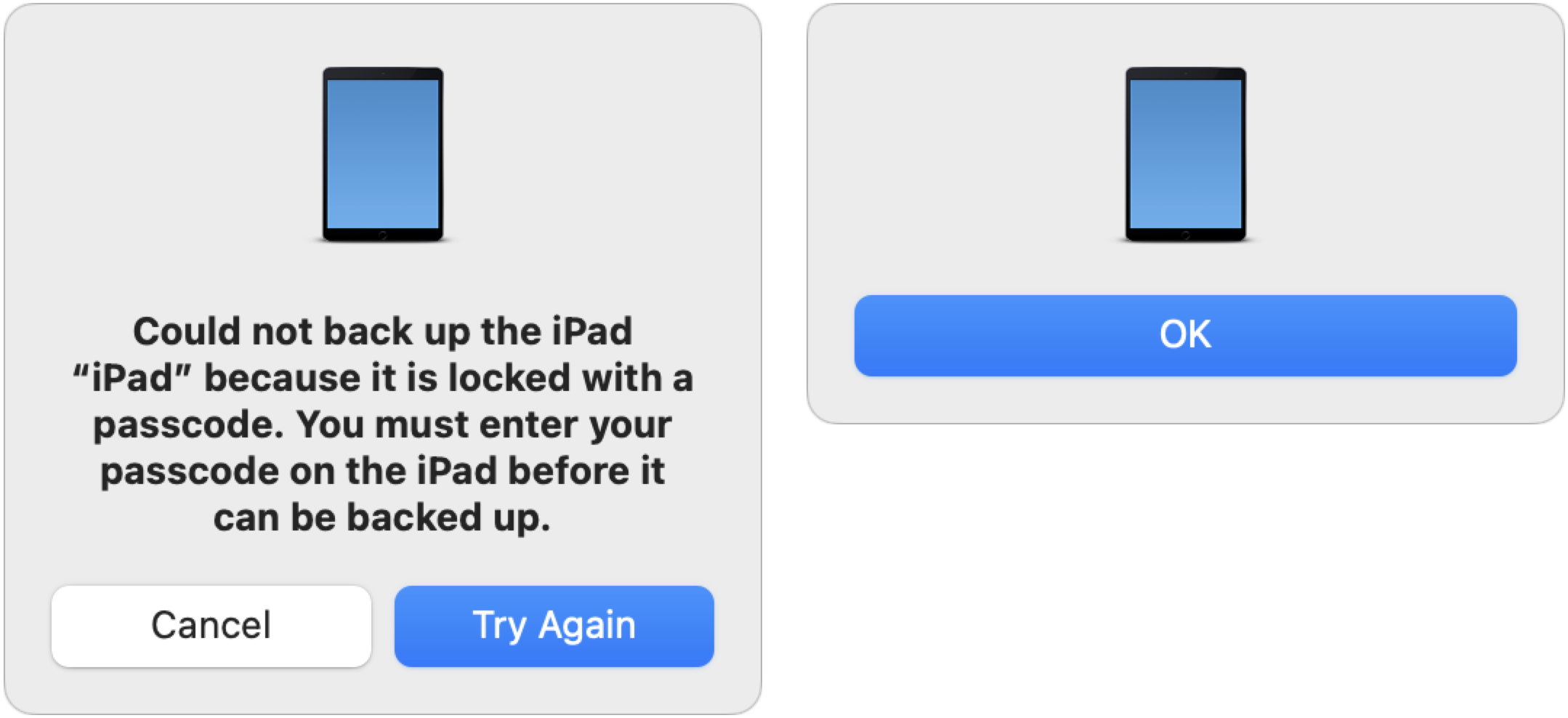

Außerdem, als ich eine der”Trust This Computer?”Eingabeaufforderungen auf meinem iPad, der Finder zeigte den Dialog links unten an. Da ich es nicht noch einmal versuchen wollte, klickte ich auf Abbrechen und bekam den Dialog auf der rechten Seite. Sprechen Sie über die Amateurstunde!

Schließlich, obwohl macOS die Menge an freiem Speicherplatz am Ende nicht korrekt berechnete, erkannte es, dass es löschbaren Speicherplatz zurückgewinnen musste, indem es unnötige Dateien löschte. Das ist das erwartete Verhalten, aber es kann Probleme für Apps wie Fantastical verursachen, das mich darauf aufmerksam gemacht hat, dass es unerwartet beendet wurde, weil seine Dateien gelöscht wurden unerwartet.

Die Änderung von Apple verstärkt meine Vorliebe für iCloud-Backups, und ich kann sehen, dass viele Leute lokale Backups und Synchronisierungen für iCloud aufgeben. Ich gehöre nicht zu Verschwörungstheorien über Apple, die Sicherheit als Ausrede benutzen, um Leute dazu zu bringen, für iCloud+ zu bezahlen, aber diese schlecht implementierte Lösung schafft kein Vertrauen. Wenn Apple solche Spekulationen zerstreuen will, sollte es iOS-und iPadOS-Updates veröffentlichen, die die wiederholte Passcode-Anforderung beseitigen, zusammen mit Versionen von macOS, die AppleMobileBackup ordnungsgemäß reparieren.

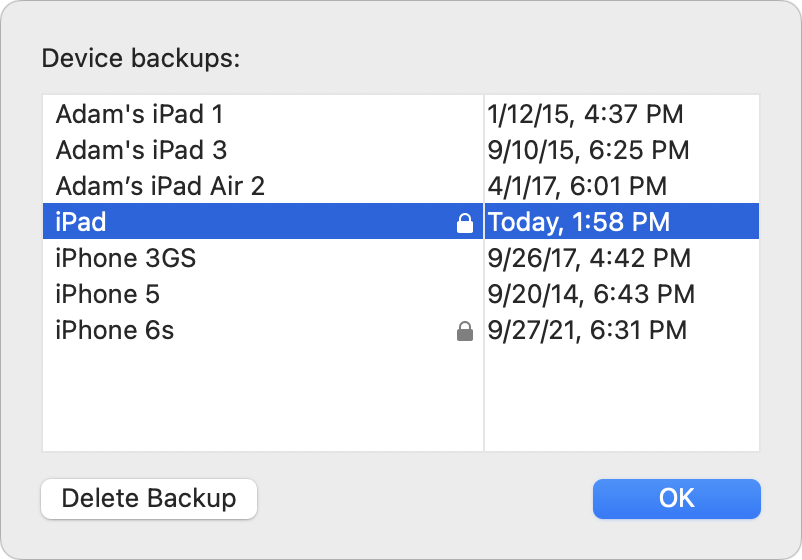

Nun, wenn Sie mich entschuldigen, ich muss gehen Löschen Sie diese lokalen Testsicherungen, die gerade meinen gesamten freien Speicherplatz verbraucht haben. Glücklicherweise macht Apple das einfach. Klicken Sie beim Verwalten eines iOS-Geräts im Finder auf Backups verwalten, wählen Sie das gewünschte Backup aus und klicken Sie auf Backup löschen. (Sie können auch bei gedrückter Strg-Taste auf ein Backup klicken und Im Finder anzeigen auswählen, um die Backups manuell zu löschen.) Tschüss, Backups.