Fortgeschrittene Passwortangriffe, wie Brute-Force-Angriffe und solche, die von böswilligen Insidern gestartet werden, zerstören die Sicherheit heutiger Unternehmen und Cloud-Dienste. ADSelfService Plus von ManageEngine kann Web-Eigenschaften mit Multi-Faktor-Authentifizierung (MFA) vor solchen Angriffen schützen.

Inhaltsverzeichnis

Multi-Faktor-Authentifizierung ist der beste Weg, Active Directory zu schützen und Cloud-basierte Benutzerkonten

Da die Auswirkungen von Cybersicherheitsangriffen zugenommen haben und die Vektoren böswilliger Akteure weiter wachsen, ist es wichtig, bei der Netzwerksicherheit und in Unternehmensumgebungen immer einen Schritt voraus zu sein. Dazu gehören Ihr Active Directory (AD) und Cloud-basierte Identitätslösungen wie Microsoft 365/Azure Active Directory (AAD).

Dieser Beitrag wurde von ManageEngine gesponsert

Multi-Factor Authentication ist ein relativ intuitives Akronym. Stellen Sie sich einen Faktor als eine Kennung vor, die Sie verwenden, um zu beweisen, wer Sie sind. Der häufigste Faktor ist ein Passwort. Wenn Sie sich mit einem Nutzernamen anmelden, müssen Sie dem Authentifizierungsmodul nachweisen, dass Sie autorisiert sind, diesen Nutzernamen zu verwenden. Und nur du. Und dass das zugehörige Passwort mit dem übereinstimmt, das für das Konto in der Datenbank gespeichert ist. Zurück zu den Anfängen: Das Passwort war unerlässlich und der einzige Faktor, den Sie für den Zugriff auf „sichere“ Systeme benötigten.

Heute können Passwörter imitiert, erraten und geknackt werden. Also gingen wir logisch vor, indem wir einen zweiten (oder dritten) Faktor erfanden und schließlich verlangten, und so wurde die Multi-Faktor-Authentifizierung geboren. Die zusätzlichen Faktoren können Push-Benachrichtigungen an die Microsoft Authenticator-App, ein physischer Sicherheitsschlüssel (z. B. YubiKey), ein Fingerabdruck oder eine SMS-Textantwort sein.

Zum Glück gibt es eine Lösung, die alle Kästchen ankreuzt erforderlich, plus ein paar nette Extras – ADSelfService Plus von ManageEngine.

Warum kann es schwierig sein, Multi-Faktor-Authentifizierung für lokales Active Directory bereitzustellen?

Als alle im Wesentlichen in der Im Büro befanden sich die meisten Ihrer Benutzer und Computer im lokalen Netzwerk (LAN) des Unternehmens. Jeder war sofort verfügbar und in Ihrem Netzwerk, wenn Sie eine neue Sicherheitslösung mit Active Directory bereitstellen mussten. In der heutigen hybridfähigen Belegschaft arbeiten viele Ihrer Mitarbeiter wahrscheinlich von zu Hause aus. Einige Mitarbeiter befinden sich möglicherweise sogar in abgelegenen Gebieten und sind geografisch verstreut, sodass es fast unmöglich ist, sie mit dem LAN zu verbinden.

Wie bringen Sie alle Ihre Computer auf diese neue Lösung?

Zudem bietet Microsoft keine nativen Lösungen für die Nutzung von MFA mit Active Directory an. Es sind keine spezifischen APIs für Entwickler verfügbar. Also wurden Softwarelösungen von Drittanbietern erstellt. Oder Sie haben die Möglichkeit, Active Directory Federated Services (AD FS) zu implementieren, was zeitaufwändig und schwer zu erlernen ist und Ihrer modernen Architektur viel „ältere“ Technologie hinzufügt.

Microsoft verschiebt Kunden von lokalem Active Directory (AD) zu Azure AD und seiner nativen MFA-Technologie. Aber es muss eine bessere Lösung geben…

Die Lösung: Was ist ADSelfService Plus und wie vereinfacht es die Bereitstellung und Verwaltung der Multi-Faktor-Authentifizierung?

ADSelfService Plus ist eine Identitätssicherheitslösung Dies kann dazu beitragen, Ihre Netzwerke vor vielen Cyberangriffen zu schützen, IT-Kosten zu sparen und Ihren Zero-Trust-Sicherheitsplan zu starten. Mit dieser voll ausgestatteten Lösung können Sie mehrere IT-Ressourcen, einschließlich Identitäten, Computer und Virtual Private Network (VPN), sichern, die Belastung Ihres Helpdesks verringern und Benutzer mit vielen Self-Service-Funktionen ausstatten.

Am wichtigsten ist, dass Sie eine 360-Grad-Sichtbarkeit und Kontrolle über Ihre Ressourcen erhalten, die über On-Premises-, Cloud-und Hybridszenarien verteilt sind.

Weil ADSelfService Plus eine so große Vielfalt an Authentifizierungsfaktoren (19) enthält, ist es das Es ist viel einfacher, eine Sicherheitslösung wie diese für Ihre gesamte Benutzerbasis bereitzustellen. Aufgrund des anpassungsfähigen Designs des Lösungsframeworks können Sie alle Eingangspunkte in Ihrer Umgebung schützen, unabhängig davon, „wo“ sich Ihre Benutzer befinden.

Was ist adaptive MFA (risikobasiert MFA)?

Adaptive MFA, auch bekannt als risikobasierte MFA, bietet Benutzern Authentifizierungsfaktoren, die sich an die Methode anpassen, die sie zum Anmelden verwenden. Bei jedem Versuch wird eine Berechnung des Sicherheitsrisikos auf der Grundlage der vorgenommen folgenden Faktoren:

Der physische Standort des Benutzers, der den Zugriff anfordert. Der Gerätetyp (Desktop-/Laptop-PC, Mobilgerät, Tablet, RDP-Sitzung usw.). Die Anzahl aufeinanderfolgender Anmeldefehler. Der Wochentag und die Uhrzeit. Die IP-Adresse.

Die dem Benutzer zur Verfügung stehenden Authentifizierungsfaktoren sind basierend auf diesen Risikobewertungen anpassbar. Wenn beispielsweise ein Benutzer, von dem bekannt ist, dass er im Urlaub ist, versucht, sich um 3 Uhr morgens auf seinem Arbeitsdesktop bei der Domäne anzumelden, sind bei diesem Versuch zusätzliche Authentifizierungsfaktoren erforderlich, um besonders sicherzustellen, dass der Benutzer der ist, von dem er sagt, dass er es ist sind. Wenn alle Dinge zur Kasse gehen, wird der Zugriff gewährt. Bei verdächtiger Benutzeraktivität kann der Zugriff auf Netzwerkressourcen verweigert werden.

Windows Server Active Directory und Remote Desktop

Wenn die MFA für Windows-Funktion von ADSelfService Plus aktiviert ist, sind Benutzer bei der Anmeldung geschützt in Domänen eingebundene Computer (Desktops, Laptops) und Server unter Verwendung des Remote Desktop Protocol (RDP). Dies gibt Ihnen die Gewissheit, dass jede Anmeldeanfrage an jeden Computer in Ihrer Domain MFA-geschützt ist.

MacOS und Linux

Wenn Sie MFA auf macOS-Geräten mit ADSelfService Plus erzwingen , muss jeder Benutzer seine Identität über zwei Faktoren authentifizieren, bevor er sich bei seinem Gerät anmelden kann. Hier sind einige Vorteile für Ihre macOS-Benutzer und-Geräte:

MFA auf granularer Ebene – Sie können MFA basierend auf der Domäne eines Benutzers, seiner Organisationseinheit (OU) und sogar Gruppenmitgliedschaftsebenen konfigurieren. Compliance mit Vorschriften – Sichern Sie Ihre macOS-Endgeräte basierend auf Compliance-Mandaten für NIST SP 800-63B, NYCRR, FFIEC, GDPR und HIPAA. Bedingter Zugriff – Sie können die Authentifizierung basierend auf dem Echtzeit-Sicherheitsrisiko des Benutzers verstärken.

ADSelfService Plus enthält auch eine Funktion zum Schutz von Linux-Geräten. Es baut eine zusätzliche Sicherheitsebene für den Benutzeranmeldeprozess auf. Wie bei den anderen genannten Lösungen melden sich Linux-Benutzer bei Workstations mit ihren AD-Anmeldeinformationen und dann einem zweiten Faktor an, einschließlich:

Fingerabdruck Face ID Duo Security MS Authenticator Google Authenticator YubiKey Email SMS

VPN-Anmeldungen (Virtual Private Network).

Früher waren VPNs der letzte Schrei, die von IT-Sicherheitsteams von Unternehmen eingeführt wurden, um Remote-Benutzerverbindungen und den Dateizugriff über einen sicheren Tunnel in Ihr LAN zu schützen. Heute reicht es leider nicht mehr aus, nur einen Benutzernamen und ein Passwort einzugeben. Hier kommen MFAs für VPN ins Spiel.

ADSelfService Plus ermöglicht es Ihnen, Ihre VPN-Verbindungsendpunkte für die gängigsten VPN-Client-Lösungen zu sichern, darunter:

Fortinet Cisco IPSec Cisco AnyConnect Windows-natives VPN Sonicwall Pulse Check Point OpenVPN Access Server Palo Alto Juniper

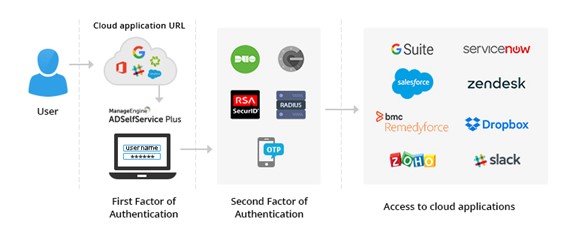

SAML 2.0-fähige Cloud-Anwendungen

Die Verbreitung von Cloud-Anwendungen nimmt seit vielen Jahren zu. Und ja, das führt eine weitere Anmeldesitzung für Endbenutzer ein. Indem Sie Single Sign-On (SSO) zwischen ADSelfService Plus und einer Vielzahl von Cloud-basierten Anwendungen (SAML 2.0-fähige Cloud-Anwendungen) wie Salesforce, Google Workspace und Dropbox aktivieren, können Sie auch diese Eingriffe in Ihre Daten absichern.

Wie Benutzer geschützt werden, wenn sie sich mit ADSelfService Plus bei SAML 2.0-fähigen Cloud-Anwendungen anmelden

Während SP-initiiertem SSO greifen Benutzer zuerst auf die Cloud-Anwendung zu, indem sie ihre URL direkt in einen Browser eingeben. Die Cloud-Anwendung leitet den Benutzer dann zur Authentifizierung auf die Anmeldeseite von ADSelfService Plus um. Benutzer müssen ihre Anmeldeinformationen für die Active Directory-Domäne eingeben, um ihre Identität nachzuweisen. Als Nächstes müssen sich Benutzer über die konfigurierten alternativen Authentifizierungsmethoden authentifizieren. Der Benutzer ist jetzt direkt in der SSO-fähigen Cloud-App angemeldet!

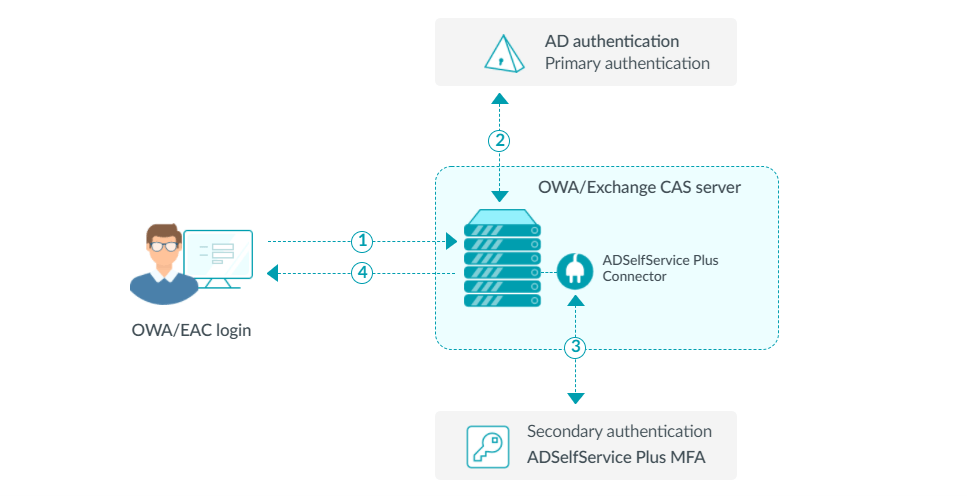

Outlook Web Access (OWA) und Exchange Admin Center (EAC)

Anstatt die Outlook-Desktopanwendung für den Zugriff auf E-Mails zu verwenden, haben Benutzer die Möglichkeit (sofern nicht durch IT-Richtlinien eingeschränkt), ihren Webbrowser zu verwenden um über Outlook im Web (OWA) auf E-Mails zuzugreifen. Auch hier ist es nicht sicher, nur ihre E-Mail-Adresse und ihr Passwort zu verwenden. Hier hilft das MFA-Feature in ADSelfService Plus. Das Produkt bietet MFA für Outlook im Web und das Exchange Admin Center (EAC). Es implementiert zusätzliche Authentifizierungsschritte über den Login und das Passwort hinaus.

Verwendung von ADSelfService Plus zur Anmeldung bei Outlook im Web und dem Exchange Admin Center

Der Benutzer versucht, sich bei OWA oder EAC anzumelden. Der Benutzer wird aufgefordert, die primäre Authentifizierung auf der OWA-Webseite abzuschließen. Wenn dies erfolgreich ist, übergibt die OWA-App eine Anfrage an den ADSelfService Plus-Konnektor, der ADSelfService Plus informiert, zusätzliche Faktoren anzufordern. Wenn der Benutzer alle Anfragen erfolgreich abschließt, ist er angemeldet!

ADSelfService Plus-Installationsanforderungen für Active Directory und Endpunkte

Lassen Sie uns hier ein wenig ins Detail gehen und einige der allgemeinen Systemanforderungen für ADSelfService Plus durchgehen.

Hardwareanforderungen

Hier sind die minimalen und empfohlenen Hardwareanforderungen für ADSelfService Plus:

Tabelle 1 – Hardwareanforderungen für die Installation von ADSelfService Plus auf einem Windows-Computer

Softwareanforderungen

Die folgenden Server-und Client-Windows-Versionen sind mit Softwareinstallationen und Endpunktinstallationen kompatibel.

Windows Server Win dows Server 2022 Windows Server 2019 Windows Server 2016 Windows Server 2012 R2 Windows Server 2012 Windows Client Windows 11 Windows 10

Der Installationsprozess ist unkompliziert. Alles, was Sie tun müssen, ist, die ausführbare Datei (EXE) von diesem Link herunterzuladen und sie auf einem Windows-Computer auszuführen, der mit Ihrer AD-Domäne verbunden ist. Es gibt einige Sicherheitshärtungsschritte nach der Installation, die Sie ausführen müssen – klicken Sie hier für diese Anleitung.

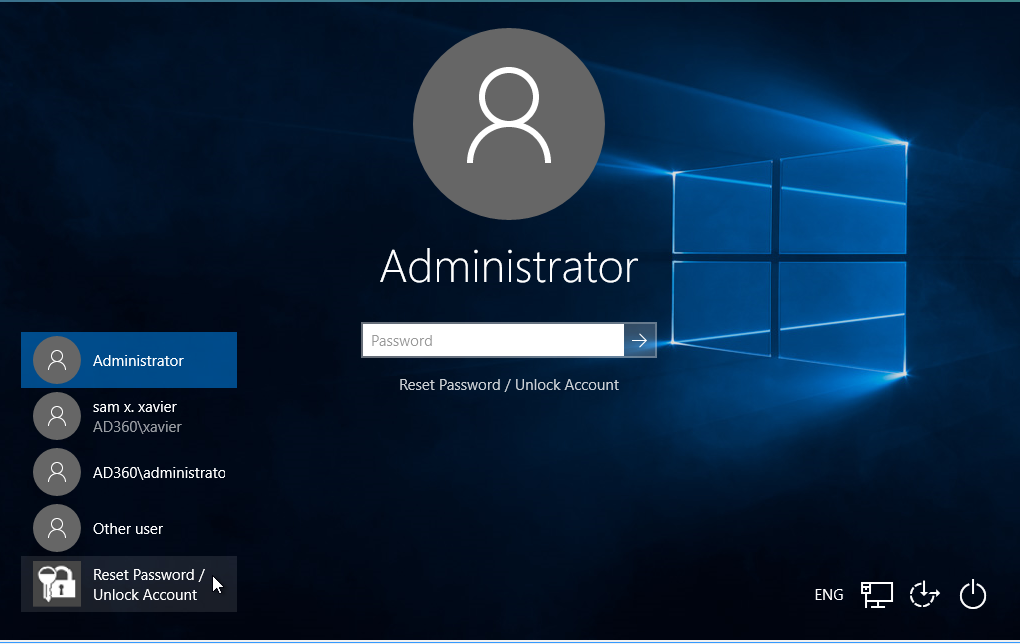

Als IT-Experte können Sie den Dienst in Ihrem Webbrowser starten, indem Sie http:/eingeben./hostname:8888/in der Adressleiste. Der Hostname ist der Computername des Geräts, auf dem Sie die Software installiert haben. Sobald Sie den ADSelfService Plus-Anmeldeagenten bereitgestellt haben, können Benutzer ihr Kennwort zurücksetzen und/oder ihr Konto direkt über den Anmeldebildschirm auf ihren Computern entsperren.

Wie Benutzer ihr Passwort zurücksetzen und ihr Konto direkt über den Anmeldebildschirm entsperren können!

Es gibt ältere Server-und Client-Versionen, die von ManageEngine unterstützt werden, aber da Microsoft sie nicht unterstützt, werde ich sie hier nicht aufnehmen. Weitere Informationen erhalten Sie direkt von ManageEngine.

Was kann ManageEngine ADSelfService Plus sonst noch?

Neben den verschiedenen beschriebenen MFA-Tools und-Funktionen sind weitere Funktionen in ihrer Suite verfügbar. Sehen wir uns hier einige der heißesten an:

Self-Service-Kennwortzurücksetzung Damit können Benutzer Kennwörter für ihre Computer und Unternehmensanwendungen selbst zurücksetzen, auf jedem in eine Domäne eingebundenen PC und jedem Webbrowser , oder ihr mobiles Gerät, wenn Sie diese Option aktiviert haben. Passwortlose Authentifizierung Sie können Ihre Benutzererfahrung verbessern, indem Sie die passwortlose Anmeldung für Unternehmensanwendungen (Cloud) aktivieren. Auf diese Weise können Benutzer Push-Benachrichtigungen und Nummernabgleichstechnologie verwenden, ohne sich (leicht zu merkende) Passwörter merken zu müssen. Selbstaktualisierung des Verzeichnisses Ermöglichen Sie Ihren Benutzern ein sicheres Portal, um zentrale AD-Profilattribute und-informationen zu aktualisieren. Berichte Halten Sie Administratoren durch detaillierte Berichte über alle Passwörter Ihres Kontos auf dem Laufenden. Verschaffen Sie sich einen Vorsprung durch proaktive Kommunikation mit Ihren Endbenutzern. Erfahren Sie mehr über zusätzliche Funktionen, indem Sie auf diesen informativen Link zugreifen!

Laden Sie eine kostenlose Testversion von ManageEngine ADSelfService Plus herunter und probieren Sie die Multi-Faktor-Authentifizierung selbst aus können Sie diesen Link verwenden, um eine voll funktionsfähige Testversion für eine unbegrenzte Anzahl von Benutzern für 30 Tage herunterzuladen.

Sie können sich auch auf derselben Seite registrieren, um während Ihres Testzeitraums kostenlosen technischen Support zu erhalten. Klicken Sie außerdem auf diesen Link, um sich für eine personalisierte Webdemo von ManageEngine anzumelden!

Nachdem Sie die Software getestet haben, können Sie die Professional Edition erwerben und erhalten eine Vielzahl neuer Funktionen – lesen Sie hier mehr darüber! Vielen Dank, dass Sie mehr über ADSelfService Plus und seine sichere und effiziente Absicherung erfahren Ihre gesamte Umgebung vor Eindringlingen und Hackern.