Sicherheit als moderne Datenherausforderung zu betrachten, ist etwas anderes, als einfach die entscheidende Rolle von Daten anzuerkennen. Bei der IT-Sicherheit ging es schon immer darum, Daten zu sammeln, zu analysieren und darauf zu reagieren. Bei den Herausforderungen moderner Cloud-Daten geht es jedoch darum, immer größere Mengen unterschiedlicher, unterschiedlich strukturierter und unstrukturierter Daten aus einer sich ändernden Mischung dynamischer Quellen zu handhaben.

Die Herausforderung besteht nicht darin, gegen die Datenüberflutung anzukämpfen. Überdenken Sie vielmehr die zugrunde liegenden Datentechnologien, die Sie im Kern Ihrer Sicherheitsplattform verwenden, damit Ihre Sicherheit mit zunehmender Datenflut strenger und effektiver wird.

Viele der schwierigsten Entscheidungen rund um verschiedene IT-Sicherheitsansätze sind falsche Dichotomien. Kunden sind aufgrund der Einschränkungen der Legacy-Architektur der Anbieter gezwungen, einen Entweder-Oder-Ansatz zu wählen. Diese Architekturen sind an ein bestimmtes Datenmodell gebunden: ein begrenztes, statisches Weltbild. Und allzu oft ist dies ein Modell, das nicht skalierbar ist.

Durch Durch die Nutzung fortschrittlicherer, leistungsfähigerer und weniger starrer Datentechnologien verschwinden viele dieser „Entweder-Oder“-Dilemmata und bieten Benutzern die offensichtliche und sinnvollste Option, beides zu nutzen.

Agent gegen Agentenlos – eine erschöpfte Debatte

Die Debatte „Agent gegen Agentenlos“ ist ein hervorragendes Beispiel für diese Art falscher Dichotomie. Mit einer leistungsstarken modernen Sicherheitsplattform sollten Unternehmen in der Lage sein, eine logische Mischung aus beidem zu verwenden.

Für Organisationen in einer frühen Phase der Cloud-Reife und solche, die nicht die Zeit oder die Ressourcen haben, um Sicherheitsagenten in einer breiten Infrastruktur einzusetzen, bietet eine agentenlose Methode einen schnellen und einfachen Einstieg und Einblick Cloud-Assets, mögliche Risiken und Angriffsflächen. Mit einer dedizierten Cloud-Sicherheitsplattform sollte hierfür lediglich eine einfache einmalige Verbindung Ihrer Cloud-Konten erforderlich sein.

Der agentenlose Ansatz ist auch hilfreich, um eine vollständige Abdeckung zu erreichen, die ein herkömmlicher Agent nicht erreichen kann, oder um schnell eine Bewertung vorzunehmen Sicherheitsstatus in einer gesamten Umgebung. Zum Beispiel Schatten-IT-Hosts und neue Accounts, die Unternehmen aufgrund von Fusionen und Übernahmen an Bord geholt haben.

Agentless bietet Unternehmen den geringstmöglichen Overhead, um Daten über Schwachstellen, Fehlkonfigurationen, Anomalien im Cloud-Audit-Protokoll und ungewöhnliche Kontoaktivitäten zu sammeln. Es rüstet diese Organisationen mit den wesentlichen Daten aus, um Compliance-Richtlinien einzuhalten, Kontokompromittierungen zu erkennen und vieles mehr.

Durch eine einfache Implementierung kann ein agentenloser Ansatz Risiken erkennen, die sich aus Schwachstellen und Fehlkonfigurationen in Ihren Cloud-Umgebungen während der Build-Zeit ergeben. Es kann dann Schwachstellenrisiken in allen Ihren Hosts, Containern und Sprachbibliotheken scannen und erkennen. Sicherheitsteams können anomale Aktivitäten erkennen, z. B. wenn ein neuer Benutzer versucht, eine EC2-oder S3-Instance zu erstellen oder zu löschen, Schlüssel oder Richtlinien für ein Cloud-Konto zu ändern oder neue privilegierte Benutzer hinzuzufügen.

Ein agentenloser Ansatz ist schnell und einfach. Allerdings kann es nur so weit gehen. Um das beste Bild Ihrer Cloud-Umgebung zu erhalten, ist es wichtig, Workloads während der Laufzeit zu überwachen. Dies ist wichtig, um aktive Bedrohungen aufzudecken, z. B. einen Angriff, der eine unbekannte oder Zero-Day-Schwachstelle ausnutzt.

Wenn Sie sich ausschließlich auf agentenloses Scannen verlassen, besteht die Gefahr, dass Unternehmen wichtige Aktivitäten und Informationen übersehen. Für die stärkste Laufzeitsicherheit benötigen Sie einen Agenten, der die Aktivitäten verfolgt, um schneller zu ermitteln und zu reagieren. Im Gegensatz zu einem agentenlosen Ansatz ist ein Agent einzigartig positioniert, um Aktivitäten wie die Erkennung bekannter und unbekannter Bedrohungen zur Laufzeit, die Überwachung der Dateiintegrität, die hostbasierte Angriffserkennung, Konfigurationsprüfungen und Host-Schwachstellenscans durchzuführen.

Der mehrschichtige Sicherheitsansatz

Der neueste Lacework Cloud Threat Report zeigt, wie schnell Angreifer immer raffinierter werden, mit besonderem Schwerpunkt auf der Infrastruktur. Angreifer suchen ständig nach Wegen des geringsten Widerstands, um ein System zu kompromittieren, indem sie sich in der Komplexität scheinbar ungleicher Risiken verstecken und diese nach Möglichkeit ausnutzen. Obwohl die Einführung von Clouds branchenübergreifend nahezu allgegenwärtig ist, fehlt vielen Unternehmen immer noch die Transparenz, die erforderlich ist, um diese ausgeklügelten Schwachstellen, die in ihren eigenen Cloud-Umgebungen vorhanden sind oder entstehen, wirklich zu verwalten und zu verstehen.

Um Bedrohungen und Schwachstellen zu identifizieren, müssen Unternehmen zusammenkommen und korrelieren so viele Informationen wie möglich aus allen verfügbaren Quellen. Die bestmögliche Option besteht darin, eine mehrschichtige Methodik für die Sicherheitsüberwachung zu übernehmen, die es Unternehmen ermöglicht, die relativen Vorteile sowohl von agentenbasierten als auch von agentenlosen Ansätzen zu nutzen. Aber hier kommen die Datenverarbeitungsfunktionen der übergreifenden Sicherheitsplattform stark ins Spiel.

Wenn eine Sicherheitsplattform ursprünglich so gebaut wurde, dass sie strukturierte Daten oder Zeitreihendaten von ihren eigenen proprietären Agenten verarbeitet, wird sie Schwierigkeiten haben um unstrukturierte Protokolldateien oder andere Daten aus externen Tools und Integrationen zu verarbeiten. Umgekehrt kann eine Plattform, die speziell um eine Cloud-API herum aufgebaut ist, mit anderen zu kämpfen haben und ihr werden wahrscheinlich das zugrunde liegende Datenmodell und die Fähigkeiten zur Datenverarbeitung in Echtzeit fehlen, um ausgefeiltere Agenten zu integrieren. Jeder Versuch, die ursprüngliche Plattform zu aktualisieren, führt wahrscheinlich zu einer minderwertigen, angeschraubten oder „Gaffer Tape“-Funktionalität und-Leistung.

Für jede echte Lösung ist es wichtig, dass eine Cloud-Sicherheitsplattform von Grund auf neu aufgebaut wird, um verschiedene Datentypen aus verschiedenen Quellen zu verarbeiten und zu analysieren. Dies betrachtet Sicherheit als Datenherausforderung.

Maschinelles Lernen – Neuschreiben der Regeln

Aber die Fähigkeit, verschiedene Datentypen innerhalb einer Kern-Cloud zu verarbeiten Sicherheitsplattform ist nur der erste Teil einer echten Lösung. Benutzer haben möglicherweise die Möglichkeit, mehr Daten aus unterschiedlicheren Quellen zu beziehen. Allerdings ist es nicht nachhaltig, wenn nicht gar unmöglich, diese großen Mengen unterschiedlicher, komplexer Daten manuell innerhalb einer veralteten Plattform zu handhaben. Jedes System, das darauf angewiesen ist, dass Sicherheitsadministratoren schriftliche Regeln einhalten, wird schnell überlastet, was zu einer Datenüberlastung und Alarmermüdung durch falsche positive Warnungen führt.

Der effektive Einsatz von Modellen für maschinelles Lernen ändert die Spielregeln, indem Sicherheitsregeln überflüssig werden. Eine gute Sicherheitsplattform sollte dennoch Regeln für regulatorische und Compliance-Zwecke ermöglichen oder beispielsweise eine maßgeschneiderte Plattformkonfiguration erzwingen. Bei einem mehrschichtigen Sicherheitsansatz geht es jedoch um eine komplexe Kreuzkorrelation verschiedener Datentypen. Sich auf manuelle Regeln zu verlassen, ist keine realistische Option.

Stattdessen kann maschinelles Lernen trainiert werden, um organisationsspezifische Modelle”normalen”Verhaltens zu erstellen. Dies kann das Verhalten von Benutzern, Administratoren, Workloads, Hosts, Plattformen umfassen: kurz gesagt jedes menschliche und nichtmenschliche Element des Systems. Wenn das Modell vorhanden ist, generiert das Sicherheitssystem Sicherheitswarnungen, wenn ein Verhalten von der Norm abweicht. Dies führt zu einer hohen Alarmierungsgenauigkeit, weniger Fehlalarmen und einer umfassenderen Sicherheitsabdeckung. Darüber hinaus ermöglicht maschinelles Lernen, neue Angriffsvektoren, Zero-Day-Exploits und komplexe, mehrstufige Schwachstellen zu identifizieren, sobald sie auftauchen.

Starke Modelle für maschinelles Lernen korrelieren mühelos endlose Permutationen verschiedener Datenelemente wie Zeitreihenmetriken, Protokolle, Konfigurationseinstellungen und vieles mehr. Der Umfang und die Genauigkeit dessen, was ein maschinelles Lernmodell in wenigen Tagen erreichen kann, wäre selbst für das erfahrenste Team von Sicherheitsanalysten unmöglich. Und im krassen Gegensatz zu einem manuellen Sicherheitsteam wird ein Modell umso genauer und effektiver, je mehr Daten es verarbeiten muss.

The Human Requirement

Sicherheitsanalysten sind noch nicht draußen eines Arbeitsplatzes. Durch maschinelles Lernen können sie ihre Arbeit wieder effektiv erledigen. Sicherheitswarnungen erfordern jedoch immer noch eine menschliche Untersuchung, Sichtung und Reaktion. Hier kommt das letzte Puzzleteil für jeden mehrschichtigen Sicherheitsansatz ins Spiel.

Wir haben gesehen, dass jetzt ausgefeiltere Sicherheitswarnungen erforderlich sind, die eine breitere und vielfältigere Mischung von Informationen von Agenten und Sicherheits-APIs über alle Ebenen eines Systems hinweg korrelieren. Dies bedeutet, dass die Untersuchung, Überprüfung und Reaktion auf diese Warnungen zu einer immer komplexeren Aufgabe wird. Ohne die richtige Benutzererfahrung von einer Sicherheitsplattform müssen Analysten endlos zwischen den Bildschirmen wechseln, sich bei den Stammdatenquellen an-und abmelden, um die zunehmende Zauberei sowohl des Angreifers als auch der Warnung zurückzuentwickeln.

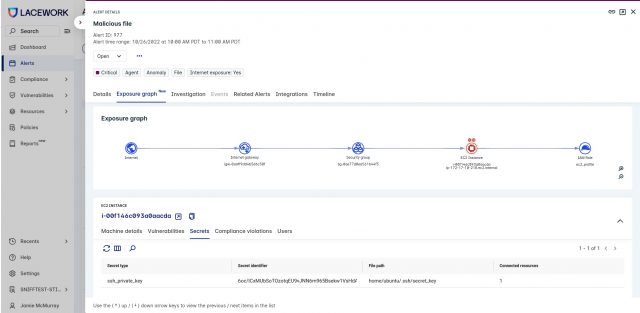

Das ist wo die Angriffspfadanalyse ins Spiel kommt. Bei einer effektiven Angriffspfadanalyse geht es um mehr als eine Benutzeroberfläche, die die direkten Quellen einer Warnung anzeigt (und nicht alle Sicherheitsplattformen tun dies effektiv). Die Angriffspfadanalyse muss einen Sicherheitsanalysten so schnell wie möglich zu einer Diagnose führen, nicht nur zu den Symptomen.

Die Diagrammanalyse wurde entwickelt, um verborgene Beziehungen zwischen verschiedenen Datenelementen aufzudecken. Durch die Integration in die Benutzererfahrung für die Angriffspfadanalyse erhalten Analysten ein vollständiges Bild von jedem Angriff. Warnungen werden durch Anomalien ausgelöst, die aus einer bestimmten Datenquelle stammen, oder durch eine anomale Korrelation zwischen mehreren Metriken. Die Diagrammanalyse kann dann verwendet werden, um Daten aus beliebigen Quellen zu finden, die sich auf den Auslöser beziehen.

Von hier aus kann Analysten ein einziger Bildschirm angezeigt werden, der verschiedene Angriffsvektoren visuell miteinander verbindet, einschließlich Schwachstellen, Fehlkonfigurationen und Netzwerk Rollen für Erreichbarkeit, Geheimnisse und Identitäts-und Zugriffsverwaltung (IAM) für jeden Host in der Umgebung. Dies bietet eine zusätzliche Kontextebene für jede Warnung, um klar zu zeigen, welche Assets angegriffen werden könnten und warum.

Da Cloud-Bedrohungen weiterhin an Umfang und Komplexität zunehmen, ermöglicht dieser kritische Kontext den Sicherheitsteams, Abhilfemaßnahmen zu identifizieren und zu priorisieren risikobasiert und aktiv nach Exploits Ausschau halten, bevor sie zu einem Problem werden.

Bildnachweis: donscarpo/depositphotos.com

Ryan Sheldrake ist Field CTO – EMEA, Spitzenarbeiten