Joanna Stern e Nicole Nguyen del Wall Street Journal hanno pubblicato un articolo (protetto da paywall) e accompagnamento video che descrive una preoccupante ondata di attacchi segnalati da individui e dipartimenti di polizia rivolti a utenti iPhone che potrebbero coinvolgere da centinaia a migliaia di vittime all’anno negli Stati Uniti.

Guarda il video, ma in breve , un malfattore convince qualcuno in un bar a inserire il passcode del proprio iPhone mentre osservano di nascosto (o un partner lo fa per loro). Poi il ladro ruba l’iPhone e scappa via. In pochi minuti, il ladro ha utilizzato il passcode per ottenere l’accesso all’iPhone e modificare la password dell’ID Apple, che consente loro di disabilitare Dov’è, effettuare acquisti utilizzando Apple Pay, ottenere l’accesso alle password memorizzate nel portachiavi iCloud e scansionare le foto per immagini di documenti che contengono un numero di previdenza sociale o altri dettagli che potrebbero essere utilizzati per identificare il furto. Successivamente, possono trasferire denaro da conti bancari, richiedere una Apple Card e altro ancora, il tutto mentre l’utente è completamente bloccato fuori dal proprio account.

E sì, cancelleranno e rivenderanno anche l’iPhone. Quasi nessun crimine come questo è stato segnalato dagli utenti Android, con un agente di polizia che ipotizza che sia dovuto al fatto che il valore di rivendita dei telefoni Android è inferiore. Nel video, Joanna Stern ha affermato che un ladro con il codice di accesso a un telefono Android potrebbe compiere azioni simili di furto di identità e finanziario.

L’articolo del Wall Street Journal descrive in dettaglio tre tipi di attacchi, solo uno dei quali è chiaramente evitabile. Quello che è fortemente enfatizzato nell’articolo che descrivo sopra. Ma Stern e Nguyen hanno anche parlato con le vittime che sono state drogate—un problema tristemente comune e ha intervistato altre persone che hanno subito violenze per rivelare il loro codice. In nessun caso le vittime hanno fatto qualcosa di sbagliato e chiunque frequenti bar o luoghi simili nelle aree urbane dovrebbe stare attento.

Dato l’alto profilo della copertura del Wall Street Journal, mi aspetto che Apple affronti questa vulnerabilità in iOS 17, se non prima. La soluzione ovvia è richiedere all’utente di inserire la password dell’ID Apple corrente prima di consentirne la modifica in Impostazioni> Il tuo nome> Password e sicurezza> Cambia password. Ciò non bloccherà l’accesso al portachiavi iCloud, ma almeno consentirebbe all’utente di cancellare i dati dall’iPhone.

Apple probabilmente non ha richiesto l’attuale password dell’ID Apple in passato perché il passcode è considerato un sicuro secondo fattore: hai l’iPhone e conosci il passcode. Al contrario, quando accedi al sito ID Apple per gestire il tuo account, devi fornire la tua password attuale, passare attraverso autenticazione a due fattori e immettere nuovamente la password corrente per modificarla. Sembra una modifica facile da apportare, almeno fino a quando Apple non avrà avuto la possibilità di pensare ad altre opzioni.

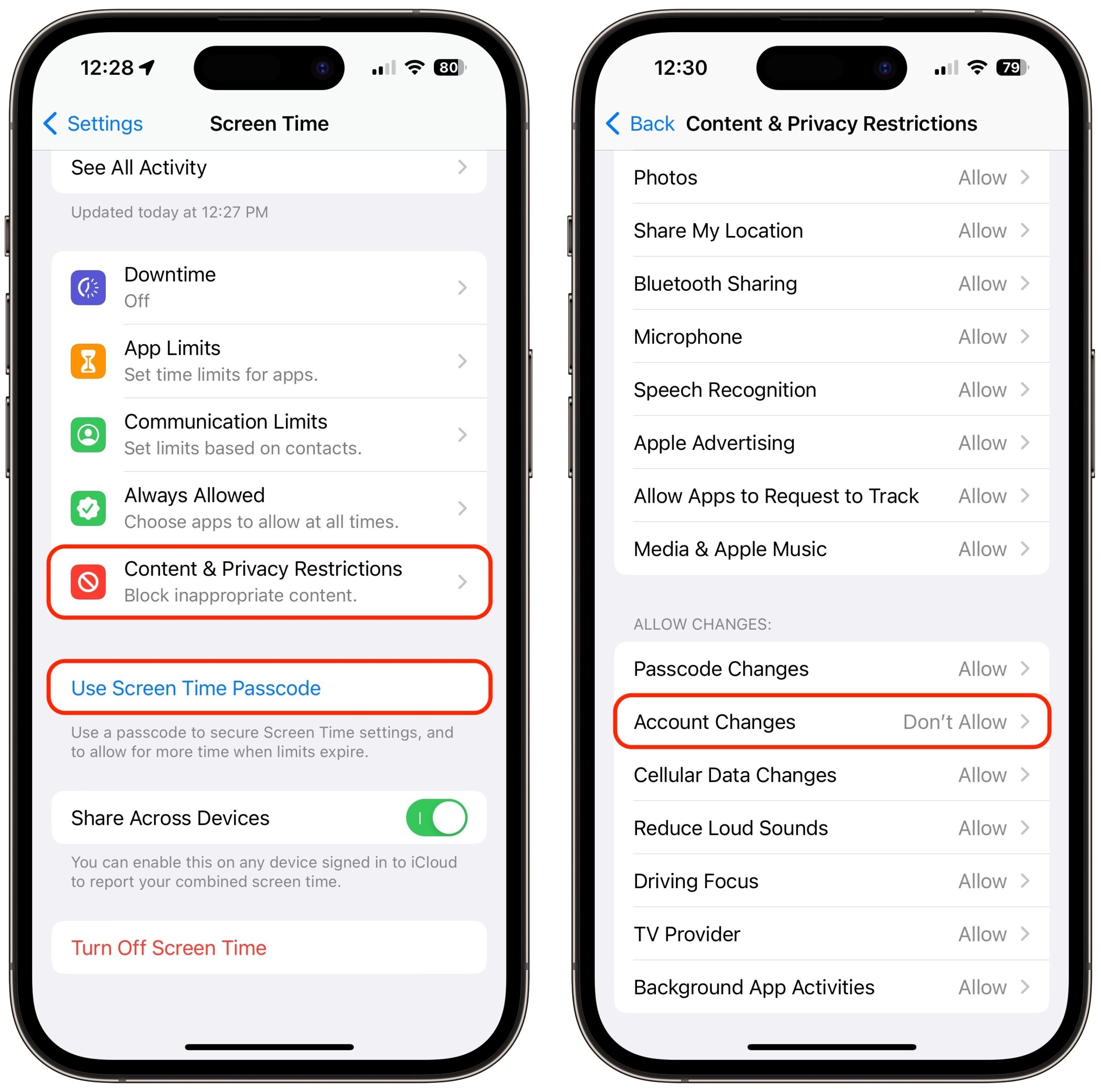

Il più vicino che abbiamo a un passaggio aggiuntivo per la password è un Passcode Screen Time. Se abiliti Screen Time, imposti un passcode Screen Time separato a quattro cifre, attivi Restrizioni contenuto e privacy e selezioni Modifiche account > Non consentire, nessuno può modificare la password del tuo ID Apple senza quel passcode. Sfortunatamente, ti impedisce persino di accedere a Impostazioni> Il tuo nome senza prima andare su Impostazioni> Tempo di utilizzo> Restrizioni contenuto e privacy> Modifiche account> ####> Consenti. La maggior parte delle persone non sopporterebbe un tale aumento di velocità.

Un altro difetto notato da Stern e Nguyen è che la nuova opzione della chiave di sicurezza hardware di Apple, se abilitata, non sempre richiedere la chiave hardware quando si apportano modifiche se l’utente dispone del passcode del dispositivo (vedere”Apple rilascia iOS 16.3, iPadOS 16.3 e macOS 13.2 Ventura con supporto per chiave di sicurezza hardware”, 23 gennaio 2023). Anche la protezione della chiave di sicurezza può essere completamente rimossa, senza avere una delle chiavi hardware. Apple dovrebbe rivalutare il modo in cui questa opzione ad alta sicurezza, anche se verrà utilizzata solo da un sottoinsieme di utenti, mantiene le sue promesse.

Come proteggersi

Potresti pensare di non sarebbe mai vittima di un furto di orologi, di essere drogato in un bar o ad un appuntamento o di un crimine violento. Ma il furto di un passcode può avvenire in altre circostanze. E ha conseguenze così gravi, come hanno notato i giornalisti del Wall Street Journal, che anche se non sei un barfly o vivi in un’area con un’alta incidenza di furti di proprietà violenti, penso che tutti dovrebbero fare il punto su questi modi per scoraggiare malintenzionati uso del loro passcode:

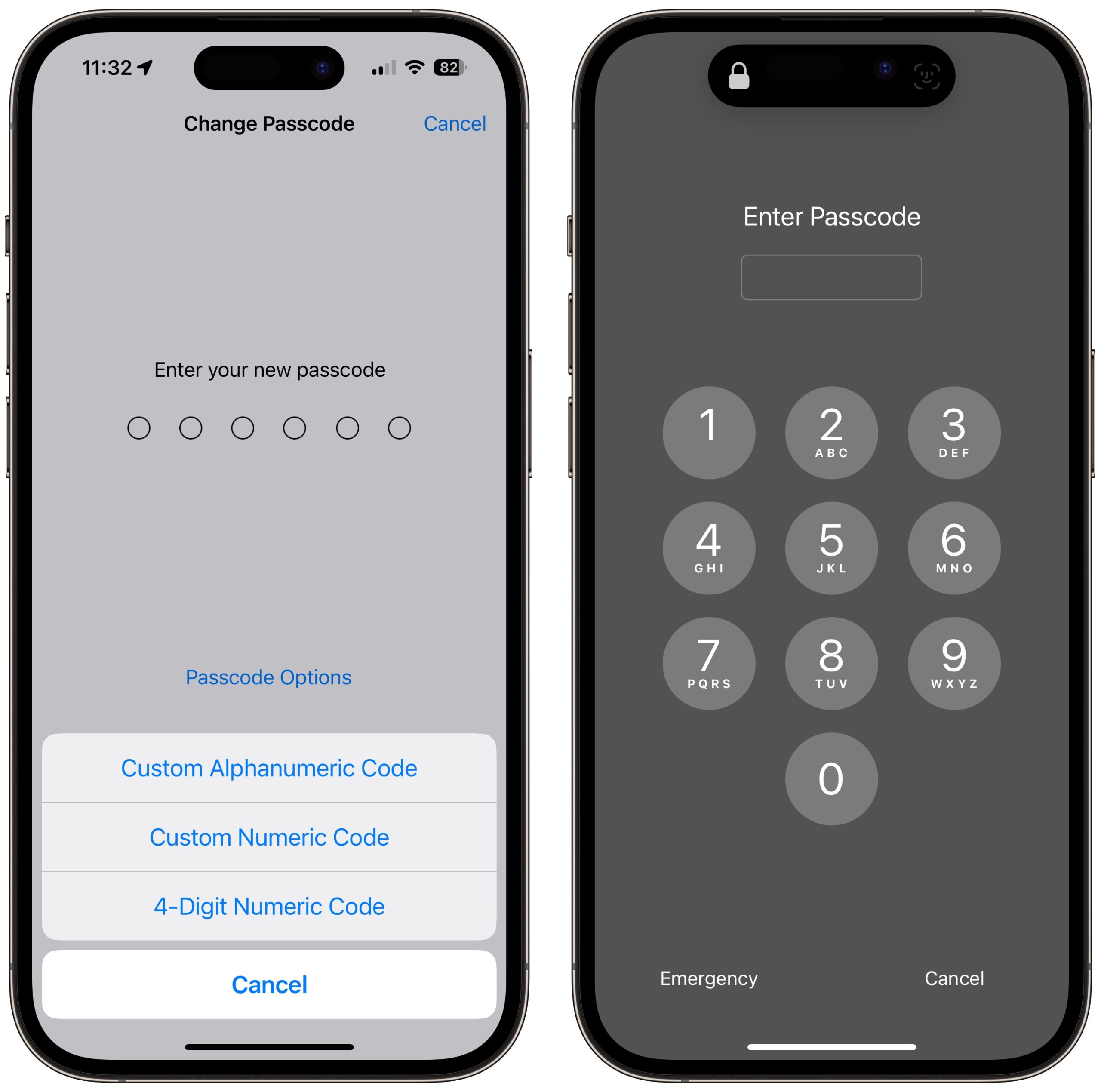

presta attenzione alla sicurezza fisica del tuo iPhone in pubblico. Questi attacchi richiedono sia il tuo passcode che il possesso fisico del tuo iPhone. Molti di noi sono diventati blasé nell’esporre i nostri iPhone in pubblico perché li usiamo costantemente e perché anche tutti gli altri hanno uno smartphone. Apple ha anche fatto un ottimo lavoro con il messaggio che un iPhone è inutile per un ladro a causa di un passcode che ne protegge il contenuto e Blocco attivazione che garantisce che non possa essere rivenduto intatto: questo probabilmente ci rende meno preoccupati per la sua sicurezza anche se c’è un fastidio e spesa per sostituirlo. Non c’è un buon modo per impedire a un ladro di afferrare l’iPhone dalla tua mano quando lo stai usando, ma se puoi tenerlo in una tasca o in una borsa quando non è in uso, piuttosto che tenerlo o lasciarlo sul tavolo in davanti a te, questo riduce la possibilità che un ladro ti prenda di mira. Usa sempre Face ID o Touch ID in pubblico. La chiave di questi attacchi è l’acquisizione del passcode dell’utente; il modo più semplice per farlo è osservarti o registrarti entrando. Se ti affidi interamente a Face ID o Touch ID, in particolare in pubblico, nessuno può rubare il tuo passcode a tua insaputa. (La polizia crede che coloro che vengono drogati mentre bevono abbiano il viso o le dita usati, ma ciò non rivela i loro passcode.) Se hai evitato Face ID o Touch ID sulla base di qualche convinzione errata sulla sicurezza delle tue informazioni biometriche, io ti imploro di usarlo. L’impronta digitale o le informazioni facciali vengono memorizzate esclusivamente sul dispositivo in Secure Enclave, che è molto più sicuro rispetto all’inserimento del passcode in quasi tutte le circostanze. Se sei una delle poche persone per le quali Face ID o Touch ID funzionano male, nascondi il tuo passcode a chiunque stia guardando, proprio come faresti quando inserisci il tuo PIN in un bancomat. Prendi in considerazione un passcode più forte: per impostazione predefinita, i passcode dell’iPhone sono di sei cifre. Puoi eseguire il downgrade a quattro cifre, il che è una cattiva idea, ma puoi anche eseguire l’upgrade a un passcode alfanumerico più lungo. Nel video, Joanna Stern lo consiglia, e potrebbe rendere più difficile per qualcuno osservare di nascosto, ma non sono convinto che la maggiore sicurezza varrebbe lo sforzo aggiuntivo. Qualcuno potrebbe ancora registrarti mentre inserisci il tuo passcode alfanumerico, e più lungo e difficile è l’inserimento, più tempo ci vorrà e più sarai concentrato a digitarlo correttamente, rendendoti meno consapevole di ciò che ti circonda. (È interessante notare che, se imposti un passcode alfanumerico con solo cifre, ottieni comunque un tastierino numerico per inserirlo, mentre se aggiungi caratteri non numerici, devi usare la tastiera completa.) Tuttavia, non posso raccomandare la maggior parte delle persone andare oltre un passcode standard a sei cifre. Assicurati solo che non sia qualcosa di banalmente facile da osservare o indovinare, come 111111 o 123456. Non condividere mai il tuo passcode con familiari fidati. Se non vuoi dare a qualcuno l’accesso completo al tuo conto bancario, non dare loro il tuo passcode. Se circostanze estreme ti richiedono di fidarti temporaneamente di una persona al di fuori di quella cerchia, cambia il passcode in qualcosa di semplice che ricorderanno, anche 123456, e cambialo di nuovo non appena restituiscono il tuo iPhone. Usa un gestore di password di terze parti invece del portachiavi iCloud. Mi addolora consigliare questa opzione perché Apple continua a migliorare l’interfaccia del portachiavi iCloud con Impostazioni> Password e Impostazioni di sistema/Preferenze> Password. Ma fino a quando i sistemi operativi non proteggono l’accesso alle password di iCloud Keychain con più del passcode, fare affidamento su iCloud Keychain non è abbastanza sicuro. Al contrario, i gestori di password di terze parti proteggono le tue password con una password separata. Anche se supportano e abiliti lo sblocco biometrico, il fallback è la password dell’account del gestore delle password, non il passcode del dispositivo.

Non condividere mai il tuo passcode con familiari fidati. Se non vuoi dare a qualcuno l’accesso completo al tuo conto bancario, non dare loro il tuo passcode. Se circostanze estreme ti richiedono di fidarti temporaneamente di una persona al di fuori di quella cerchia, cambia il passcode in qualcosa di semplice che ricorderanno, anche 123456, e cambialo di nuovo non appena restituiscono il tuo iPhone. Usa un gestore di password di terze parti invece del portachiavi iCloud. Mi addolora consigliare questa opzione perché Apple continua a migliorare l’interfaccia del portachiavi iCloud con Impostazioni> Password e Impostazioni di sistema/Preferenze> Password. Ma fino a quando i sistemi operativi non proteggono l’accesso alle password di iCloud Keychain con più del passcode, fare affidamento su iCloud Keychain non è abbastanza sicuro. Al contrario, i gestori di password di terze parti proteggono le tue password con una password separata. Anche se supportano e abiliti lo sblocco biometrico, il fallback è la password dell’account del gestore delle password, non il passcode del dispositivo.

Elimina le foto contenenti SSN o altri numeri di identificazione. È comune scattare una foto della tua tessera di previdenza sociale, della patente di guida o del passaporto come backup, nel caso in cui perdi la cosa reale. Non è una cattiva idea, ma la memorizzazione di tali immagini in Foto li rende vulnerabili a questi attacchi. Invece, memorizzali nel tuo gestore di password. Cerca in Foto su SSN, TIN, EIN, patente di guida e passaporto, insieme alla tua previdenza sociale effettiva e altri numeri di identificazione. Cerca anche su Visa, MasterCard, Discover, American Express e i nomi di qualsiasi altra carta di credito che potresti aver fotografato come backup. (La ricerca di testo in Foto funziona in macOS 13 Ventura e iOS 16. Per le versioni precedenti del sistema operativo, prova Ricerca foto; vedi”Lavora con il testo nelle immagini con TextSniper e la ricerca di foto”, 23 agosto 2021.)

La mia risposta

Sto mettendo il mio tempo dove è la mia bocca. Anche se corro un rischio molto basso per questi attacchi, che prendono di mira principalmente i frequentatori di bar nelle grandi città e le persone in aree con frequenti crimini di strada, ho adottato misure per ridurre la mia esposizione.

In primo luogo , mi affido già a Face ID quando possibile e sarò ancora più consapevole di chi sta guardando mentre inserisco il mio passcode se Face ID fallisce e sono costretto a toccare le mie cifre segrete. Sono già un po’imbarazzato di avere il mio iPhone fuori quando sono in pubblico quando non lo uso, e probabilmente lo terrò in tasca anche più di prima.

Secondo , ho deciso di cancellare tutte le mie password memorizzate nel portachiavi iCloud. Sul mio MacBook Air, sono andato su Impostazioni di sistema> Password, le ho selezionate tutte e ho premuto Elimina. (Puoi farlo anche nel riquadro delle impostazioni delle password di Safari.) Poiché non ho mai usato seriamente il portachiavi iCloud, non è stato un problema: tutto lì dentro era essenzialmente casuale. Fino a poco tempo fa utilizzavo LastPass, ma dopo la violazione di LastPass sono passato a 1Password e ho importato tutte le mie password LastPass (vedi”LastPass Shares Details of Security Breach”, 24 dicembre 2022). Avevo molte password già memorizzate in 1Password da varie importazioni e test nel corso degli anni, oltre ai depositi che condivido con Tonya e Tristan. Ogni volta che utilizzo una password adesso, mi dedico qualche minuto a ripulire i duplicati e i relativi errori, come le password generate automaticamente rimanenti.

Mi rendo conto che coloro che si affidano a iCloud Keychain non si sentiranno a proprio agio nell’eliminare le proprie password, ma Posso dire che ho trovato semplice passare a 1Password da LastPass e 1Password offre istruzioni per esportare le password del portachiavi iCloud e importarle in 1Password. Fai il ballo di esportazione/importazione e vivi con 1Password, o qualsiasi altro gestore di password tu scelga, per una o due settimane per assicurarti che funzioni per te prima di eliminare tutto dal portachiavi iCloud. Se decidi di tornare al portachiavi iCloud in futuro, anche questo è possibile.

In terzo luogo, ho sfogliato visivamente e utilizzato ricerche di testo nella mia libreria di foto per carte d’identità e simili, esportandone alcune per l’importazione in 1Password ed eliminando tutto in seguito. (Ricorda che Foto memorizza le immagini eliminate nell’album Eliminati di recente per circa 30 giorni prima di eliminarle definitivamente. Per rimuoverle immediatamente, seleziona le foto in quell’album e premi Elimina.) Ho trovato la patente di guida, il passaporto, le carte di credito, le carte dell’assicurazione e altre carte dal mio portafoglio. Assicurati di fare clic su Visualizza tutto dopo aver eseguito una ricerca di foto se ci sono più di una manciata di risultati. Ho anche cercato sulla carta e ho fatto scorrere oltre 500 foto dispari per trovarne alcune sfuggite ad altre ricerche. (Chi sapeva che ho scattato così tante foto contenenti cartone?)

Ho pensato brevemente di spostare quelle immagini sensibili nell’album Nascosto in Foto e utilizzare la nuova opzione iOS 16/Ventura per proteggere quell’album con Face ID o Touch ID. Sfortunatamente, quando ho testato più errori di Face ID sul mio iPhone, alla fine mi è stato richiesto il mio passcode, che ha rivelato l’album Hidden. È un altro esempio di come il passcode sia la chiave del tuo regno.

Mentre la possibilità che una determinata persona cada vittima di questo tipo di attacco è incredibilmente piccola, e in realtà non sono preoccupato per me stesso, il I resoconti del Wall Street Journal mi hanno portato a pensare e ripulire i miei più ampi presupposti e comportamenti sulla sicurezza. Ho apprezzato la spintarella e ti incoraggio a riflettere anche sulla tua situazione di sicurezza.