ในขณะที่ข่าวการล่มสลายของ Silicon Valley Bank (SVB) ยังคงครอบงำหัวข้อข่าว อาชญากรไซเบอร์กำลังใช้แคมเปญฟิชชิ่งที่แอบอ้างเป็น SVB และสถาบันการเงินอื่น ๆ รวมถึง M-F-A และ Bloomberg

อาชญากรไซเบอร์จะตอบสนองต่อวงจรข่าวตลอด 24 ชั่วโมงอย่างรวดเร็ว โดยมุ่งหวังที่จะใช้ประโยชน์จากความทุกข์ยากที่อาจเกิดขึ้นจากสถานการณ์ทางการเงินของพวกเขา เพื่อทำให้พวกเขาอ่อนไหวต่อการโจมตีประเภทนี้มากขึ้น

สรุปการโจมตีอย่างรวดเร็ว

เวกเตอร์และประเภท: อีเมลฟิชชิง

เทคนิค: การแอบอ้างเป็นแบรนด์; วิศวกรรมสังคม

เพย์โหลด: ไฮเปอร์ลิงก์ที่เป็นอันตรายเพื่อขโมยข้อมูลส่วนบุคคล พร้อมการติดตามแบบฝังเพื่อให้ข้อมูลเชิงลึกเพิ่มเติมแก่ผู้โจมตี รวมถึงที่อยู่ IP ที่เข้าถึงเว็บไซต์ฟิชชิง และเอกสารแนบเพื่อขโมยรายละเอียดทางการเงินที่ใช้สำหรับการฉ้อโกงทางโทรศัพท์

เป้าหมาย: องค์กรในอเมริกาเหนือและสหราชอาณาจักร

แพลตฟอร์ม: Microsoft 365

ข้ามเกตเวย์อีเมลที่ปลอดภัย: ใช่

อีเมลฟิชชิ่งใช้เทมเพลต html ที่มีสไตล์เฉพาะตัวสูง เช่นเดียวกับอีเมลข้อความธรรมดาที่ส่งจากโดเมนอีเมลปลอมที่มีลักษณะคล้ายกัน. เพย์โหลดประกอบด้วยไฮเปอร์ลิงก์ไปยังเว็บไซต์ฟิชชิงที่ขโมยข้อมูลส่วนบุคคลของเหยื่อและไฟล์แนบที่ใช้เพื่อรวบรวมรายละเอียดทางการเงินสำหรับการฉ้อโกงผ่านสาย

อีเมลฟิชชิ่ง SVB: การแอบอ้างบุคคลอื่นและการโจมตีด้วยการฉ้อโกงผ่านสาย

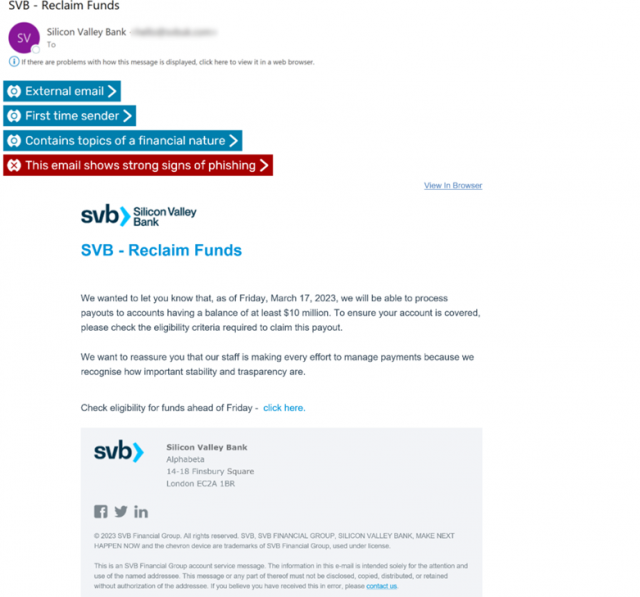

การโจมตีที่เราพบเห็นโดยแอบอ้างเป็น SVB นั้นเกิดจากการคัดลอกและแก้ไข SVB html มาตรฐานที่ใช้ในอีเมลที่ถูกต้อง ซึ่งรวมถึงการแสดงโลโก้ SVB ความละเอียดสูง การใช้สีของแบรนด์ และการรวมส่วนท้ายของ SVB ดั้งเดิมเข้ากับที่อยู่ที่ถูกต้องตามกฎหมายในลอนดอน สหราชอาณาจักร สิ่งนี้จะเพิ่มความน่าเชื่อถือของการโจมตี ทำให้มีโอกาสมากขึ้นที่เหยื่อจะถูกหลอก

ข้อกังวลเบื้องต้นบางประการสำหรับลูกค้า SVB ที่เน้นไปที่วงเงินคุ้มครอง $250,000 สำหรับบัญชีเงินฝากเงินสดแต่ละบัญชีที่เสนอโดย Federal Deposit Insurance Corporation อีเมลฟิชชิ่งด้านล่างแสดงอาชญากรไซเบอร์ใช้ประโยชน์จากข้อมูลนี้โดยเสนอให้เหยื่อเข้าถึงเงินของพวกเขาเกินขีดจำกัดเดิมอย่างมาก สูงถึง $10 ล้าน

เช่นเดียวกับการหลอกล่อเหยื่อโดยใช้ข้อกังวลเกี่ยวกับการเข้าถึงเงินของพวกเขา อาชญากรไซเบอร์ยังใช้เส้นตาย’วันศุกร์ที่ 17 มีนาคม 2566’เพื่อเพิ่มแรงกดดันต่อผู้ที่ตกเป็นเหยื่อ กลวิธีทางวิศวกรรมสังคมที่ใช้บ่อยนี้ออกแบบมาเพื่อบังคับให้ผู้คน’คิดเร็ว’ทำให้พวกเขามีโอกาสน้อยที่จะตรวจสอบว่าสิ่งที่พวกเขากำลังทำนั้นปลอดภัย

ที่อยู่”จาก”เลียนแบบหน่วยงานของ SVB ในสหราชอาณาจักร:’svbuk.com‘. ในขณะที่เขียน นักวิจัยของเราเชื่อว่านี่เป็นโดเมนที่มีลักษณะคล้ายกัน แทนที่จะเป็นโดเมนของ SVB ที่ถูกต้องตามกฎหมาย เนื่องจากไม่ผ่านการรับรองความถูกต้องทางเทคนิค

เมื่อผู้ใช้คลิกลิงก์ในอีเมล พวกเขา ถูกนำไปยังเว็บไซต์ฟิชชิงที่แอบอ้างเป็น SVB

อีเมลฟิชชิ่งปลอมแปลงเป็น SVB โดยใช้เทมเพลต html ที่ถูกขโมยพร้อมเพย์โหลดของลิงก์ฟิชชิ่ง

อีเมลฟิชชิ่งปลอมแปลงเป็น SVB โดยใช้เทมเพลต html ที่ถูกขโมยพร้อมเพย์โหลดของลิงก์ฟิชชิ่ง

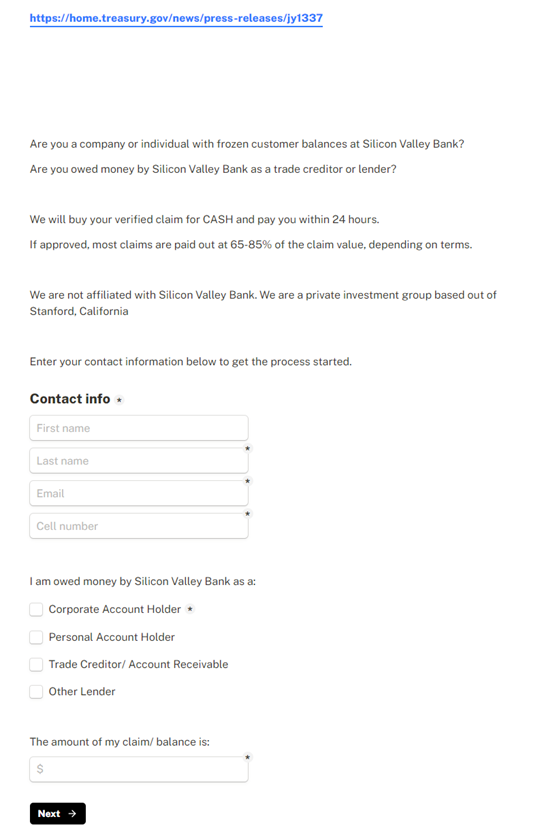

เพย์โหลดของฟิชชิ่งลิงก์จะนำเหยื่อไปยังโดเมนเว็บไซต์ที่สร้างขึ้นเมื่อวันที่ 10 มีนาคม 2023 (วันเดียวกับที่ SVB ล่มสลาย) ซึ่งเรียกว่า’cash4svb’ซึ่งอ้างว่ารวบรวมข้อมูลจากผู้รับเพื่อดูว่าบัญชีของพวกเขามีสิทธิ์ได้รับการจ่ายเงินเพิ่มขึ้นหรือไม่

ณ จุดนี้ การโจมตีอาจมีความน่าเชื่อน้อยลง นักวิจัยของเราสังเกตว่าเว็บไซต์ที่คล้ายกันมีปัญหาด้านเครื่องสำอางที่ชัดเจนและไม่สามารถเปรียบเทียบได้กับเว็บไซต์ที่ถูกต้องตามกฎหมาย อย่างไรก็ตาม การใช้โดเมนที่มี’svb’และภาพแบนเนอร์รวมถึง SVB ที่ด้านบนสุดของหน้า อาชญากรไซเบอร์คาดการณ์ว่าความวิตกกังวลและความสิ้นหวังจะผลักดันให้เหยื่อเพิ่มจำนวนฟิลด์

นอกจากนี้ อาชญากรไซเบอร์ยังสร้าง การอ้างสิทธิ์ในเว็บไซต์ฟิชชิ่งว่าเป็นของ’กลุ่มการลงทุนส่วนตัวจากสแตนฟอร์ด แคลิฟอร์เนีย’การอ้างสิทธิ์นี้ทำงานได้สองวิธี: (1) อธิบายว่าทำไมเว็บไซต์ไม่สอดคล้องกับการสร้างแบรนด์ของ SVB และ (2) เพิ่มความมั่นใจว่าเงินจะจ่ายแม้ว่า SVB จะวุ่นวายก็ตาม

นักวิจัยของเราคาดว่ารายละเอียดเหล่านี้ อาชญากรไซเบอร์สามารถใช้เพื่อโจมตี SVB ได้โดยตรง (โดยการกรอกแบบฟอร์ม เหยื่อกำลังสร้างรายชื่อลูกค้า SVB สำหรับผู้โจมตี) หรือข้อมูลอาจขายบนเว็บมืดเพื่อใช้ในการโจมตีในอนาคต

เว็บไซต์ฟิชชิ่งใช้เพื่อขโมยข้อมูลส่วนบุคคลจาก SVB ลูกค้า:

เว็บไซต์ฟิชชิ่งใช้เพื่อขโมยข้อมูลส่วนบุคคลจาก SVB ลูกค้า:  ขยายมุมมองข้อความและแบบฟอร์ม

ขยายมุมมองข้อความและแบบฟอร์ม

อีเมลฟิชชิ่งของ Bloomberg: การแอบอ้างบุคคลอื่นซึ่งนำไปสู่การฉ้อโกงทางโทรศัพท์

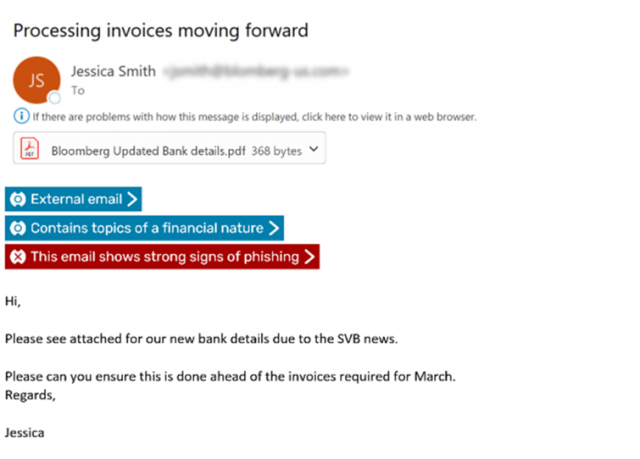

นอกจากการโจมตีที่แอบอ้างเป็น SVB แล้ว Egress Defend ยังตรวจพบการโจมตีทางวิศวกรรมทางสังคมที่รอบคอบซึ่งแจ้ง เหยื่อที่องค์กรของผู้ส่งกำลังเปลี่ยนบัญชีธนาคารและรายละเอียดทางการเงินจำเป็นต้องได้รับการอัปเดต

ในตัวอย่างด้านล่าง อาชญากรไซเบอร์ใช้โดเมนปลอมที่มีลักษณะคล้ายกันเพื่อแอบอ้างเป็น Bloomberg (‘@blomberg-us.com) อีเมลฟิชชิ่งใช้ข่าว SVB เป็นข้อแก้ตัวที่สมเหตุสมผลว่าเหตุใดจึงต้องเปลี่ยนรายละเอียดธนาคาร ไฟล์แนบ.pdf รองรับการอ้างสิทธิ์ผ่านชื่อไฟล์’Bloomberg Update Bank details’

คล้ายกับอีเมลเลียนแบบ SVB การโจมตีนี้ยังใช้กำหนดเวลา (‘ก่อนใบแจ้งหนี้ที่จำเป็นสำหรับเดือนมีนาคม’) เพื่อ วางแผนทางสังคมให้เหยื่อตอบสนองอย่างรวดเร็วเพื่อหลีกเลี่ยงการแตกสาขา

ไฟล์แนบประกอบด้วยรายละเอียดธนาคารทางเลือก ซึ่งหากบริษัทใช้ จะส่งผลให้เกิดการฉ้อโกงทางโทรศัพท์

อีเมลฟิชชิ่งที่แอบอ้างเป็น Bloomberg

อีเมลฟิชชิ่งที่แอบอ้างเป็น Bloomberg

โดเมน ที่เราเห็นว่าอีเมลเหล่านี้ส่งมาจาก

ตามที่ระบุไว้ อีเมลถูกส่งจากโดเมนปลอมที่มีลักษณะคล้ายกันซึ่งแอบอ้างเป็นองค์กรที่ถูกต้องตามกฎหมาย โดเมนบางส่วนที่นักวิจัยของเราพบเห็นได้แก่:

ลิงก์ที่เราเห็นว่าเป็นเพย์โหลดในอีเมลฟิชชิ่งเหล่านี้

นี่คือบางส่วนของโดเมนที่ถูกปลอมแปลง ไฮเปอร์ลิงก์ที่เป็นอันตรายที่มีลักษณะคล้ายกันซึ่งเป็นส่วนหนึ่งของการโจมตีเลียนแบบ SVB:

ตามที่กล่าวไว้ข้างต้น การโจมตีบางส่วนใช้เพย์โหลดตามไฟล์แนบสำหรับการฉ้อโกงผ่านสาย

การวิเคราะห์ขาออก

การโจมตีเหล่านี้แสดงให้เห็นว่าอาชญากรไซเบอร์ สร้างอาวุธให้กับวงจรข่าว 24 ชั่วโมง เมื่อองค์กรหรือหัวข้อต่างๆ ตกเป็นกระแสในข่าว แทบจะหลีกเลี่ยงไม่ได้เลยที่จะเห็นกระแสของแคมเปญฟิชชิงเพื่อตอบสนอง เว็บไซต์ฟิชชิ่งที่วิเคราะห์ข้างต้นสร้างขึ้นในวันที่ 10 มีนาคม 2023 ในวันเดียวกับที่ SVB ล่มสลาย ซึ่งแสดงให้เห็นถึงความเร็วที่อาชญากรไซเบอร์สร้างและดำเนินการแคมเปญฟิชชิ่งที่ใช้ประโยชน์จากข่าวที่กำลังเป็นกระแส

ในแคมเปญนี้ อาชญากรไซเบอร์ใช้ประโยชน์จาก ความวิตกกังวลที่เพิ่มขึ้นของผู้ที่ตกเป็นเหยื่อเกี่ยวกับความปลอดภัยทางการเงินและการเข้าถึงเงินทุน ตลอดจนใช้ประโยชน์จากการหยุดชะงักที่กว้างขึ้นด้วยการเปลี่ยนแปลงรายละเอียดธนาคารและกระบวนการชำระเงิน

อีเมลฟิชชิ่งมีกลวิธีทางวิศวกรรมสังคมเพื่อเพิ่มความน่าเชื่อถือและลด ความสงสัยของเหยื่อ เช่น การใช้เทมเพลตอีเมล SVB ที่ถูกต้องและโดเมนปลอม นอกจากนี้ ความรู้สึกเร่งรีบที่เกิดขึ้นจากการกำหนดเวลาตามอำเภอใจยังผลักดันให้ผู้คนตอบสนองโดยสัญชาตญาณ โดยมีเวลาน้อยลงสำหรับการคิดอย่างมีเหตุผลหรือตรวจสอบสถานการณ์ซ้ำกับคนอื่น ผู้คนจะอยู่ในสภาวะวิตกกังวลที่เพิ่มสูงขึ้นแล้ว และกลวิธีเหล่านี้จะควบคุมพวกเขาต่อไปเพื่อเพิ่มโอกาสที่พวกเขาจะทำผิดพลาดและตกเป็นเหยื่อของการโจมตี

ข้อมูลที่รวบรวมโดยเว็บไซต์ฟิชชิงใน SVB การโจมตีแบบแอบอ้างอาจทำให้อาชญากรไซเบอร์มีรายชื่อลูกค้า SVB ที่คัดสรรแล้ว เนื่องจากเป็นไปได้ว่ามีเพียงบริษัทและบุคคลที่ได้รับผลกระทบเท่านั้นที่จะตอบสนอง ข้อมูลนี้สามารถใช้เพื่อกำหนดเป้าหมายเหยื่อและองค์กรของพวกเขาอีกครั้งในการโจมตีที่เกี่ยวข้องอื่น ๆ หรือใช้ในแคมเปญ SVB อื่น ๆ รวมถึงอาชญากรไซเบอร์รายอื่น ๆ ที่สามารถซื้อรายชื่อได้หากมีการวางขายบนเว็บมืด

ประการสุดท้าย การโจมตีด้วยการฉ้อโกงทางโทรศัพท์อาจส่งผลให้อาชญากรไซเบอร์ได้รับค่าจ้างอย่างรวดเร็ว โดยอย่างน้อยจะมีการชำระใบแจ้งหนี้เดือนมีนาคมเข้าบัญชีของพวกเขา เนื่องจากเหยื่อพยายามที่จะตอบสนองต่อสถานการณ์ที่เปลี่ยนแปลงกับซัพพลายเออร์ของตน

คำแนะนำ เพื่อความปลอดภัยจากการโจมตีแบบฟิชชิ่งเหล่านี้

เช่นเดียวกับข่าวที่กำลังเป็นกระแส ผู้คนต้องตระหนักว่าอาชญากรไซเบอร์ใช้การล่มสลายของ SVB และควรได้รับคำแนะนำให้ปฏิบัติต่อการอัปเดตด้วยความระมัดระวัง รวมถึงการยืนยันข้อความด้วยวิธีอื่น (เช่น การเยี่ยมชมเว็บไซต์ที่ถูกต้องผ่านเครื่องมือค้นหาหรือลิงก์เบราว์เซอร์ที่บันทึกไว้ แทนที่จะคลิกอีเมลฟิชชิ่ง)

องค์กรควรเปิดใช้การรับรองความถูกต้องด้วยหลายปัจจัยด้วยเพื่อเป็นชั้นป้องกัน ป้องกัน ตนเองจากการโจมตียึดครองบัญชี

เรายังแนะนำให้องค์กรต่างๆ ลงทุนในโซลูชันการตรวจจับฟิชชิ่งขั้นสูง เช่น Egress Defend ที่ให้ความสามารถในการตรวจจับอัจฉริยะสำหรับการโจมตีฟิชชิงขั้นสูงและช่วงเวลาที่สอนได้ตามเวลาจริงเพื่อปรับปรุงการรับรู้ด้านความปลอดภัยและ การฝึกอบรมเพื่อช่วยให้ผู้คนระบุภัยคุกคามที่แท้จริงที่กำหนดเป้าหมายพวกเขา

เครดิตรูปภาพ: rarrarorro/depositphotos.com

Jack Chapman ดำรงตำแหน่งรองประธานฝ่าย Threat Intelligence ขาออก