© Ground Picture/Shutterstock.com

หากคุณใช้ Wi-Fi สำหรับเครือข่ายไร้สายที่บ้านหรือในธุรกิจหรือที่ทำงาน คุณจะรู้ได้อย่างไรว่าข้อมูลที่คุณแลกเปลี่ยนกับอินเทอร์เน็ตนั้นปลอดภัย เครือข่ายท้องถิ่นแบบไร้สาย (WLAN) ที่ไม่ปลอดภัยมีความเสี่ยงที่จะถูกสอดแนม เจาะระบบ และโจมตีอื่นๆ โชคดีที่เครือข่าย Wi-Fi ส่วนใหญ่ได้รับการรักษาความปลอดภัยด้วยหนึ่งในสองเทคโนโลยีชั้นนำ ได้แก่ WEP และ WPA ผู้สร้าง Wi-Fi ได้พัฒนา WEP และ WPA เพื่อให้แน่ใจว่าเครือข่ายไร้สายของคุณยังคงเป็นส่วนตัวและปลอดภัย แต่มีความแตกต่างที่สำคัญระหว่างเทคโนโลยีเหล่านี้ที่ทำให้เครือข่ายหนึ่งมีความปลอดภัยมากกว่าอีกเทคโนโลยีหนึ่ง ในบทความนี้ เราจะแบ่งปันความแตกต่างหลัก 5 ประการระหว่าง WEP และ WPA เพื่อช่วยคุณเลือกเทคโนโลยีความปลอดภัยที่ดีที่สุดสำหรับเครือข่าย Wi-Fi ของคุณ

WEP กับ WPA: การเปรียบเทียบแบบเคียงข้างกัน

เครือข่าย Wi-Fi ปัจจุบันส่วนใหญ่ได้รับการปกป้องด้วย WPA2 หรือ WPA3.

เครือข่าย Wi-Fi ปัจจุบันส่วนใหญ่ได้รับการปกป้องด้วย WPA2 หรือ WPA3.

©A_stockphoto/Shutterstock.com

WEP vs. WPA: 5 ความแตกต่างที่ต้องรู้

โปรโตคอลความปลอดภัยเครือข่ายทั้งสองถูกใช้เพื่อปกป้องเครือข่าย Wi-Fi ของผู้บริโภคและธุรกิจ แต่ความแตกต่างของโปรโตคอลนี้หมายความว่ามีเพียงหนึ่งเดียวเท่านั้น เหมาะสำหรับการใช้งานอย่างต่อเนื่อง ความแตกต่างพื้นฐาน 5 ประการระหว่าง WEP และ WPA มีดังนี้

1. WPA เป็นเทคโนโลยีที่ใหม่กว่า

ความแตกต่างที่สำคัญระหว่างเทคโนโลยีความปลอดภัย Wi-Fi ทั้งสองนี้คือ WEP นั้นเก่ากว่า WPA สิ่งต่างๆ เปลี่ยนแปลงไปอย่างรวดเร็วในด้านเทคโนโลยี ดังนั้นจึงไม่แปลกใจเลยที่ WEP เป็นโปรโตคอลความปลอดภัยที่มีอายุมากกว่า 23 ปี จึงล้าสมัยไปแล้วในปัจจุบัน

2. WEP ใช้งานได้กับ Wi-Fi 1 และ 2 เท่านั้น

IEEE/Wi-Fi Alliance เปิดตัว WEP เมื่อ Wi-Fi เริ่มต้นครั้งแรก (1999) และเป็นโปรโตคอลความปลอดภัยเครือข่ายเริ่มต้นบน Wi-Fi 1 และ 2 (802.11 b/a) แต่ WPA แทนที่เมื่อ Wi-Fi 3 (802.11g) ออกมา

3. ระดับการเข้ารหัส

WPA มีการเข้ารหัสที่แข็งแกร่งกว่ามาก มีมาตรฐานการเข้ารหัสขั้นสูง (AES) พร้อมคีย์เข้ารหัส 256 บิต เทียบกับคีย์เข้ารหัส 64 บิตและ 128 บิตของ WEP และ WEP2 แม้ว่าทั้งสองเทคโนโลยีจะใช้รหัสสตรีม RC4 แต่ WPA ก็ใช้การผสมคีย์และการสร้างคีย์ใหม่โดยอัตโนมัติสำหรับแต่ละแพ็กเก็ตข้อมูลเพื่อปกปิดคีย์ให้น่าเชื่อถือยิ่งขึ้น

4. การรับรองความถูกต้องของเครือข่าย

WPA มีมาตรฐานการตรวจสอบอุปกรณ์ที่มีประสิทธิภาพมากกว่าการตรวจสอบสิทธิ์แบบเปิดและการตรวจสอบคีย์ที่ใช้ร่วมกันของ WEP ซึ่งรวมถึงการใช้คีย์กลุ่มและการจับมือแบบสี่ทิศทางเพื่อให้แน่ใจว่ามีเพียงผู้เข้าร่วมเครือข่ายที่ถูกต้องตลอดเวลา WPA 3 มีการรับรองความถูกต้องที่ทันสมัยที่สุดแต่ใช้งานง่าย ซึ่งรวมถึงการตรวจสอบรหัส QR สำหรับอุปกรณ์ที่ไม่มีแป้นพิมพ์

5. การปกป้องแพ็กเก็ตข้อมูล

WPA มีการป้องกันแพ็กเก็ตข้อมูลที่แข็งแกร่งกว่ามาก พร้อมการตรวจสอบความสมบูรณ์ของข้อความเพื่อให้แน่ใจว่าไม่มีใครดัดแปลงแพ็กเก็ตข้อมูลที่ได้รับ WEP เกือบทั้งหมดพึ่งพาการเข้ารหัสที่ค่อนข้างอ่อนแอและการตรวจสอบความซ้ำซ้อนแบบวนรอบ ซึ่งหมายความว่าแพ็กเก็ตข้อมูลที่ส่งอาจถูกสกัดกั้น เปลี่ยนแปลง และส่งซ้ำโดยไม่ตรวจจับได้

WEP คืออะไร

Wired Equivalent Privacy (WEP) เป็นอัลกอริธึมความปลอดภัย Wi-Fi รุ่นเก่าที่ถูกนำมาใช้เมื่อมาตรฐาน Wi-Fi 802.11 แรกปรากฏขึ้นในปลายปี 1990 ชื่อของมันหมายถึงความตั้งใจว่าโปรโตคอล WEP จะให้ระดับความปลอดภัยเครือข่ายที่เทียบเท่ากับเครือข่ายแบบมีสาย (Ethernet)

WEP เป็นแบบโต้ตอบกับผู้ใช้ปลายทางและพร้อมใช้งานโดยเป็นส่วนหนึ่งของการตั้งค่าความปลอดภัยของเราเตอร์ Wi-Fi และอุปกรณ์เครือข่ายอื่นๆ มันรักษาความปลอดภัยข้อมูลที่แลกเปลี่ยนข้ามเครือข่ายโดยการเข้ารหัสด้วย WEP รูปแบบแรกสุดโดยใช้คีย์เข้ารหัส 64 บิต เป็นโปรโตคอลการเข้ารหัสในตัวเพียงตัวเดียวในเวอร์ชันแรกของ Wi-Fi, Wi-Fi 1 (802.11b) และ Wi-Fi 2 (802.11a)

การพัฒนา WEP

หนึ่งในความท้าทายหลักในการพัฒนา WEP คือการรักษาความปลอดภัยที่ค่อนข้างหละหลวม นี่ไม่ใช่เพราะความประมาทเลินเล่อ แต่เนื่องจากในขณะที่ Wi-Fi Alliance พัฒนา WEP รัฐบาลสหรัฐฯ ได้จำกัดการใช้เทคโนโลยีการเข้ารหัส โดยจำกัดความซับซ้อนของคีย์การเข้ารหัสที่ WEP สามารถใช้ได้

เมื่อ WEP กลายเป็นมาตรฐานความปลอดภัยอย่างเป็นทางการสำหรับ Wi-Fi ในปี 1999 จุดอ่อนของมันก็ปรากฏชัดผ่านการโจมตีที่เผยแพร่อย่างกว้างขวางต่อไปนี้:

การโจมตีของ Fluhrer, Mantin และ Shamir, การโจมตีด้วยรหัสสตรีมที่กำหนดเป้าหมายรหัสสตรีม RC4 ที่ใช้โดย WEP เพื่อเข้ารหัสข้อมูลทีละบิต ทีมกำหนดเป้าหมายและกู้คืนคีย์เข้ารหัสจากข้อความที่เข้ารหัส RC4 การโจมตี Caffe Latte ซึ่งเป็นการโจมตีระยะไกลโดยใช้สแต็กไร้สายของ Windows เพื่อขอรับ WEP จากอุปกรณ์ไคลเอนต์โดยการทำให้เครือข่าย Wi-Fi ท่วมท้นด้วยคำขอ ARP ที่เข้ารหัส

เมื่อรัฐบาลสหรัฐฯ ยกเลิกข้อจำกัดเกี่ยวกับเทคโนโลยีการเข้ารหัส Wi-Fi Alliance ได้ดำเนินการอย่างรวดเร็วเพื่ออัปเดต WEP ด้วยคีย์การเข้ารหัสแบบ 128 บิตที่แรงขึ้น และต่อมาเป็นคีย์แบบ 256 บิต อย่างไรก็ตาม ในปี 2546 IEEE และ W-Fi Alliance ได้เปิดตัว Wi-Fi Protected Access (WPA) ซึ่งใช้ต่อจาก WEP ภายในปี 2547 เมื่อพวกเขาแนะนำ WPA2 WEP ก็กลายเป็นเทคโนโลยีดั้งเดิม

เทคโนโลยีที่ใช้โดย WEP

WEP ใช้เทคโนโลยีต่อไปนี้:

Rivest Cipher 4 (RC4/ARC4) รหัสคีย์สมมาตรที่เข้ารหัสหลักข้อความธรรมดาของสตรีมข้อมูลด้วยคีย์สตรีมแบบสุ่มหลอกทีละบิต เทคโนโลยีนี้ช่วยให้ข้อมูลที่ถ่ายโอนผ่านเครือข่ายเป็นส่วนตัว เดิมที WEP ใช้คีย์การเข้ารหัสแบบ 64 บิต แต่ WEP 2 ใช้คีย์แบบ 128 บิต CRC-32 ตัวแปรการตรวจสอบของการตรวจสอบความซ้ำซ้อนแบบวนรอบเพื่อตรวจสอบข้อผิดพลาดในข้อมูลที่ถ่ายโอนผ่านเครือข่าย Wi-Fi และทำให้มั่นใจได้ว่าแพ็กเก็ตข้อมูลจะได้รับอย่างถูกต้อง การรับรองความถูกต้องของระบบแบบเปิด เป็นกระบวนการที่อุปกรณ์เข้าถึงเครือข่ายไร้สายที่รักษาความปลอดภัยด้วยโปรโตคอล WEP ให้การเข้าถึงที่ง่ายซึ่งเหมาะสำหรับอุปกรณ์ของแขก เมื่ออุปกรณ์ไคลเอ็นต์ได้รับการตรวจสอบสิทธิ์แล้ว อุปกรณ์จะสามารถส่งและรับข้อมูลที่ไม่ได้เข้ารหัสผ่านเครือข่ายได้ การตรวจสอบคีย์ที่ใช้ร่วมกัน จำเป็นต้องมีการแลกเปลี่ยนคีย์ WEP เพื่อเข้าถึงและแลกเปลี่ยนข้อมูลที่เข้ารหัสบนเครือข่าย Wi-Fi

WPA คืออะไร

Wi-Fi Protected Access (WPA) หรือที่เรียกว่า Robust Security (IEEE 802.11i) เป็นเทคโนโลยีการรักษาความปลอดภัยเครือข่ายที่มาแทนที่ WEP และเราใช้เป็นประจำใน Wi-Fi เครือข่าย เปิดตัวครั้งแรกในปี 2546 โดย IEEE/Wi-Fi Alliance เพื่อตอบสนองต่อจุดอ่อนที่โดดเด่นในโปรโตคอล WEP เสริมความปลอดภัยด้วยการตรวจสอบอุปกรณ์และโปรโตคอลการเข้ารหัสที่แข็งแกร่งมาก ปัจจุบันอยู่ในรุ่นที่สาม มาตรฐานการรับรองความปลอดภัย WPA ที่มีอยู่คือ

Wi-Fi Protected Access (WPA) ดั้งเดิมที่เปิดตัวในปี 2003Wi-Fi Protected Access 2 (WPA2) ที่เปิดตัวในปี 2004Wi-Fi Protected Access 3 (WPA3) ที่เปิดตัวในปี 2018

โปรโตคอล WPA ทั้งสามมีอยู่ในเวอร์ชันส่วนบุคคล (เช่น WPA2-ส่วนบุคคล) และระดับองค์กร (เช่น WPA2-Enterprise) ที่พัฒนาขึ้นสำหรับผู้บริโภคและการใช้งานเชิงพาณิชย์ พวกเขาใช้การเข้ารหัสข้อมูล AES และต้องการชื่อเครือข่ายและรหัสผ่านสำหรับการเข้าถึงเครือข่าย

คุณสมบัติ WPA

คุณสมบัติความปลอดภัยเครือข่ายของ WPA ช่วยให้มั่นใจถึงการป้องกันการเข้าถึงเครือข่ายที่แข็งแกร่งและข้อมูลที่ถ่ายโอนผ่านเครือข่าย Wi-Fi WPA 3 แทนที่ WPA2 และ WPA ด้วยเครือข่าย Wi-Fi สมัยใหม่ที่ใช้ WPA2 เป็นอย่างน้อย และ WP3 พร้อมใช้งานเป็นประจำสำหรับเราเตอร์และอุปกรณ์ Wi-Fi 5 และ 6 คุณสมบัติและเทคโนโลยีที่สำคัญของ WPA ประกอบด้วย:

Counter Mode Cipher Block Chaining Message Authentication Code Protocol (CCMP): นี่คือโปรโตคอลการเข้ารหัสที่ได้รับการปรับปรุงตามมาตรฐานการเข้ารหัสขั้นสูง (AES) ที่พัฒนาขึ้นสำหรับ Wi-Fi โดยเฉพาะ

มาตรฐานการเข้ารหัสขั้นสูง (AES): เป็นมาตรฐานการเข้ารหัสที่รู้จักกันดีซึ่งพัฒนาโดยรัฐบาลสหรัฐอเมริกา ซึ่งสามารถใช้ 128, 192 และ คีย์การเข้ารหัส 256 บิต

Temporal Key Integrity Protocol (TKIP): ก่อนหน้านี้ WPA2 ใช้โปรโตคอลการเข้ารหัสนี้ แต่เทคโนโลยีอื่นเข้ามาแทนที่ มันปกปิดรูทคีย์โดยใช้ฟังก์ชันการผสมคีย์ ในขณะที่ใช้ RC4 เพื่อเข้ารหัสและถอดรหัสข้อมูล

การตรวจสอบความสมบูรณ์ของข้อความ (MIC): คุณลักษณะนี้ป้องกันข้อความที่เข้ารหัสจากการโจมตีการสกัดกั้นทั่วไป ตัวอย่างเช่น การโจมตีแบบ “พลิกบิต” ซึ่งแฮ็กเกอร์ส่งข้อความปลอมที่ดัดแปลงเล็กน้อยไปยังผู้รับเครือข่ายเพื่อพยายามเจาะเครือข่าย

การจับมือกันสี่ทิศทาง: WPA ใช้การจับมือกันสี่ทิศทางในการตรวจสอบสิทธิ์ มีความแข็งแกร่งมาก โดยต้องมีการแลกเปลี่ยนข้อความสี่ข้อความระหว่างจุดเข้าใช้งานของเครือข่ายและอุปกรณ์ที่ต้องการเข้าร่วม

การจับมือด้วยคีย์กลุ่ม (GTK): นี่เป็นเครื่องมือตรวจสอบความถูกต้องอีกแบบหนึ่ง ที่ให้คีย์ชั่วคราวของกลุ่มแบบจำกัดเวลาแก่อุปกรณ์ไคลเอนต์ที่เข้าร่วมทั้งหมดในเครือข่าย

ส่งต่อความลับ (FS): คุณลักษณะนี้สุ่มเปลี่ยนคีย์การเข้ารหัสระหว่างแพ็กเก็ตข้อมูลที่ส่งเพื่อให้ หากผู้โจมตีได้รับคีย์เข้ารหัส ข้อมูลที่พวกเขาถอดรหัสได้ก็จะเหลือน้อยที่สุด

ปัญหาด้านความปลอดภัย

WPA ก็มีปัญหาด้านความปลอดภัยเช่นกัน ซึ่งปัญหาเหล่านี้ได้รับการแก้ไขโดยส่วนใหญ่จากการใช้ WPA3 อย่างแพร่หลาย. ปัญหาด้านความปลอดภัยรวมถึง:

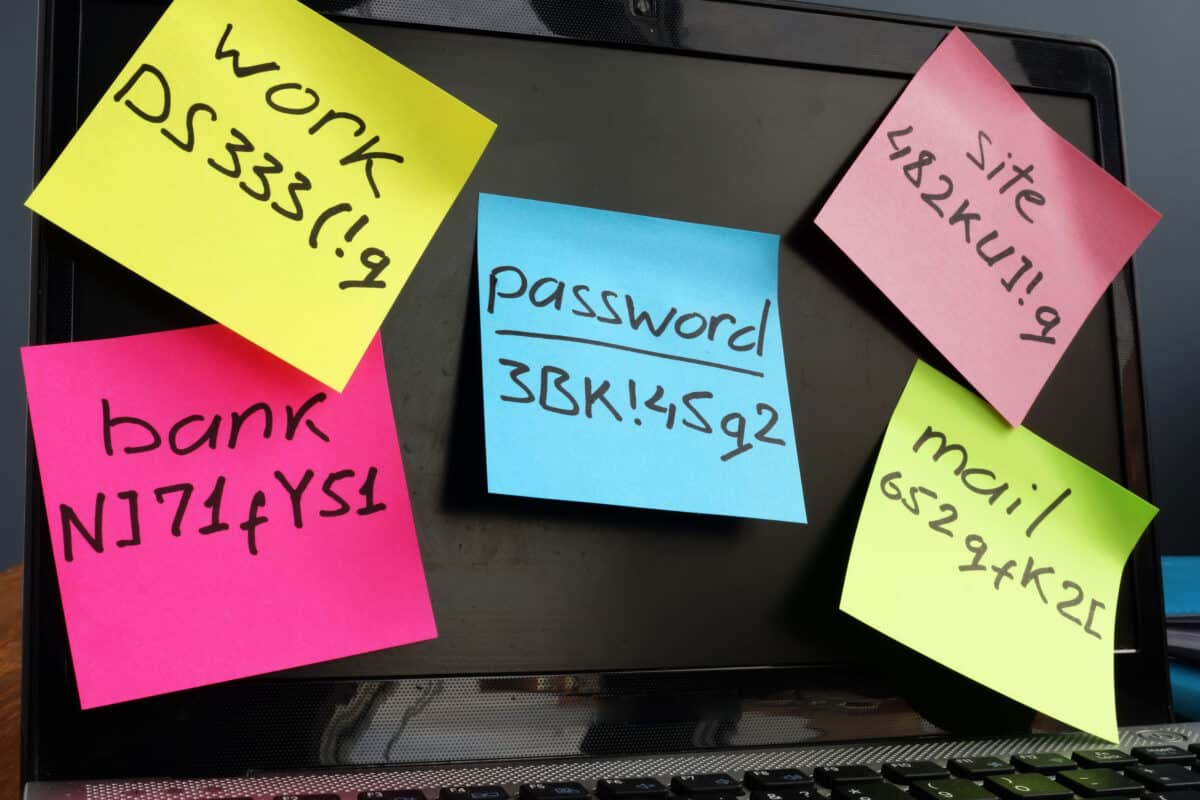

รหัสผ่านที่ไม่รัดกุม ที่มีช่องโหว่ในการถอดรหัสรหัสผ่าน ขาดการรักษาความปลอดภัยแบบส่งต่อ ทำให้สามารถใช้คีย์เข้ารหัสที่จับได้เพื่อถอดรหัสแพ็กเก็ตข้อมูลทั้งหมด แพ็กเก็ตข้อมูลที่ปลอมแปลง เพื่อพยายามกู้คืนคีย์การเข้ารหัส TKIP การกู้คืน PIN ของ Wi-Fi Protected Setup (WPS) ซึ่งใช้รหัส PIN ที่บันทึกจาก WPS ของเราเตอร์เพื่อกู้คืน WPA/WPA2 รหัสผ่าน  เป็นเรื่องปกติที่รหัสผ่านที่รัดกุมจะประกอบด้วย ของอักขระแบบสุ่ม ทำให้จำยาก

เป็นเรื่องปกติที่รหัสผ่านที่รัดกุมจะประกอบด้วย ของอักขระแบบสุ่ม ทำให้จำยาก

©Vitalii Vodolazskyi/Shutterstock.com

WEP เทียบกับ WPA: ข้อเท็จจริง 6 ประการที่ต้องรู้

Wi-Fi Alliance ตั้งใจให้ WPA ในตอนแรก เป็นมาตรการชั่วคราวสำหรับแก้ไขจุดอ่อนด้านความปลอดภัยของ WEP ก่อนที่จะมีการพัฒนามาตรฐานที่อัปเดตอย่างสมบูรณ์ Wi-Fi Alliance เปิดตัวเวอร์ชัน WPA ดั้งเดิมเป็นการอัปเดตเฟิร์มแวร์สำหรับการ์ดเครือข่ายไร้สาย Wi-Fi 1 และ 2 ไม่สามารถทำให้จุดเข้าใช้งานก่อนปี 2546 รองรับ WPA ได้ Group Temporal Key (GTK) ที่ใช้โดย WPA2 ยังมีช่องโหว่ด้านความปลอดภัยที่เรียกว่า Hole196 ผู้โจมตีสามารถใช้ประโยชน์จากการพิสูจน์ตัวตนแบบกลุ่มด้วยการโจมตีแบบคนกลางหรือแบบปฏิเสธการให้บริการ เพื่อให้ตนเองได้รับการพิสูจน์ตัวตนบนเครือข่ายเป้าหมาย ตั้งแต่วันที่ 1 กรกฎาคม 2020 WPA3 มีผลบังคับใช้สำหรับอุปกรณ์ที่ผ่านการรับรอง Wi-Fi อย่างเป็นทางการ นอกจากนี้ยังเป็นส่วนหนึ่งของการทดสอบเพื่อรับรองอุปกรณ์ใหม่ ในปัจจุบัน WPA2 ไม่จำเป็นต้องอัปเกรดและทำงานร่วมกับ WPA3 ได้อย่างมีประสิทธิภาพเนื่องจากรองรับเวอร์ชันเก่า WPA3 แทนที่การแลกเปลี่ยนคีย์แบบแชร์ล่วงหน้าของ WPA2 ด้วยคุณสมบัติที่แข็งแกร่งกว่าที่เรียกว่า Simultaneous Authentication of Equals (SAE) สำหรับการแลกเปลี่ยนคีย์เข้ารหัส 128 บิตระหว่างอุปกรณ์ที่ผ่านการรับรองความถูกต้อง เฉพาะอุปกรณ์ที่ Wi-Fi Alliance ได้รับการรับรองเท่านั้นที่สามารถมีโลโก้ Wi-Fi อย่างเป็นทางการได้

WEP กับ WPA: อะไรดีกว่ากัน

ในฐานะเทคโนโลยีรุ่นเก่า WEP มีช่องโหว่หลายจุด มันมีอายุมากกว่า 20 ปีแล้ว ดังนั้นจึงไม่สามารถปกป้องเครือข่ายจากการโจมตีที่ซับซ้อนซึ่งแพร่หลายในปัจจุบัน ผู้โจมตีจะกำหนดเป้าหมายอุปกรณ์ที่ใช้ Wi-Fi เวอร์ชันเก่าอย่างรวดเร็ว เช่น WEP และ WEP2 เนื่องจากจุดอ่อนที่ทราบกันดี

Wi-Fi Alliance ได้พัฒนา WPA เพื่อปกป้องเครือข่าย Wi-Fi ให้ดียิ่งขึ้น WPA เวอร์ชันแรกกล่าวถึงจุดอ่อนของ WEP เวอร์ชันต่อมาได้เพิ่มความปลอดภัยให้กับเครือข่ายไร้สายเพื่อให้ทันกับความท้าทายในปัจจุบัน สรุปแล้ว มาตรฐานความปลอดภัยที่ดีที่สุดสำหรับ Wi-Fi ในตอนนี้คือ WPA3 มีการใช้งานเป็นประจำในเราเตอร์และอุปกรณ์ Wi-Fi ทั้งหมดที่เปิดตัวตั้งแต่ปี 2020

WEP เทียบกับ WPA: คำถามที่พบบ่อยเกี่ยวกับความแตกต่างหลัก 5 ข้อ (คำถามที่พบบ่อย)

คีย์เข้ารหัสคืออะไร

คีย์เข้ารหัสคือการผสมตัวเลข ตัวอักษร และสัญลักษณ์แบบสุ่มที่ใช้ในการช่วงชิงและถอดรหัสข้อมูลก่อนและหลังการส่งผ่านจากอุปกรณ์หนึ่งไปยังอีกอุปกรณ์หนึ่ง.

Wi-Fi Alliance คืออะไร

Wi-Fi Alliance คือองค์กรอุตสาหกรรมที่ดูแลการพัฒนา Wi-Fi และกระบวนการรับรอง สำหรับอุปกรณ์ที่รองรับ โดยพัฒนาขึ้นจากหน่วยงาน Institute of Electrical and Electronic Engineers (IEEE) ที่พัฒนา Wi-Fi เวอร์ชันแรกและหน่วยงานกลางที่เรียกว่า Wireless Ethernet Compatibility Alliance (WECA) Wi-Fi Alliance เป็นองค์กรไม่แสวงผลกำไรและรวมถึงบริษัทด้านเครือข่ายไร้สาย คอมพิวเตอร์ และโทรคมนาคมมากมายซึ่งเป็นส่วนหนึ่งของการเป็นสมาชิก

การโจมตีแบบ Man–In–The–Middle คืออะไร

Man–In–The–Middle คือการโจมตีเครือข่าย Wi-Fi โดยที่ แฮ็กเกอร์เจาะกระแสข้อมูลของเครือข่ายและสูบฉีดข้อมูลจำนวนมากออกไป หากพวกเขาได้รับคีย์การเข้ารหัส พวกเขาก็สามารถถอดรหัสข้อมูลและขโมยข้อมูลที่มีค่าได้

การโจมตีด้วยพจนานุกรมแบบเดรัจฉานคืออะไร

นี่คือ การโจมตีเครือข่าย Wi-Fi ที่แฮ็กเกอร์พยายามเดารหัสผ่านเครือข่ายโดยเรียกใช้ผ่านรายการพจนานุกรมของรหัสผ่านและวลีทั่วไปอย่างรวดเร็ว

การดมกลิ่นแบบไร้สายคืออะไร

การดมกลิ่นแบบไร้สายคือการโจมตีเครือข่ายไร้สายที่ค้นหาการรับส่งข้อมูลที่ไม่ได้เข้ารหัสซึ่งถูกถ่ายโอนบนเครือข่ายแบบเปิด การโจมตีจะตรวจสอบการรับส่งข้อมูลสำหรับข้อมูลที่ละเอียดอ่อน เช่น รายละเอียดบัตรเครดิตหรือรหัสผ่านบัญชี